您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

BLEEDINGBIT漏洞分析報告是怎么樣的,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

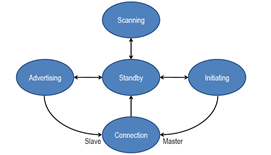

BLE設備在LL層有5種狀態,分別為 待機狀態(standby)沒有連接任何設備,沒有傳輸和發送數據;廣播狀態(Advertiser/advertising);周期性廣播;掃描狀態(Scanner/scanning)主動尋找正在廣播的設備;觸發狀態(Initiator/initiating):主動發起連接;連接狀態(connected) 連接完成。

狀態機如下:

主設備和從設備開始連接時,從設備從待機狀態進入廣播態,周期性發送廣播包(advertising packets)。主設備會掃描從設備發送的廣播包,對接收到的廣播包進行處理。如需連接,主設備會主動發起連接從設備。連接完成后,主從設備都會進入連接態,進行數據通信。

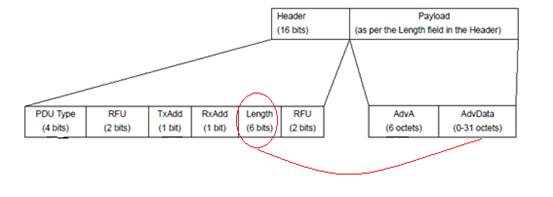

廣播包的的包結構如下:

其中長度域標識廣播包數據載荷的長度,合法值為6 ~ 37。此取值范圍由BLE協議所決定,但是6比特數的取值最大范圍為64。 如果協議棧并未對廣播包分配大于64字節的內存,且在接收到廣播包時未判斷長度域的有效性,就可能會造成緩存區的溢出。

研究人員可能構造了長度域非法的廣播包,并利用了緩存區溢出漏洞進行攻擊。

首先,攻擊者發送多個合法廣播包,這些包將被存儲在目標設備的存儲器上。這些包不是有害的,但它們包含稍后將由攻擊者調用的代碼。

接下來,攻擊者發送溢出數據包,這個包使芯片從長度域得到的需要分配內存空間比它實際需要的空間要大,從而觸發了內存溢出。泄漏的存儲器包含函數指針——指向特定代碼段的內存,攻擊者可以利用這些代碼段指向在攻擊的前一階段發送到易受攻擊芯片的代碼。

距離受限。需要攻擊者在藍牙廣播包覆蓋范圍內攻擊。

只對主設備有效。由于漏洞是主設備在掃描廣播時緩存溢出造成的,研究人員也并未披露從設備在接收掃描請求包或連接請求包時也會有此漏洞,因此該漏洞并不會對從設備造成影響。目前絕大多數BLE設備都是作為從機使用,該漏洞對于作為主機的設備和有角色切換應用的設備有較大威脅。

影響范圍

CC2640(非 R2版本)和CC2650,且協議棧為V2.2.1或更早版本

CC2640R2F ,協議棧為simpleLink CC2640R2 SDK 1.00.00.22 (BLE-STACK 3.0.0)或更早版本的使用者

CC1350,協議棧為SimpleLink CC13x0 SDK version 2.20.00.38 (BLE-STACK 2.3.3) 或更早版本

緩解措施

TI已經更新協議棧,目前版本為V2.2.2。

使用CC2640(非 R2版本)和CC2650,且協議棧為V2.2.1或更早版本的使用者,建議將協議棧更新到V2.2.2

使用CC2640R2F ,協議棧為simpleLink CC2640R2 SDK 1.00.00.22 (BLE-STACK 3.0.0)或更早版本的使用者,建議將協議棧更新到SimpleLink CC2640R2F SDK version 1.30.00.25 (BLE-STACK 3.0.1) 或更高版本。

使用CC1350,協議棧為SimpleLink CC13x0 SDK version 2.20.00.38 (BLE-STACK 2.3.3) 或更早版本的使用者,建議將協議棧更新到SimpleLink CC13x0 SDK version 2.30.00.20 (BLE-STACK 2.3.4)或更高版本。

0x01 CVE-2018-7080

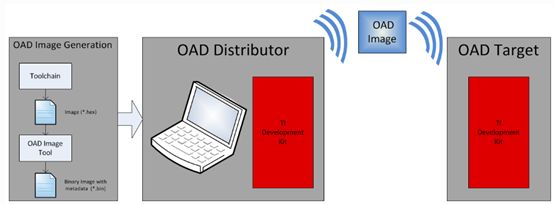

該漏洞針對于Aruba的Access Point 300 系列產品,該系列產品使用了TI 的BLE芯片并應用了芯片提供的OAD(Over the Air firmware Download)功能。

原理

OAD功能實際是為了芯片的固件升級而預留的后門。

TI的ODA分為安全的ODA和非安全的ODA兩種。 安全的ODA指新下載的固件作為OAD過程的一部分進行身份驗證。

Aruba的Access Point 300系列產品中,只應用了硬編碼的密碼對OTA過程進行保護,并未對下載的固件進行身份認證。研究人員發現通過Aruba官方下載的的固件或連接硬件可以恢復出硬編碼密碼,并且通過此密碼訪問BLE設備。

危害性較大。使用TI BLE芯片,應用了ODA功能且未對升級固件進行身份認證的產品可能會受到攻擊。

CC2642R

CC2640R2

CC2640

CC2650

CC2540

CC2541

Aruba

AP-3xx and IAP-3xx series access points

AP-203R

AP-203RP

ArubaOS 6.4.4.x prior to 6.4.4.20

ArubaOS 6.5.3.x prior to 6.5.3.9

ArubaOS 6.5.4.x prior to 6.5.4.9

ArubaOS 8.x prior to 8.2.2.2

ArubaOS 8.3.x prior to 8.3.0.4

看完上述內容,你們掌握BLEEDINGBIT漏洞分析報告是怎么樣的的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。