您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關ZipperDown漏洞分析與修復建議是怎樣的,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

那如何防止ZipperDown漏洞帶來的破壞呢?網易云易盾安全專家結合目前披露的信息以及自己的分析,給出了如下分析和建議:

漏洞原理

ZipperDown漏洞并非iOS平臺自身問題,而是與Zip文件解壓有關。iOS平臺沒有提供官方的unzipAPI函數,而是引用了第三方庫來實現解壓功能,由于現有的iOS App基本上采用SSZipArchive或Ziparchive來實現解壓,因此漏洞是來自使用第三方Zip庫解壓Zip文件的過程中沒有對Zip內文件名做校驗導致的。如果文件名中含有“../”則可以實現目錄的上一級跳轉,從而實現應用內任意目錄的跳轉,進一步可以實現文件覆蓋,如果把App的hotpatch文件覆蓋替換了,可以達到執行黑客指定指令,從而按照黑客的意圖實現任意應用內攻擊。

這個漏洞不禁讓易盾聯想到不久前Android平臺上的unZip解壓文件漏洞,和這個漏洞幾乎是完全一樣,只是平臺和第三方解壓庫不同而已。Android平臺上的被稱為unZip解壓文件漏洞,網易云易盾安全檢測平臺已經可以實現掃描檢測。

修復建議

開發中在使用第三方解壓庫對Zip文件解壓過程中,要對Zip內部文件名進行“../”過濾,另外存放關鍵數據的文件如Hotpatch記得進行加密、合法性和完整性校驗,使用HTTPS安全傳輸協議通信等,也可以購買易盾的通信協議加密SDK,做到最大程度的防范。

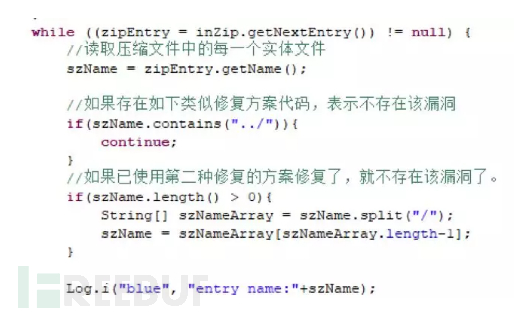

本漏洞的修復可以參考Android平臺的unZip解壓文件漏洞修復方案進行修復,下面是Android平臺的修復方案:

攻擊條件:

使用了第三方解壓庫。

Zip包在解壓時沒有做完整性校驗。

APP使用了JSPatch或其他執行引擎,且本地腳本沒有加密,只要把腳本放指定目錄即可執行 ,本地腳本未做合法性校驗。

連接不可靠的WIFI熱點進行通信。

以上就是ZipperDown漏洞分析與修復建議是怎樣的,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。