您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關Drupal核心遠程代碼執行漏洞分析報告是怎么樣的,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

Drupal是一款開源的PHP內容管理系統,使用廣泛,全球超過100萬個網站(包括政府,電子零售,企業組織,金融機構等)使用。360-CERT認為此漏洞影響嚴重,且PoC可能會在短時間內被大量傳播利用,建議使用Drupal開源內容管理系統的用戶盡快進行更新。

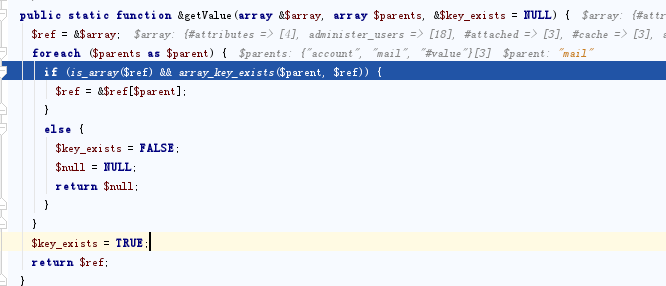

其中#pre_render在render之前操作數組,#post_render接收render的結果并在其添加包裝,#lazy_builder用于在render過程的最后添加元素。

由于對于部分#屬性數組值,Drupal會通過call_user_func的方式進行處理,導致任意代碼執行。

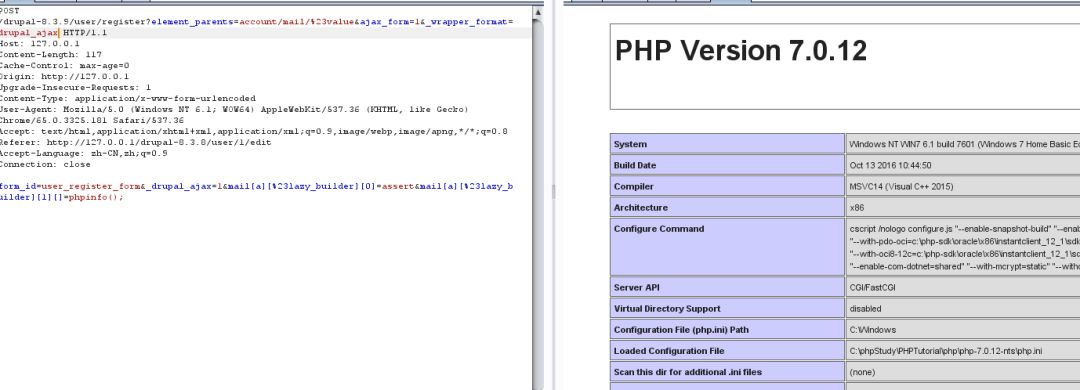

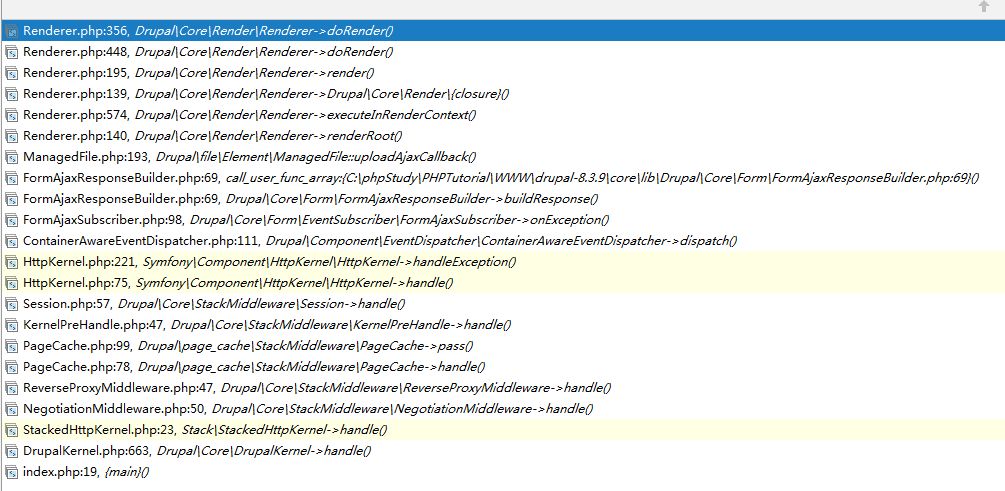

在core\modules\file\src\Element\ManagedFile.php中,應用使用uploadAjaxCallback對用戶請求form進行處理,獲取其中帶有#的特殊變量

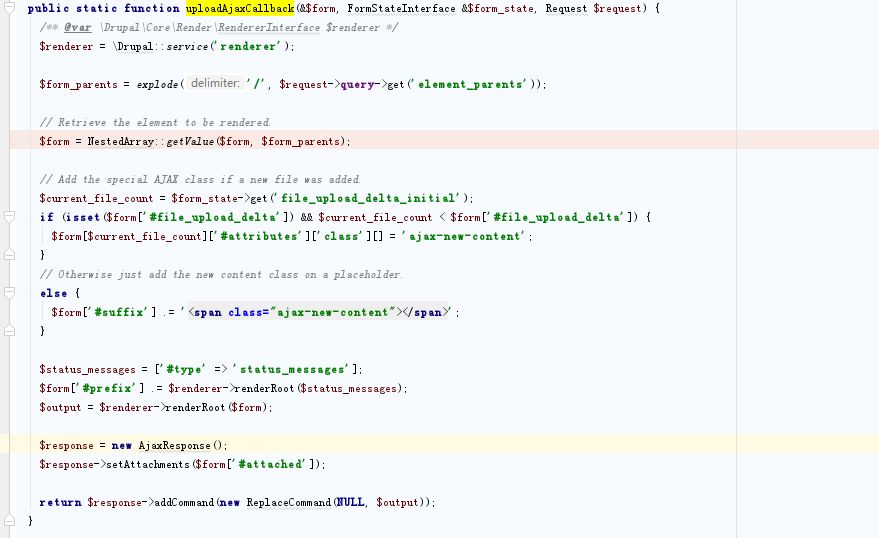

getValue函數,遍歷form 獲取帶有 # 屬性的變量

doRender中調用call_user_func造成了任意代碼執行

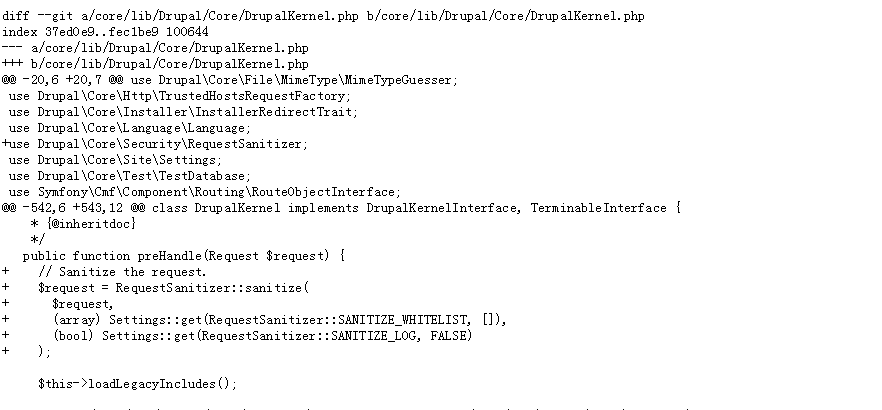

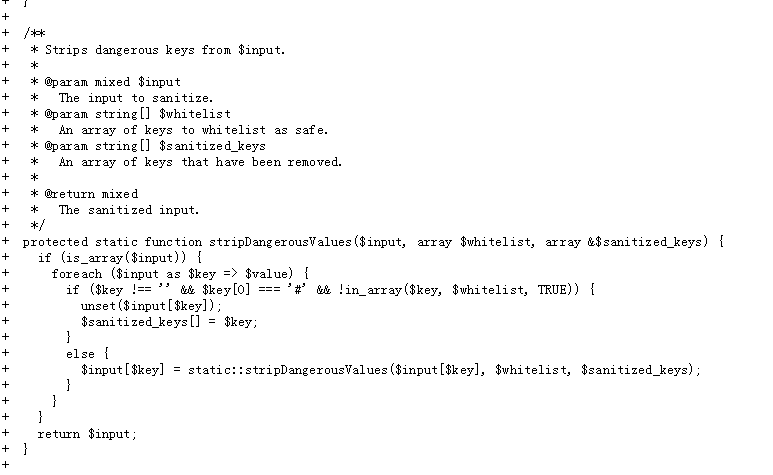

0x02 補丁分析及相關說明

最新版本對于請求GET、POST、COOKIE 進行了過濾處理 對所有帶有

對所有帶有#的數組輸入進行了檢查和過濾

相關說明

對于Drupal 8.X 版本,可直接利用PoC進行遠程代碼執行攻擊。

對于Drupal 7.X 版本,由于未找到相關上傳點,目前PoC不可用。

以上就是Drupal核心遠程代碼執行漏洞分析報告是怎么樣的,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。