您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

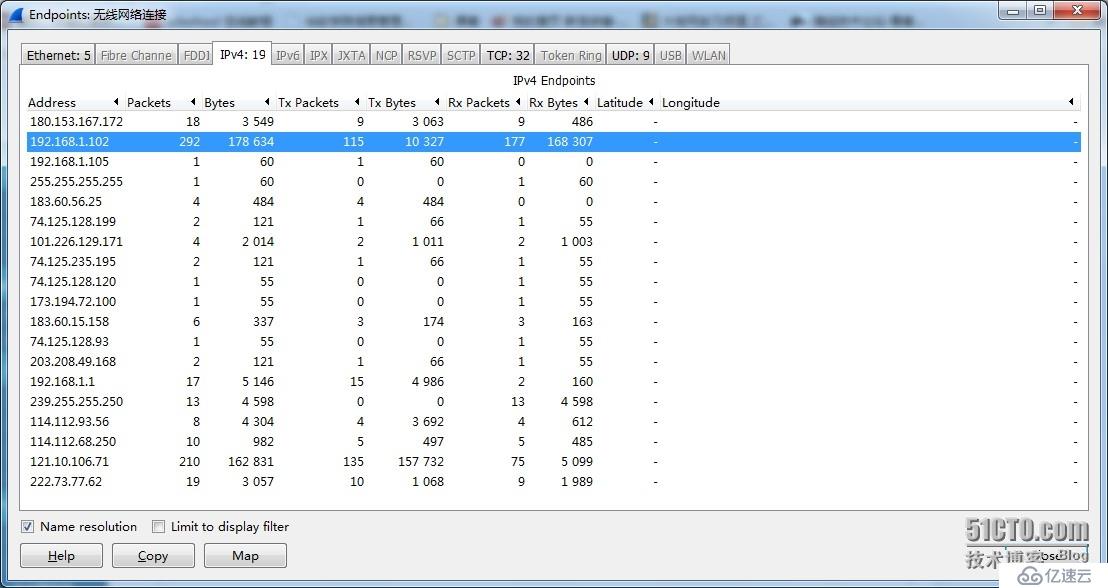

我們在使用wireshark進行抓包的時候,有時會要對各個端點IP地址的流量進行統計,這時我們就要用到wireshark中的查看端點的功能。當我們抓包結束后,選擇Statistics中的Endpoints就可以看到各端點(IP地址)的流量統計,如下圖:

通過wireshark的這個功能,我們可以直觀的看到捕獲的流量的統計信息,這對于我們分析當前網絡的行為有不小的幫助。

而如果我們想要知道地址A與地址B之間的會話流量統計信息,則可以選擇Statistics中的Conversation,出現如下窗口:

通過這個窗口,我們可以很好的看到各地址間的會話流量,同時我們也可以通過這些會話流量來粗略分析地址間的會話行為。、

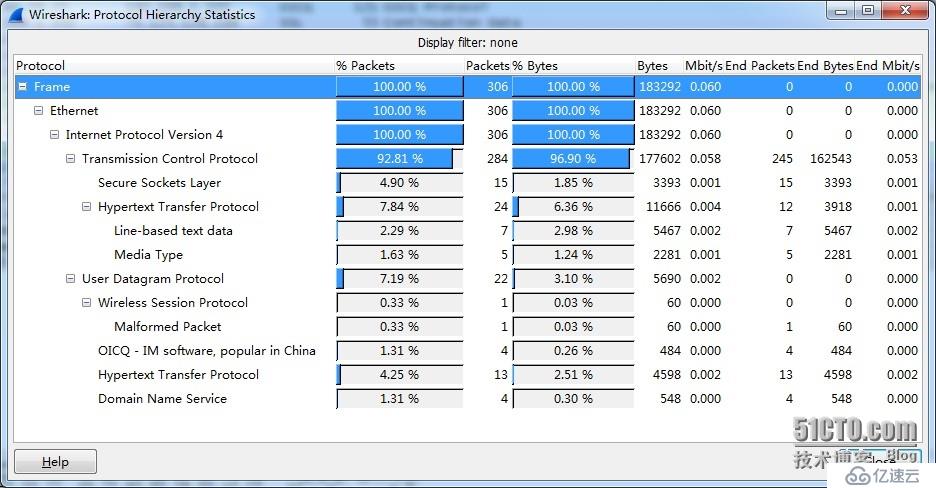

我們有時也需要對捕獲的流量中協議的分布情況進行分析,如TCP、ICMP等所有的百分比例,在wireshark中,我們可以選擇Statistics中的Protocol Hierarchy,在彈出窗口中,我們可以非常清晰的看到各協議流量所占的比例。如圖:

這個功能在運用中會有不錯的功效,對我們初步判斷網絡是否出現故障時有很大幫助,像網絡中ARP流量通常占百分之十,而如果我們捕獲的流量中ARP的比例過大或過小,那么我們就知道一定是哪里出問題了,我們就可以進一步分析問題的所在。

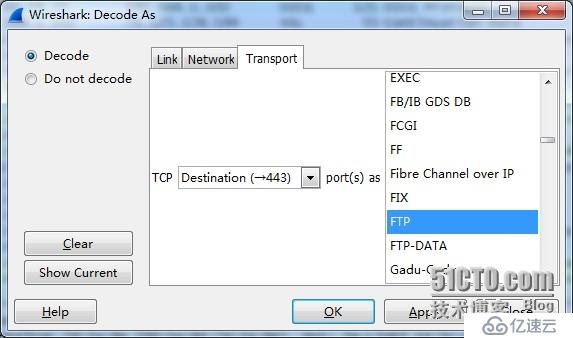

在流量分析中,有時可能會出現協議解析失敗或錯誤的情況,因為wireshark中的解析器解析各協議都是默認的協議端口號,如SSL流量默認是443端口等。而當會話主機改變了默認端口,那么就有可能導致錯誤的解析了。如把FTP流量通過443端口來傳輸,那么,在wireshark捕獲的流量中,這本來應該是FTP流量的將會被顯示為SSL流量,這時我們該如何分析知道這是FTP流量呢?

只要我們查看該流量,我們就可以發現,其中明文出現了賬戶名或者密碼,這時,我們就可以知道這應該是FTP這類明文傳輸的協議流量。

那么如何解決這個問題呢?其實,我們可以強制wireshark對這個數據包使用FTP協議解析器進行解析,這叫做強制解碼。

首先我們選中一個數據包,右鍵選擇Decode As,在彈出對話框中的下拉菜單選擇destination(443),并在Transport中選擇FTP,這樣wireshark就會對所有端口號為443的TCP流量使用FTP解析器進行解碼。

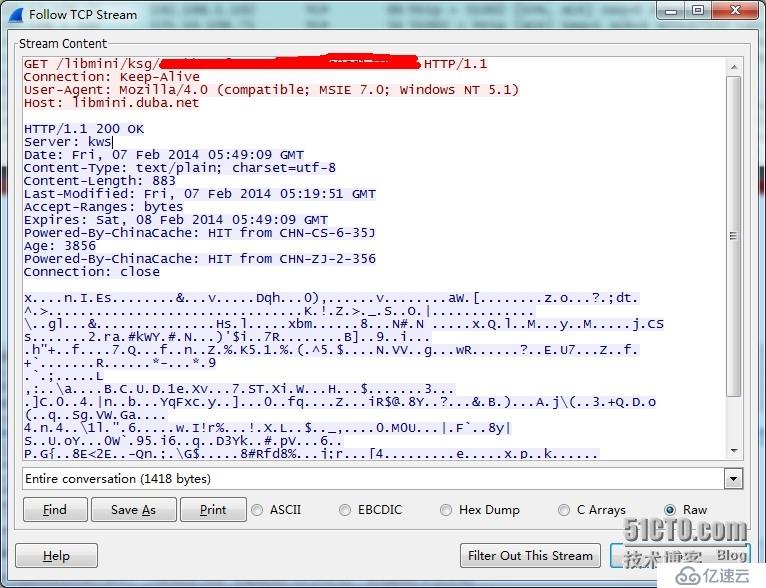

在捕獲的流量中,我們也經常會對TCP流量進行跟蹤,而如果一個數據包一個數據包的去慢慢的查看分析的話就太麻煩了,在wireshark中提供了非常方便的TCP流跟蹤功能,只需要右鍵其中一個TCP或HTTP數據包,選擇Follow TCP Stream,就可以在彈出窗口中清晰的看到該TCP流量的走向信息,如圖:

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。