您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

前面說了不少對wireshark的簡單操作,這里我們說說如何分析在wireshark中捕獲的數據包。

首先是我們耳熟能聞的TCP流數據包,我們都知道,要建立TCP連接必須經過三次握手的規則,那么,它在wireshark如何體現出來呢?我們又如何在wireshark中捕獲的數據包看出三次握手呢?

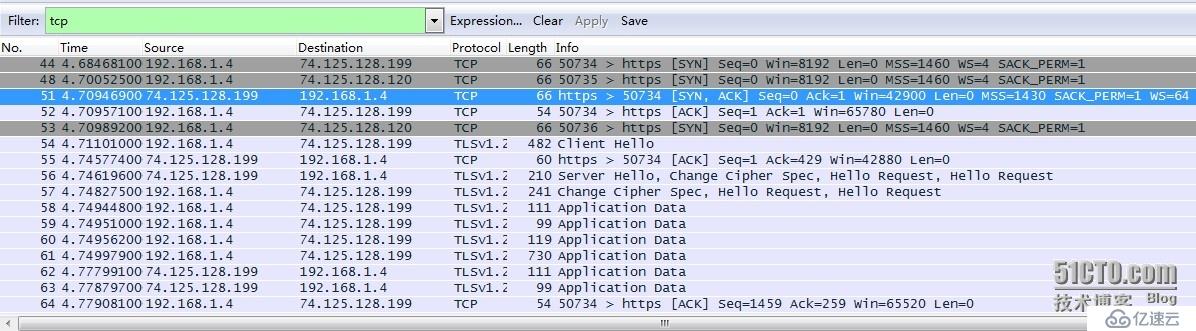

我們來看看下面這張圖中的數據:

編號44的數據包時192.168.1.4在50734端口向74.125.128.199請求建立TCP連接,51號數據包回應了該請求,同時74.125.128.199也向192.168.1.4的50734端口請求建立TCP連接,52號數據包中192.168.1.4回應了該請求,此時,整個TCP連接三次握手完成,雙方成功建立了TCP連接,這從54號數據包的內容可以看出。

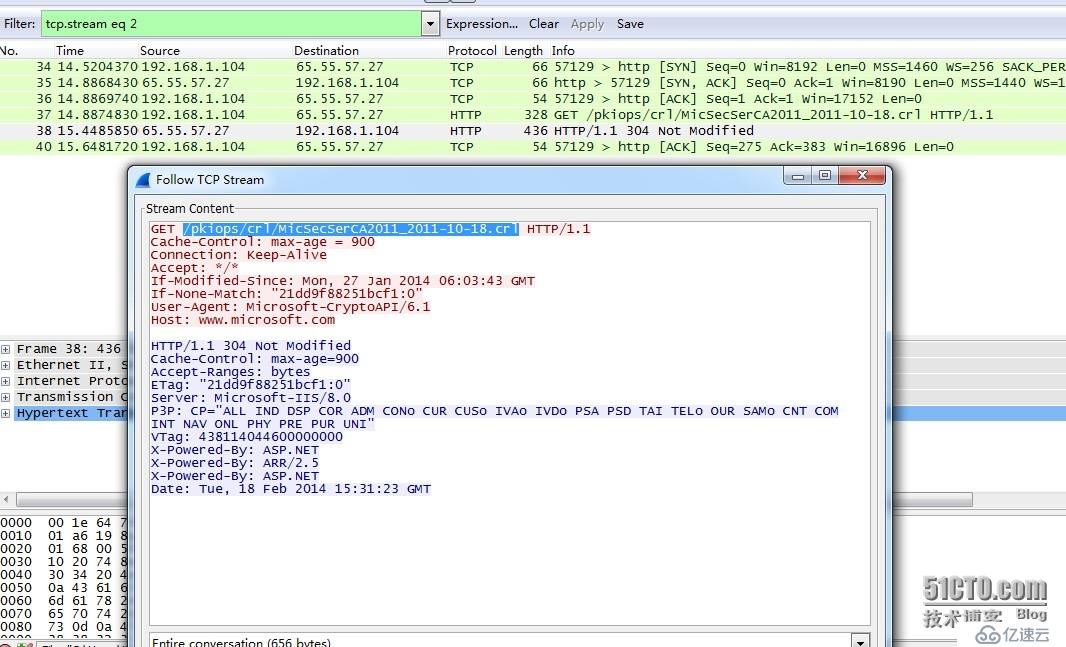

我們還可以對TCP數據包進行跟蹤,右鍵單擊其中一個TCP數據包,選擇Follow TCP Stream,在彈出的窗口中我們就可以清晰的看到該TCP數據包的流動信息。

從圖中,我們可以清晰看到源地址(192.168.1.104)向目標地址(65.55.57.27)發送了一個GET請求,而這個GET請求所包含的信息則是紅色字體部分內容,而藍色字體內容則是響應這個請求,并返回一些信息。通過這個,我們可以更清晰的了解到該TCP流包的作用。

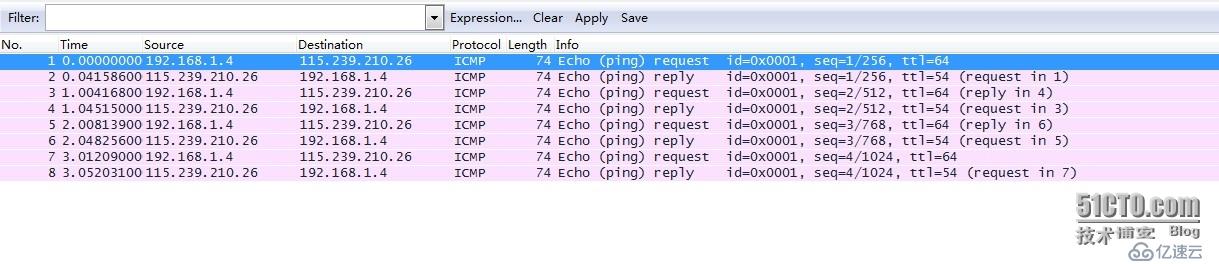

接下來我們來看看ICMP包又是怎樣的:

我們設置規則只抓取ICMP包,然后ping任意一個網站,這里以百度為例。第一個數據包是源主機192.168.1.4向目標機即百度115.239. 210.26(百度的其中一個IP)的ICMP請求,第二個數據包則是百度該IP對192.168.1.4的ICMP請求的回應。這是最簡單的ICMP包,同時也是ping命令執行的原理。該圖中一共進行了4次ping請求和回應,這是最典型的window系統的ping命令(linux的ping命令默認沒有次數限制,會不斷執行,而window的則默認只執行4次)。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。