您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

在當今網絡的時代中,到底是如何保證數據傳輸的安全的呢?下面在原理上來闡述實現過程。

一、安全標準

網絡信息安全標準由美國國家標準與技術研究院(National Institute of Standards and Technology,NIST)制定的,標準有:

保密性(Confidenciality)

確保信息在存儲、使用、傳輸過程中不會泄漏給非授權用戶或實體。

完整性(Integrity)

確保信息在存儲、使用、傳輸過程中不會被非授權用戶篡改,同時還要防止授權用戶對系統及信息進行不恰當的篡改,保持信息內、外部表示的一致性。

可用性(Availability)

確保授權用戶或實體對信息及資源的正常使用不會被異常拒絕,允許其可靠而及時地訪問信息及資源。

這就是我們通常說的信息安全的三原則。

現在往往還需要真實性和可追溯性。

二、密碼算法類型

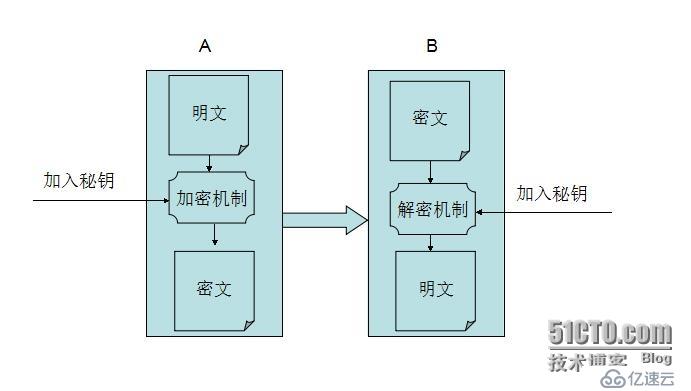

1、對稱加密

對稱加密是加密和解密使用同一秘鑰。具體如下:

關鍵字說明:

明文:加密之前的文本

秘鑰:其實就是一串字符串,在加密和解密時結合密碼算法實現加密解密

密文:加密和后的字符串

加密,解密算法:DES,3DES,AES,Blowfish,Twofish,IDEA

對稱加密的特性:

加密和解密使用同一秘鑰

將明文分隔成固定大小的塊,逐個進行加密

缺陷:

A主機和很多機器在很多機器在通行時,需要獲得每個主機的秘鑰,會導致秘鑰過多,從而導致了秘鑰傳輸不安全,身份認證和數據完整性得不到保證。

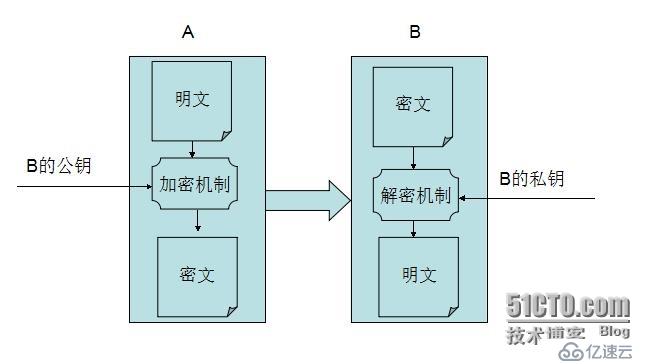

2、公鑰加密

加密和解密使用的不同的秘鑰,一般成對出現。分別稱為秘鑰和公鑰。公鑰:長度過長,現在一般都是2048為以上。

常用的加密算法:

RSA:既可以加密也可以身份認證

DSA:只能做身份認證

ELGamal:商業版的對稱加密算法

使用這種方式的加密是加密速度慢。而且也不能保證數據的完整性,就是在 B 收到 A 的數據之后不能確保數據是否被篡改過。

所以它的應用體現在以下2方面的應用:

1、身份認證

自己私鑰加密特征碼(指紋),對方公鑰加密,實現驗證身份

2、 IKE(Internet Key Exchange,秘鑰交換)

用對方的公鑰加密傳送給對方可能會暴力破解。因此會采用 DH 算法來實現,類似于銀行的電子口令卡。關于 DH 的詳細介紹可參照:http://en.wikipedia.org/wiki/Diffie–Hellman_key_exchange

3、單向加密

單向加密(數據完整性算法):提取數據指紋,具有不可逆的特性。

常用的單向加密算法有:MD5,SHA1,SHA384,SHA512

算法的特點:

定長輸出:加密后的指紋是固定長度的。

雪崩效應:原文件微小的變化都會引起指紋信息的巨大變化。

三、網絡上傳輸數據的加密過程

真正在網絡上傳輸的數據時采取每種加密算法的優點來實現,基本模型如下:

假設 A 主機要向 B 主機傳輸數據,為了保證數據的安全,大致傳輸過程是這樣的:

A主機要將傳輸的明文信息采取單向加密算法提取明文數據的指紋,使用 A 的私鑰加密指紋信息,將加密后的私鑰附加到明文后面,定義這種(筆者自定義)信息為第一次加密信息。此時在利用某種算法生成一串秘鑰(對稱加密的秘鑰),將第一次加密信息結合生成的秘鑰利用對稱加密算法生成第二次加密信息,然后在利用 B 的公鑰信息加密秘鑰后附加到第二次加密信息后生成最終的加密信息。B 主機在接收到 A 主機的加密信息后,嘗試利用自己的私鑰解密收到的信息,如果能解密,就會得到對稱加密的秘鑰,然后提取這個秘鑰來解密剩余的信息,得到對稱解密后的數據。完成這一步的工作之后,利用 A 的公鑰來驗證身份確定是 A,此時會得到明文和指紋信息,利用相同的單向加密算法,將提取的指紋信息與公鑰解密后的指紋信息對比來實現數據的完整性。

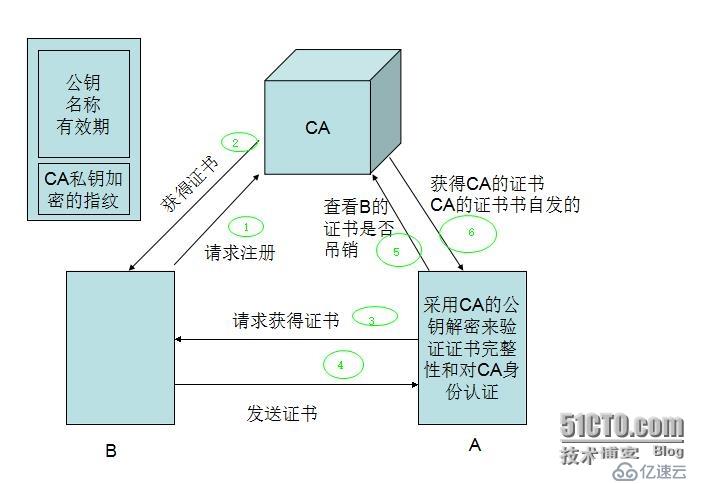

但是,上面得以實現最重要的一環是 A 如何可靠的獲取 B 的公鑰呢?

所以就出現了第三方機構 CA,通常 CA 是一個公認的,值得信賴的機構。由它來提供相應的公鑰信息。大致流程如下:

最重要的一環的實現如上圖,大致的流程是:A 要想獲得 B 的公鑰信息時,首先 B 的向 CA 機構申請注冊;申請成功后 CA 會向 B 返回一個證書,證書里面包括的內容 B 提供的公鑰信息和組合或者各個的名稱等信息,有效期,最后附加的是 CA 的簽名等信息;A 要向 B 傳輸數據時,A 首先向 B 請求獲得證書,在 B 同意后,將證書傳送給 A;A 獲得證書后會去驗證CA 的身份和完整性,此時也會詢問 CA 證書是否吊銷,一切符合條件時,A 就可以向 B 開始傳輸數據了。

四、PKI

PKI(public key infrastructure,公共秘鑰基礎建設):是一組由硬件、軟件、參與者、管理政策與流程組成的基礎架構,其目的在于創造、管理、分配、使用、存儲以及撤銷數字憑證(摘自維基百科)。是現代電子商務和網路安全的重要基于規范。

以上在網絡上的數據傳輸過程以及 CA 認證都可由 PKI 實現。

PKI的組成包括:

簽證機構:CA

注冊機構:RA

證書吊銷列表:CRL

證書存取庫:用戶接口

詳細介紹請參照:http://en.wikipedia.org/wiki/Public_key_infrastructure

總結:本文主要介紹了加密算法的類型和實現過程,以及如何通過 CA 獲得證書。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。