您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關apache網站漏洞修復的解決辦法是什么,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

apache最近爆出的漏洞越來越多,旗下的solr產品存在遠程服務器執行惡意代碼漏洞,該漏洞產生的主要原因是因為apache dataimporthandler數據外部收集的一個端口模塊,該模塊支持從遠程的地址進行通信,并多數據進行收集,正因為開放了遠程地址,可導致攻擊者構造惡意的代碼對DIH進行腳本注入,從而讓后端服務器對惡意代碼進行了執行,該漏洞可導致服務器被攻擊,被入侵,關于該漏洞的詳情我們SINE安全技術深入的帶大家來分析:

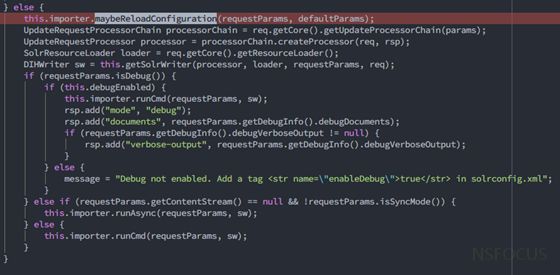

apache這個漏洞影響范圍較廣低于solr 8.2.0版本的都會受到漏洞的影響與攻擊,本身這個solr模塊就支持從遠程的地址進行數據的收集與導入功能,當用戶對dataimport進行使用的時候首先會調用handleRequestBody類,并將請求的模塊進行重新配置,默認代碼會對params.getDataConfig()參數里post值進行判斷,當值為空就不會加載dataconfig里的配置,截圖如下:

緊接著加載配置,對post值的相關參數進行賦值,像,datasoure,document等變量進行賦值,post里的自定義的參數會自動存入變量中,然后返回數據并保存,進行導入數據。

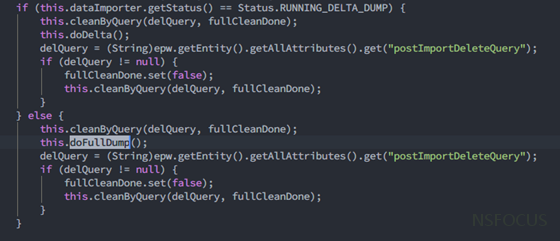

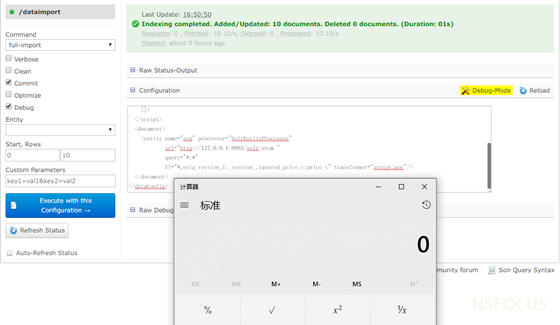

漏洞的產生就在這個里,攻擊者構造惡意的代碼在里,當dofulldump對齊解析并正則式的進行值轉換,導致惡意代碼被執行,這個可以寫入很多java的類,apache并沒有對內容進行安全過濾與限制,導致可以注入任意的惡意代碼,使其服務器進行執行。我們構造了一個執行計算器的POC,我們截圖看下利用的效果:

那么該如何修復apache漏洞呢?

首先請各位網站服務器的運維人員對當前的apache solr版本繼續查看,登錄solr的控制面板,可以查看到當前的版本,如果低于8.2.0,說明存在漏洞,將solr的版本升級到最新版本,也可以對apache配置文件進行修改,文件名是solrconfig.xml,配置文件里的datainport值都注釋掉,關閉這個數據收集功能,有些網站,APP可能會使用到這個功能,在關閉后請檢查網站的正常功能,是否收到影響,沒有影響就關閉即可。

以上就是apache網站漏洞修復的解決辦法是什么,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。