您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容主要講解“解析Spring漏洞及修復的方法”,感興趣的朋友不妨來看看。本文介紹的方法操作簡單快捷,實用性強。下面就讓小編來帶大家學習“解析Spring漏洞及修復的方法”吧!

Spring框架(Framework)是一個開源的輕量級J2EE應用程序開發框架,提供了IOC、AOP及MVC等功能,解決了程序人員在開發中遇到的常見問題,提高了應用程序開發便捷度和軟件系統構建效率。

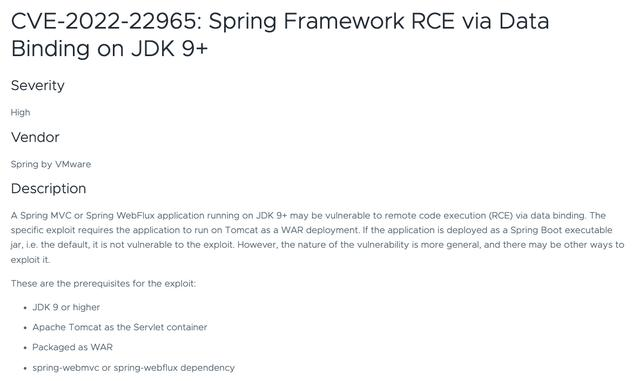

2022年3月30日,CNVD平臺接收到螞蟻科技集團股份有限公司報送的Spring框架遠程命令執行漏洞。由于Spring框架存在處理流程缺陷,攻擊者可在遠程條件下,實現對目標主機的后門文件寫入和配置修改,繼而通過后門文件訪問獲得目標主機權限。使用Spring框架或衍生框架構建網站等應用,且同時使用JDK版本在9及以上版本的,易受此漏洞攻擊影響。這次確定的Spring核心框架中的RCE漏洞,CVE號為CVE-2022-22965。

該漏洞的利用需要滿足下面的條件:

JDK 9 +

使用Apache Tomcat部署

使用WAR方式打包

依賴spring-webmvc或spring-webflux

雖然,可能國內大部分用戶還在用JDK 8、或者采用內置Tomcat的方式運行,但由于該漏洞的特性比較普遍,不排除其他利用方式的存在。所以,DD還是建議在有條件的情況下,盡快升到最新版本來避免可能存在的風險發生。

目前,Spring官方已發布新版本完成漏洞修復,CNVD建議受漏洞影響的產品(服務)廠商和信息系統運營者盡快進行自查,并及時升級至最新版本,升級情況如下:

Spring 5.3.x用戶升級到5.3.18+

Spring 5.2.x用戶升級到5.2.20+

Spring Boot 2.6.x用戶升級到2.6.6+

Spring Boot 2.5.x用戶升級到2.5.12+

到此,相信大家對“解析Spring漏洞及修復的方法”有了更深的了解,不妨來實際操作一番吧!這里是億速云網站,更多相關內容可以進入相關頻道進行查詢,關注我們,繼續學習!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。