您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

怎么實現Samba UAF和內存泄露漏洞的分析,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

2017年9月,360 Gear Team的安全研究員(連一漢,胡智斌)發現Samba SMB1協議存在UAF漏洞,影響Samba 4.0.0之前的版本,漏洞編號為CVE-2017-14746。

2017年11月21日,RedHat官方披露了CVE-2017-15275,該漏洞可造成內存泄露,攻擊者可以精心構造惡意請求發送到受影響版本的服務器,可獲取內存中的敏感數據。

SMB官方已于2017年11月21日針對上述兩個漏洞發布更新包以及patch。

360CERT強烈建議使用Samba軟件的用戶盡快進行安全更新。

影響等級

漏洞風險等級較高,影響范圍較廣

影響版本和產品

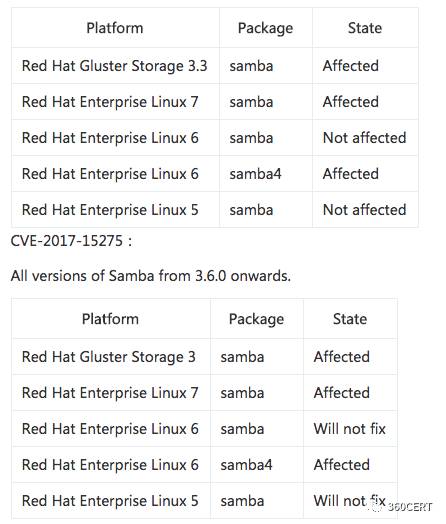

CVE-2017-14746:

All versions of Samba from 4.0.0 onwards.

修復版本

Samba 4.7.3, 4.6.11 and 4.5.15

CVE-2017-14746:

Samba SMB1協議存在use after free漏洞,可以通過重新分配的堆指針來控制堆上的信息,攻擊者可能通過該漏洞對SMB服務器進行攻擊。

CVE-2017-15275:

在Samba v3.6.0 會造成堆內存信息泄漏,其中服務器分配的堆內存可能在未經清除的情況下返回給客戶機。

官方表示沒有已知的與此相關聯的漏洞,但是未清除的堆內存可能包含先前使用的數據,可能有助于攻擊者通過其他方法危及服務器。未清除的堆內存可能包含的密碼哈希值或其他高價值數據。

1、針對CVE-2017-14746和CVE-2017-15275,強烈建議所有受影響用戶,及時更新官方補丁,或者更新到已修復版本。

補丁地址:http://www.samba.org/samba/security/

2、針對CVE-2017-14746,可以使用SMB2協議,在smb.conf的[global]里設置"server min protocol = SMB2_02",并重啟smbd。 需要注意的是這可能導致之前的用戶無法連接到服務器。

看完上述內容,你們掌握怎么實現Samba UAF和內存泄露漏洞的分析的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。