您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章為大家展示了OpenSSH命令注入漏洞CVE-2020-15778通告是怎樣的,內容簡明扼要并且容易理解,絕對能使你眼前一亮,通過這篇文章的詳細介紹希望你能有所收獲。

2020年6月9日,研究人員Chinmay Pandya在Openssh中發現了一個漏洞,于7月18日公開。OpenSSH的8.3p1中的scp允許在scp.c遠程功能中注入命令,攻擊者可利用該漏洞執行任意命令。目前絕大多數linux系統受影響。深信服安全研究團隊依據漏洞重要性和影響力進行評估,作出漏洞通告。

OpenSSH是用于使用SSH協議進行遠程登錄的一個開源實現。通過對交互的流量進行加密防止竊聽,連接劫持以及其他攻擊。OpenSSH由OpenBSD項目的一些開發人員開發, 并以BSD樣式的許可證提供,且已被集成到許多商業產品中。

研究人員Chinmay Pandya在openssh的scp組件中發現了一個命令注入漏洞。OpenSSH的8.3p1中的scp允許在scp.c遠程功能中注入命令,攻擊者可利用該漏洞執行任意命令。目前絕大多數linux系統受影響。

2.2.1 scp命令簡介

scp 是 secure copy 的縮寫。在linux系統中,scp用于linux之間復制文件和目錄,基于 ssh 登陸進行安全的遠程文件拷貝命令。該命令由openssh的scp.c及其他相關代碼實現。

2.2.2 漏洞復現

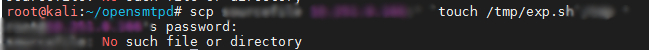

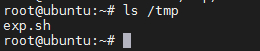

深信服千里目實驗室在poc公開的第一時間進行了poc驗證,證實目前互聯網中公開的poc具備漏洞利用能力,如圖:

2.2.3 poc分析

在向遠程主機拷貝文件時,文件的路徑會追加到本地scp命令后,當執行本地scp命令時,scp不會檢查、過濾和清除文件名。這使得攻擊者執行帶有反引號的有效scp命令時,本地shell還將執行反引號中的命令。

【影響版本】

Openssh <=8.3p1

輸入以下命令查看openssh版本

ssh -V

如顯示的版本號屬于受影響的版本,則漏洞存在。

官方尚未發布安全更新補丁,千里目安全實驗室會及時關注官方解決方案,在第一時間更新我們的產品解決方案,請密切關注廠商主頁獲取解決辦法:http://www.openssh.com/portable.html

上述內容就是OpenSSH命令注入漏洞CVE-2020-15778通告是怎樣的,你們學到知識或技能了嗎?如果還想學到更多技能或者豐富自己的知識儲備,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。