您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要為大家展示了“怎么繞過windows 2008 R2身份驗證”,內容簡而易懂,條理清晰,希望能夠幫助大家解決疑惑,下面讓小編帶領大家一起研究并學習一下“怎么繞過windows 2008 R2身份驗證”這篇文章吧。

繞過Windows Server 2008 R2服務器的身份驗證以及重置系統管理員密碼的技術。此技術幾乎適用于所有的Windows系統,但必須具備以下兩個前提之一。即我們可以對運行Windows服務器的機器進行物理訪問,或當Windows Server 2008 R2運行虛擬化時可以訪問hypervisor的管理接口。其實這并不是什么新奇的“黑客”技術,大多時候會被系統管理員用作忘記密碼時的***手段。但在某些情況下這種方法會帶給你意想不到的驚喜。例如在滲透測試時當我們控制了hypervisor軟件的管理面板時,這種訪問將允許你像對物理訪問一樣控制虛擬機,包括使用引導磁盤和修改系統文件等。或者,你也可以在對主機進行某種物理訪問時應用此技術。

幾個月前,我對在VMware虛擬機hypervisor上運行的Windows域環境進行了一次滲透測試。該環境主要包括一個域控制器和3個運行Windows Server 2008 R2的服務器。此外,我還遇到了一些基于Linux的網絡和備份設備。由于在這個網絡環境中,滲透機器并沒有遇到太大的困難。因此在滲透測試的早期階段,我就以管理員身份訪問了VMware vSphere管理面板。該訪問級別允許我使用引導CD來重置管理員密碼,最終我成功獲取到了管理員權限并以管理員身份登錄到了到Windows Server。在下文中我將詳細為大家講解我是如何做到這一點的,以及如何通過應用該技術來保護Windows安裝。

重置Windows Server 2008 R2管理員密碼

本教程中我使用的是引導CD安裝的Windows Server 2008 R2 Enterprise的機器,并使用了Hiren啟動CD(HBCD)。你也可以使用其他方式來啟動CD,包括Windows安裝盤。從引導CD引導系統后,我們導航到包含Windows Server 2008 R2安裝的驅動器的以下目錄:

/Windows/System32

在該目錄中,我們可以找到一個名為“Utilman.exe”的可執行文件。utilman.exe是一個系統進程,為Windows輔助工具管理器程序,用于配置輔助功能選項,如放大鏡和屏幕鍵盤。Utilman.exe的特別之處在于我們可以在登錄系統之前執行它,通過點擊Windows登錄菜單左下角的“可訪問性”按鈕來完成此操作:

現在我們可以訪問/Windows/System32目錄,我們使用cmd.exe程序來替換Utilman.exe程序。當替換成功后我們就可以通過點擊“可訪問性”按鈕,來啟動具有系統權限的cmd.exe而不再是Utilman.exe。這樣我們就可以輕松的重置管理員密碼,并使用管理員賬號來登錄系統了。

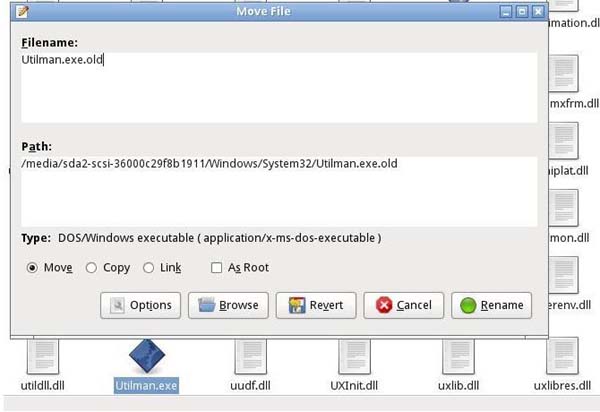

首先,我們將Utilman.exe程序重命名為Utilman.exe.old,如下所示:

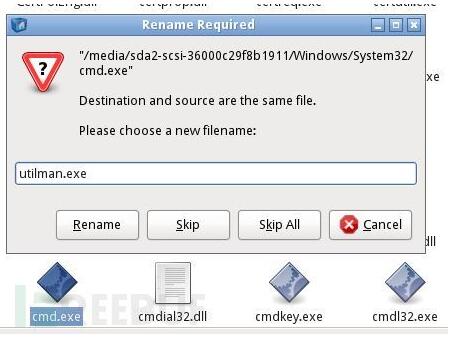

下一步,將cmd.exe重命名為Utilman.exe,如下所示:

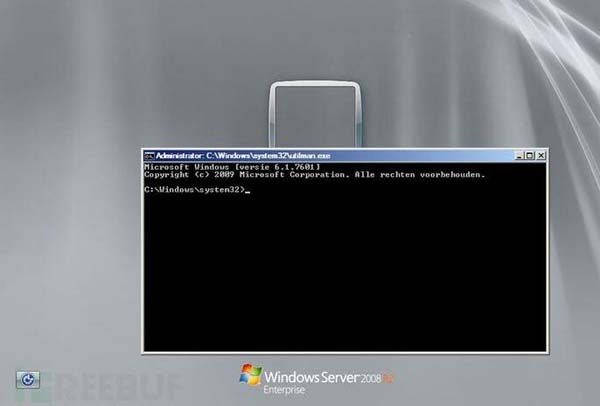

現在我們已經用cmd.exe替換了Utilman.exe,我們只需重啟機器到Windows界面,然后單擊登錄屏幕上的輔助功能按鈕。如下所示,我們直接打開了一個命令行輸入窗口:

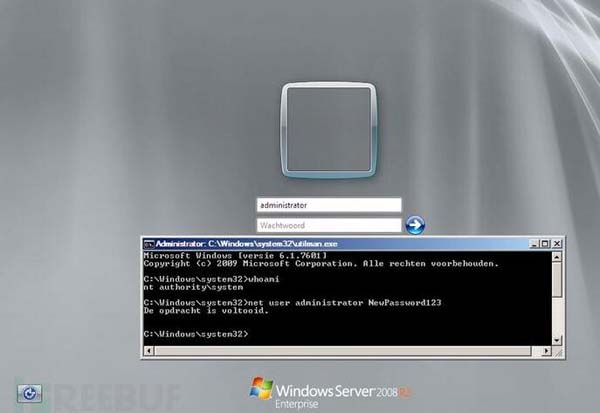

接著我們來更改管理員的密碼,如下:

***,我們使用新的管理員密碼來登錄Windows:

以上是“怎么繞過windows 2008 R2身份驗證”這篇文章的所有內容,感謝各位的閱讀!相信大家都有了一定的了解,希望分享的內容對大家有所幫助,如果還想學習更多知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。