您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

隨著 web、社交網絡等一系列新型的互聯網產品的不斷升級,基于Web環境的互聯網應用越來越廣泛,企業信息化的過程中各種應用都架設在web平臺上,Web業務的迅速發展也引起黑客們的強烈關注,接踵而至的就是web安全威脅的凸顯,對web服務器的攻擊可以說是形形色色。

先回顧一下 前幾年 發生 過 的由于互聯網安全問題引發的事件

1、 攜程網用戶支付信息出現漏洞:漏洞泄露的信息包括用戶的姓名、身份證號碼、銀行卡卡號、銀行卡 CVV碼

2、 UC瀏覽器用戶敏感數據泄漏的漏洞:只要用戶通過UC瀏覽器搜索并登錄人人、新浪微博等網站,其提交的用戶信息和密碼都有可能被黑客截取

3、 小米論壇存在用戶資料泄露:泄露涉及 800萬小米論壇注冊用戶

那么造成這些問題的原因是什么呢 ?下面我來為大家進行分析。

web應用通常存在的10大安全問題

1、

SQL注入

拼接的

SQL字符串改變了設計者原來的意圖,執行了如泄露、改變數據等操作,甚至控制數據庫服務器, SQL Injection與Command Injection等攻擊包括在內

2、跨站腳本攻擊(XSS或css)

跨站腳本

(Cross-Site Scripting)是指遠程WEB頁面的html代碼可以插入具有惡意目的的數據,當瀏覽器下載該頁面,嵌入其中的惡意腳本將被解釋執行,從而對客戶端用戶造成傷害。簡稱CSS或XSS

3、沒有限制URL訪問

系統已經對

URL的訪問做了限制,但這種限制卻實際并沒有生效。攻擊者能夠很容易的就偽造請求直接訪問未被授權的頁面

4、越權訪問

用戶對系統的某個模塊或功能沒有權限,通過拼接

URL或Cookie欺騙來訪問該模塊或功能

5、泄露配置信息

服務器返回的提示或錯誤信息中出現服務器版本信息泄露、程序出錯泄露物理路徑、程序查詢出錯返回

SQL語句、過于詳細的用戶驗證返回信息。

6、不安全的加密存儲

常見的問題是不安全的密鑰生成和儲存、不輪換密鑰,和使用弱算法。使用弱的或者不帶

salt 的哈希算法來保護密碼也很普遍。外部攻擊者因訪問的局限性很難探測這種漏洞。他們通常必須首先破解其他東西以獲得需要的訪問。

7、傳輸層保護不足

在身份驗證過程中沒有使用

SSL / TLS,因此暴露傳輸數據和會話ID,被攻擊者截聽,或使

用過期或者配置不正確的證書。

8、登錄信息提示

用戶登錄提示信息會給攻擊者一些有用的信息,作為程序的開發人員應該做到對登錄提示信

息的模糊化,以防攻擊者利用登錄得知用戶是否存在

9、重復提交請求

程序員在代碼中沒有對重復提交請求做限制,這樣就會出現訂單被多次下單,帖子被重

復發布。惡意攻擊者可能利用此漏洞對網站進行批量灌水,致使網站癱瘓

10、網頁腳本錯誤

訪問者所使用的瀏覽器不能完全支持頁面里的腳本,形成

“腳本錯誤”,也就是網站中的腳

本沒有被成功執行。遇到

“腳本錯誤”時一般會彈出一個非常難看的腳本運行錯誤警告窗口

在 OWASP(The Open Web Application Security Project)的安全問題TOP10里,以下幾個占比超過50%:

sql注入:

拖庫

通過技術手段,利用網站安全漏洞把服務器數據庫中的數據全部或部分獲取;網站越大,用戶信息越多,拖庫的影響越大,危害越大

撞庫

很多用戶在登錄不同網站時為了圖方便好記,往往喜歡用統一的用戶名和密碼,黑客把拖庫取得的用戶名及密碼跟網絡銀行、支付寶、淘寶等有價值的網站進行匹配登錄,這就是

“撞庫”

爆破

俗稱

“暴力破解”或“爆破”,對已知的用戶名,使用密碼字典庫暴力嘗試、破解用戶密碼;如果網站不限制密碼重試次數,被爆破成功的概率較高

,

這里的拖庫,就是我們平時所說的

sql注入,利用前端和后臺的疏忽,將后臺數據庫中的數據全部拖出

解決辦法:

1. 不要信任用戶的輸入,對用戶的輸入進行校驗

正則校驗、長度限制、特殊字符轉碼( ' --)

2. 不要使用動態拼接SQL

參數化 sql、類型判定

3. 不要使用管理員權限的數據庫連接

為每個應用開放有限的獨立權限

4. 數據庫機密信息不要明文存儲 加密、hash

5. 異常信息不要直接返回給用戶

使用自定義的錯誤信息進行包裝

跨站腳本攻擊( Cross Site Scripting)

這里解釋一下,因為跨站腳本攻擊的縮寫是 CSS,為了與CSS區分,所以這里縮寫為XSS

攻擊者向

web頁面里插入惡意html代碼 用戶瀏覽該頁之時,嵌入其中的html代碼會被執行

,

通常以獲取用戶

cookie為目的注入內容以javascript為

主,

xss又分反射型和存儲型,兩者原理類似反射型xss的特點是請求即執行;而存儲型xss的特點是先存儲,再執行;

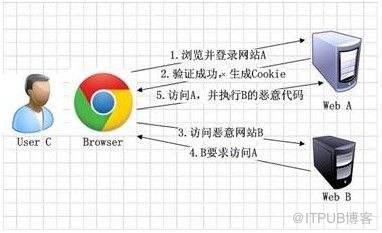

大概過程可以用一張圖概括

解決辦法:

內容過濾:過濾關鍵字 "javascript..."

轉碼:分號、 <>...

Cookie屬性:Secure、http-only

失效的身份認證和會話管理

這類問題細分起來種類繁多,舉幾個有代表性的吧

web應用在開發時,可能存在為了實現需求而自定義身份認證方式或會話管理方式,例:會話id存在url中,這樣如果直接copy別人的url,那么可以直接使用這個人的賬戶信息;用戶名、密碼等信息cookie未設置過期時間,那么當他人登錄同一客戶端時,也可能會直接使用他人賬戶;

解決辦法:

避免未經授權訪問會話狀態

限制會話壽命

對身份驗證 cookie 的內容進行加密

不要在網絡上以純文本形式發送密碼

在 web應用程序中是什么導致安全性問題呢?一般有以下幾個原因

1、

復雜應用系統代碼量大、開發人員多、難免出現疏忽

2、系統屢次升級、人員頻繁變更,導致代碼不一致

3、歷史遺留系統、試運行系統等多個Web系統共同運行于同一臺服務器上

4、開發人員未經過安全編碼培訓或者公司根本就沒有統一的安全編碼規范

5、測試人員經驗不足或者沒經過專業的安全評估測試就發布上線

6、沒有對用戶的輸入進行驗證:

1)永遠不要信任用戶的輸入,要對用戶的輸入進行校驗

2)數字型的輸入必須是合法的數字

3)字符型的輸入中對 編碼符號要進行特殊處理

4)驗證所有的輸入點,包括Get,Post,Cookie以及其他HTTP頭

總結:

Web安全是我們測試組一直以來作為和性能測試并駕齊驅的兩個重點。開發的過程中還需要著重注意,該轉義的地方轉義;該屏蔽的地方屏蔽,該過濾的地方過濾等等。 下半年 又到了,勢必又有大批的發號抽獎之類的活動開發、上線,在這個過程中,安全問題是我們每個人應該緊繃的神經,對于我們測試人員來說,每個活動需要做到手動安全測試加自動化安全測試相結合。

歡迎加入 51軟件測試大家庭,在這里你將獲得【最新行業資訊】,【免費測試工具安裝包】,【軟件測試技術干貨】,【面試求職技巧】... 51與你共同學習,一起成長!期待你的加入: QQ 2173383349

關注 51Testing軟件測試網,提升it技能,從不會到熟練只差一步。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。