您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

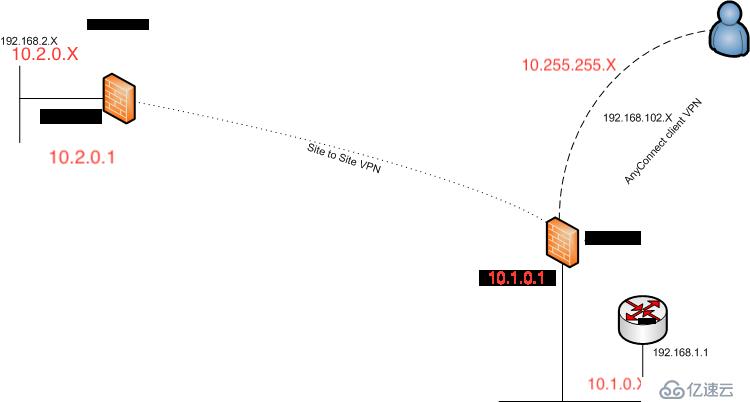

我們的今天的目標是用思科anyconnect 遠程登陸到ASA8,然后通過IPSEC×××連接到ASA9后面的10.2.0.10

1第一張是原理圖

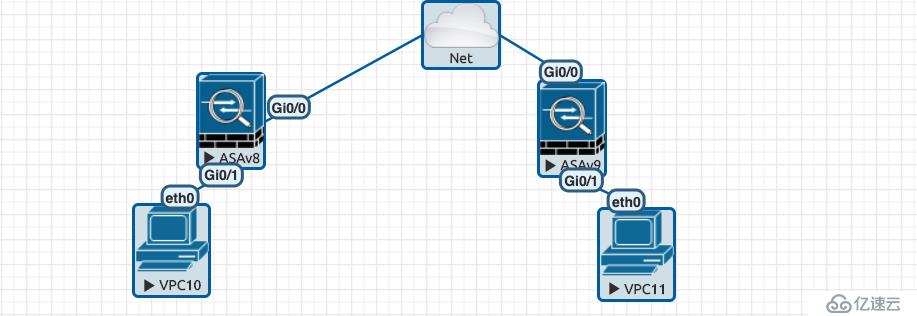

2第二張是eve-ng網路圖,×××客戶會從net也就是我的一臺虛擬機遠程登陸ASA8(用anyconnect×××)

遠程用戶連接到ASA8,得到(10.255.255.X)段的地址

ASA8 (10.1.0.0/24) --- IPSEC××× ----- ASA9 (10.2.0.0/24)

ASA8 的配置

object-group network IPSEC-AMAZON-LOCAL

network-object 10.1.0.0 255.255.255.0

network-object 10.255.255.0 255.255.255.0 <----遠程anyconnect ××× 網段流量可以通過ipsec ×××

就是說這個網段也必須在IPSEC××× 的感興趣的網絡里。

object-group network IPSEC-AMAZON-REMOTE

network-object 10.2.0.0 255.255.255.0

object-group network ×××-CLIENTS

network-object 10.255.255.0 255.255.255.0

access-list admin***-split extended permit ip object-group LOCAL-ALL object-group ×××-CLIENTS

access-list admin***-split extended permit ip object-group IPSEC-AMAZON-REMOTE object-group ×××-CLIENTS

#加上面這個ACL,group-poliy里調用這個的

nat (outside,outside) source static IPSEC-AMAZON-REMOTE IPSEC-AMAZON-REMOTE destination static ×××-CLIENTS ×××-CLIENTS route-lookup

#這才是重點,讓10.255.255.0遇到10.2.0.0/24 NAT 不轉換,

###laptop test 結果

C:\Users\Administrator>ipconfig 連接特定的 DNS 后綴 . . . . . . . :

本地鏈接 IPv6 地址. . . . . . . . : fe80::3bbe:aded:4d75:973a%29

本地鏈接 IPv6 地址. . . . . . . . : fe80::71da:6be3:37d2:b4b8%29

IPv4 地址 . . . . . . . . . . . . : 10.255.255.1 <--- anyconnect 得到的地址

子網掩碼 . . . . . . . . . . . . : 255.255.255.0

默認網關. . . . . . . . . . . . . : ::

C:\Users\Administrator>ping 10.2.0.10正在 Ping 10.2.0.10 具有 32 字節的數據:

請求超時。

來自 10.2.0.10 的回復: 字節=32 時間=6ms TTL=64

來自 10.2.0.10 的回復: 字節=32 時間=3ms TTL=64

來自 10.2.0.10 的回復: 字節=32 時間=3ms TTL=6410.2.0.10 的 Ping 統計信息:

數據包: 已發送 = 4,已接收 = 3,丟失 = 1 (25% 丟失),

往返行程的估計時間(以毫秒為單位):

最短 = 3ms,最長 = 6ms,平均 = 4ms

C:\Users\Administrator>ping 10.1.0.10正在 Ping 10.1.0.10 具有 32 字節的數據:

來自 10.1.0.10 的回復: 字節=32 時間=4ms TTL=64

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。