您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要講解了“如何使用openssl實現私有CA的搭建和證書的頒發”,文中的講解內容簡單清晰,易于學習與理解,下面請大家跟著小編的思路慢慢深入,一起來研究和學習“如何使用openssl實現私有CA的搭建和證書的頒發”吧!

PKI:Public Key Infrastructure 公共密鑰加密體系

CA:Certificate Authority,證書簽發機構.實現身份的驗證的一個機構。

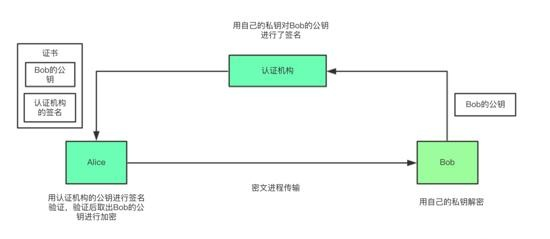

CA工作邏輯

A和B通信需要將彼此的公鑰傳遞給對方,但是直接傳遞公鑰不安全。

通過將公鑰傳遞給認證機構,認證機構對公鑰進行簽名(私鑰加密,公鑰解密)并加上一些屬性信息。

CA機構將證書制作完成后再返還給用戶。

用戶將證書發送給需要通信的一方,對方通過使用CA機構的公鑰來進行解密得到他的公鑰。

根CA:根CA用于管理下級CA,子CA向根CA獲取授權,使得它能給用戶頒發證書。

Cert:證書

證書:CA對用戶公鑰進行簽名后形成的一個文件。

證書的來源:

自簽名證書

CA機構頒發的證書

CA機構頒發的證書流程:

用戶生成證書請求文件:.csr

將證書請求文件發送給CA

CA進行簽名并頒發證書

CSR是英文Certificate Signing Request的縮寫,即證書簽名請求

可以通過以下工具來搭建私有CA

OpenCA

openssl

使用openssl搭建私有CA:

openssll和私有CA搭建相關的配置文件

里面包含了很多和證書相關的設置,后續創建對應文件的時候需要根據配置文件中的信息進行創建。

[root@CentOS8 tls]# vim /etc/pki/tls/openssl.cnf [ ca ] default_ca = CA_default # 默認使用的CA #################################################################### [ CA_default ] dir = /etc/pki/CA # 存放和CA相關的文件的目錄(CentOS7這個文件默認存在) certs = $dir/certs # 存放頒發的證書 Cert:證書 crl_dir = $dir/crl # 存放被吊銷的證書 database = $dir/index.txt # 存放ca的索引(需要人為創建) new_certs_dir = $dir/newcerts # 存放新證書的位置 certificate = $dir/cacert.pem # ca的自簽名證書 serial = $dir/serial # 證書的編號(第一次需要人為創建并編號,后面會自動遞增) serial:連續的 crlnumber = $dir/crlnumber # 證書吊銷列表的編號 crl = $dir/crl.pem # 證書吊銷列表的文件 private_key = $dir/private/cakey.pem# CA的私鑰 x509_extensions = usr_cert # The extensions to add to the cert name_opt = ca_default # Subject Name options cert_opt = ca_default # Certificate field options policy = policy_match #指定使用的匹配策略 # For the CA policy [ policy_match ] countryName = match stateOrProvinceName = match organizationName = match organizationalUnitName = optional commonName = supplied emailAddress = optional

三種策略:match匹配、optional可選、supplied提供

match:要求申請填寫的信息跟CA設置信息必須一致(前三項)

optional:可有可無,跟CA設置信息可不一致

supplied:必須填寫這項申請信息

1.創建對應的文件和目錄(創建的文件和目錄需要和配置文件里面的信息對應)

2.生成CA自己的私鑰

3.利用CA的私鑰生成自簽名證書

1. 創建對應的文件和目錄

[root@CentOS8 CA]# mkdir -pv /etc/pki/CA/{certs,crl,newcerts,private}

mkdir: created directory '/etc/pki/CA/certs' #存放頒發的證書文件

mkdir: created directory '/etc/pki/CA/crl' #存放吊銷的證書文件

mkdir: created directory '/etc/pki/CA/newcerts' #存放新生成的證書文件

mkdir: created directory '/etc/pki/CA/private' #存放CA自己的私鑰

#證書的數據庫文件:存放證書的頒發等信息,不需要人工維護里面的內容,只需要創建對應的文件就行了,會自動往里面寫入數據的

[root@centos8 ~]# touch /etc/pki/CA/index.txt

#頒發證書的序號(十六進制):第一個證書頒發的時候使用的就是這個編號,后續會自動遞增

[root@centos8 ~]# echo 01 > /etc/pki/CA/serial2. 生成CA自己的私鑰

[root@CentOS8 CA]# openssl genrsa -out private/cakey.pem 2048 Generating RSA private key, 2048 bit long modulus (2 primes) ..........................+++++ ........................................................................+++++ e is 65537 (0x010001)

3.頒發自簽名證書

[root@CentOS8 CA]# openssl req -new -x509 -key /etc/pki/CA/private/cakey.pem -days 3650 -out /etc/pki/CA/cacert.pem You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [XX]:CN State or Province Name (full name) []:SC Locality Name (eg, city) [Default City]:CD Organization Name (eg, company) [Default Company Ltd]:SX Organizational Unit Name (eg, section) []:LL Common Name (eg, your name or your server's hostname) []:tom Email Address []:111 選項: -new:創建一個新的證書,生成新證書簽署請求 -x509:表示證書的格式,專用于CA生成自簽證書 -key:生成請求時用到的私鑰文件 -days n:證書的有效期限 -out /PATH/TO/SOMECERTFILE: 證書的保存路徑

查看自簽名證書的信息 [root@centos8 ~]#openssl x509 -in /etc/pki/CA/cacert.pem -noout -text -in:指定輸入的文件 -noout:不輸出為文件 -text:以文本方式來進行顯示

說明:

頒發自簽名證書的時候會要求輸入需要輸入國家、身份、組織等信息。

1.生成私鑰文件

2.通過私鑰文件生成證書申請文件,若是match這種策略。填寫的 國家 省 組織必須一致

3.CA頒發證書

4.查看證書

1.生成私鑰文件

[root@CentOS8 CA]# mkdir /data/app1 [root@CentOS8 app1]# openssl genrsa -out /data/app1/app1.key 2048 Generating RSA private key, 2048 bit long modulus (2 primes) .................................+++++ ...............................................................................................+++++ e is 65537 (0x010001)

2.通過私鑰文件生成證書申請文件

證書申請文件的后綴一般都是以csr為后綴作為標識

[root@CentOS8 app1]# openssl req -new -key /data/app1/app1.key -out /data/app1/app1.csr You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [XX]:CN #國家 State or Province Name (full name) []:CN #省份 Locality Name (eg, city) [Default City]:CN #組織 Organization Name (eg, company) [Default Company Ltd]:CN Organizational Unit Name (eg, section) []:CN Common Name (eg, your name or your server's hostname) []:CN Email Address []:CN Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: An optional company name []:

說明:

采用match這種策略,默認有三項內容必須和CA一致:國家,省份,組織,如果不同,會出現下面的提示

如果采用的是option這種策略的話就不用保持一致都可以

3. CA 頒發證書

ca需要使用用戶的證書申請文件才能頒發證書,利用證書申請文件里面的用戶私鑰來實現數字簽名。

[root@CentOS8 app1]# openssl ca -in /data/app1/app1.csr -out /etc/pki/CA/certs/app1.crt -days 1000 Using configuration from /etc/pki/tls/openssl.cnf Check that the request matches the signature Signature ok Certificate Details: Serial Number: 15 (0xf) Validity Not Before: Oct 14 06:53:07 2022 GMT Not After : Jul 10 06:53:07 2025 GMT Subject: countryName = CN stateOrProvinceName = CN organizationName = CN organizationalUnitName = CN commonName = CN emailAddress = CN X509v3 extensions: X509v3 Basic Constraints: CA:FALSE Netscape Comment: OpenSSL Generated Certificate X509v3 Subject Key Identifier: 12:C5:3F:8E:86:E4:E8:3C:06:B1:01:79:90:EA:B6:66:32:53:3E:6A X509v3 Authority Key Identifier: keyid:10:59:CD:C9:34:58:5E:30:67:43:0A:3E:DD:7C:63:2B:9C:60:50:3A Certificate is to be certified until Jul 10 06:53:07 2025 GMT (1000 days) Sign the certificate? [y/n]:y 1 out of 1 certificate requests certified, commit? [y/n]y Write out database with 1 new entries Data Base Updated

[root@CentOS8 CA]# tree . ├── cacert.pem ├── certs │ └── app1.crt #給用戶生成的生成的證書文件 ├── crl ├── index.txt ├── index.txt.attr ├── index.txt.old #前一個文件的備份 ├── newcerts │ └── 0F.pem #和app1.crt是同一個東西,自動生成的一個備份文件 ├── private │ └── cakey.pem ├── serial └── serial.old 4 directories, 9 files #serial:存放的是下一個證書的證書編號

查看證書的有效性

[root@CentOS8 CA]# openssl ca -status 0F #0F就是這個證書的標號 Using configuration from /etc/pki/tls/openssl.cnf 0F=Valid (V) V:標識生效的 R:標識無效的證書

查看證書的信息

openssl x509 -in /etc/pki/CA/certs/app1.crt -noout -text

例如

[root@CentOS8 CA]# openssl x509 -in /etc/pki/CA/certs/app1.crt -noout -issuer issuer=C = CN, ST = CN, L = CN, O = CN, OU = CN, CN = CN, emailAddress = CN

證書文件后綴

后綴規定: .crt #證書文件的標識 .csr #證書申請文件的標識 證書申請完成后,這個證書申請文件就沒啥用了 .key #私鑰的標識 .pem也是私鑰的標識,但是windows不是別pem結尾的文件

一個證書申請文件只能申請一次證書。

實現一個申請文件申請多個證書的方法;

root@CentOS8 CA]# pwd /etc/pki/CA [root@CentOS8 CA]# cat index.txt.attr unique_subject = yes unique_subject = yes #把yes變為no就可以了

證書的吊銷

openssl ca -revoke /PATH/FILE

例如:

[root@CentOS8 CA]# openssl ca -revoke certs/app1.crt Using configuration from /etc/pki/tls/openssl.cnf Revoking Certificate 0F. Data Base Updated [root@CentOS8 CA]# openssl ca -status 0F Using configuration from /etc/pki/tls/openssl.cnf 0F=Revoked (R) [root@CentOS8 CA]# cat /etc/pki/CA/index.txt R 250710065307Z 221014072459Z 0F unknown /C=CN/ST=CN/O=CN/OU=CN/CN=CN/emailAddress=CN

公開被吊銷的文件。其他用戶可以獲取已經吊銷了的證書文件列表

#需要創建一個clinumer文件才可以 吊銷證書也需要一個吊銷證書的number 類似于index.txt #這個文件默認不存在,需要手動創建出來 echo 01 > /etc/pki/CA/crlnumber openssl ca -gencrl -out /etc/pki/CA/crl.pem #證書吊銷文件的路徑是約定好的

感謝各位的閱讀,以上就是“如何使用openssl實現私有CA的搭建和證書的頒發”的內容了,經過本文的學習后,相信大家對如何使用openssl實現私有CA的搭建和證書的頒發這一問題有了更深刻的體會,具體使用情況還需要大家實踐驗證。這里是億速云,小編將為大家推送更多相關知識點的文章,歡迎關注!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。