您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要講解了“LyScript如何實現繞過反調試保護”,文中的講解內容簡單清晰,易于學習與理解,下面請大家跟著小編的思路慢慢深入,一起來研究和學習“LyScript如何實現繞過反調試保護”吧!

LyScript插件中內置的方法可實現各類反調試以及屏蔽特定API函數的功能,這類功能在應對病毒等惡意程序時非常有效,例如當程序調用特定API函數時我們可以將其攔截,從而實現保護系統在調試時不被破壞的目的。

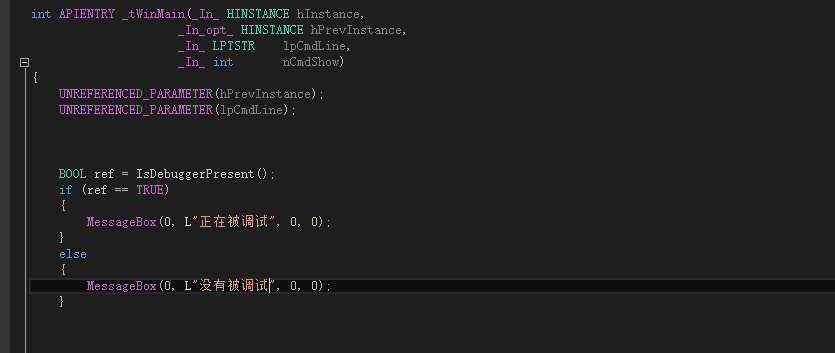

繞過反調試機制: 最常用的反調試機制就是用IsDebuggerPresent該標志檢查PEB+2位置處的內容,如果為1則表示正在被調試,我們運行腳本直接將其設置為0即可繞過反調試機制。

也就是進程環境塊中+2的位置,此處是一個字節標志,反調試的機制是,程序調用IsDebuggerPresent檢查此處的標志,如果為1則說明程序正在被調試,為0則說明沒有被調試,只需要在運行之前將其設置為0即可繞過反調試。

from LyScript32 import MyDebug

if __name__ == "__main__":

# 初始化

dbg = MyDebug()

dbg.connect()

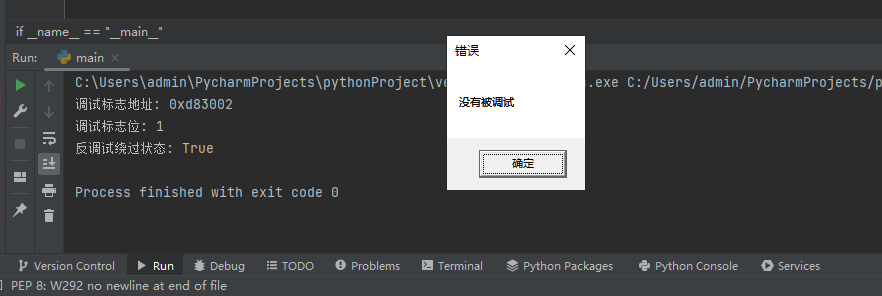

# 通過PEB找到調試標志位

peb = dbg.get_peb_address(dbg.get_process_id())

print("調試標志地址: 0x{:x}".format(peb+2))

flag = dbg.read_memory_byte(peb+2)

print("調試標志位: {}".format(flag))

# 將調試標志設置為0即可過掉反調試

nop_debug = dbg.write_memory_byte(peb+2,0)

print("反調試繞過狀態: {}".format(nop_debug))

dbg.close()將程序載入調試器,并運行如上腳本,然后運行程序,你會發現反調試被繞過了。

其次我們還可以動態的在函數開頭位置寫入sub eax,eax,ret指令,這樣當程序要調用特定函數時,會直接返回退出,從而達到屏蔽函數執行等目的。

from LyScript32 import MyDebug

# 得到所需要的機器碼

def set_assemble_opcde(dbg,address):

# 得到第一條長度

opcode_size = dbg.assemble_code_size("sub eax,eax")

# 寫出匯編指令

dbg.assemble_at(address, "sub eax,eax")

dbg.assemble_at(address + opcode_size , "ret")

if __name__ == "__main__":

# 初始化

dbg = MyDebug()

dbg.connect()

# 得到函數所在內存地址

process32first = dbg.get_module_from_function("kernel32","Process32FirstW")

process32next = dbg.get_module_from_function("kernel32","Process32NextW")

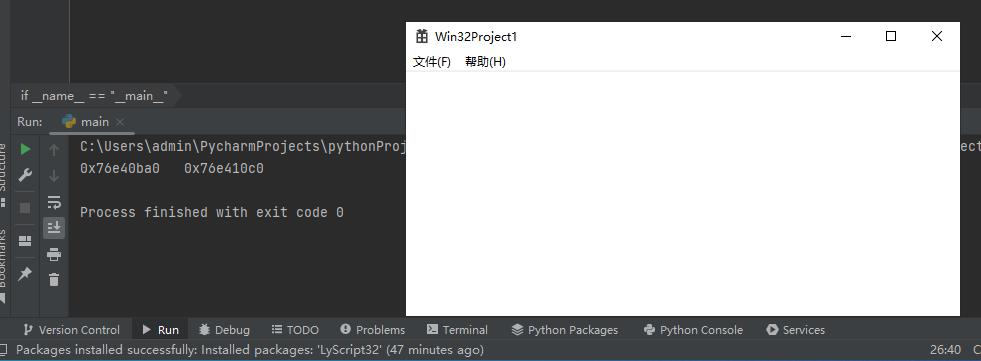

messagebox = dbg.get_module_from_function("user32.dll","MessageBoxA")

messageboxw = dbg.get_module_from_function("user32.dll", "MessageBoxW")

print(hex(messagebox)," ",hex(messageboxw))

# 替換函數位置為sub eax,eax ret

set_assemble_opcde(dbg, messagebox)

set_assemble_opcde(dbg,messageboxw)

dbg.close()如上,我們在彈窗位置寫出返回指令,然后運行程序,你會發現,彈窗不會出現了,這也就把這個函數給屏蔽了。

同理,繞過進程枚舉,依然可以使用此方式實現。

繞過進程枚舉: 病毒會枚舉所有運行的進程以確認是否有調試器在運行,我們可以在特定的函數開頭處寫入SUB EAX,EAX RET指令讓其無法調用枚舉函數從而失效。

from LyScript32 import MyDebug

# 得到所需要的機器碼

def set_assemble_opcde(dbg,address):

# 得到第一條長度

opcode_size = dbg.assemble_code_size("sub eax,eax")

# 寫出匯編指令

dbg.assemble_at(address, "sub eax,eax")

dbg.assemble_at(address + opcode_size , "ret")

if __name__ == "__main__":

# 初始化

dbg = MyDebug()

dbg.connect()

# 得到函數所在內存地址

process32first = dbg.get_module_from_function("kernel32","Process32FirstW")

process32next = dbg.get_module_from_function("kernel32","Process32NextW")

print("process32first = 0x{:x} | process32next = 0x{:x}".format(process32first,process32next))

# 替換函數位置為sub eax,eax ret

set_assemble_opcde(dbg, process32first)

set_assemble_opcde(dbg, process32next)

dbg.close()感謝各位的閱讀,以上就是“LyScript如何實現繞過反調試保護”的內容了,經過本文的學習后,相信大家對LyScript如何實現繞過反調試保護這一問題有了更深刻的體會,具體使用情況還需要大家實踐驗證。這里是億速云,小編將為大家推送更多相關知識點的文章,歡迎關注!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。