您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

關于網絡設備或是服務器,管理人員幾乎很少會守著設備進行維護及管理,最普遍、應用最廣泛的就是——遠程管理。下面簡單介紹一下華為防火墻管理的幾種方式。

博文大綱:

一、華為防火墻常見的管理方式;

二、各種管理方式配置詳解;

1.通過Console線進行管理;

2.通過Telnet方式管理;

3.通過Web方式登錄設備;

4.配置SSH方式登錄設備;

提到管理,必然會涉及到AAA的概念,我們首先來了解一下——AAA。

AAA是驗證、授權和記賬三個英文單詞的簡稱。是一個能夠處理用戶訪問請求的服務器程序,主要目的是管理用戶訪問網絡服務器,為具有訪問權限的用戶提供服務。

其中:

- 驗證:哪些用戶可以訪問網絡服務器;

- 授權:具有訪問權限的用戶可以得到哪些服務,具有什么樣的權限;

- 記賬:如何對正在使用網絡資源的用戶進行審計;

AAA服務器通常同網絡訪問控制、網關服務器、數據庫及用戶信息目錄等協同工作。若要訪問網絡資源,首先要進行用戶的入網認證,這樣才能訪問網絡資源。鑒別的過程就是驗證用戶身份的合法性;鑒別完成后,才能對用戶訪問網絡資源進行授權,并對用戶訪問網絡資源進行計費管理。

網絡設備的AAA認證方式有本地驗證、遠程身份驗證兩大類。

華為防火墻常見的管理方式有:

- 通過Console方式管理:屬于帶外管理,不占用帶寬,適用于新設備的首次配置場景;

- 通過Telnet方式管理:屬于帶內管理,配置簡單、安全性低、資源占用少,主要適用于安全性不高的場景。比如:公司內部;

- 通過Web方式管理,屬于帶內管理,可以基于圖形化管理,更適用于新手配置設備;

- 通過SSH方式管理:屬于帶內管理配置復雜、安全性高、資源占用高,主要適用于對安全性要求較高的場景,如通過互聯網遠程管理公司網絡設備;

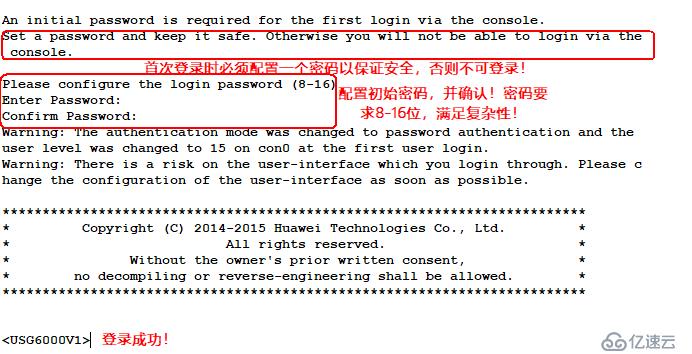

這種方式適用于剛購買的新設備,實際環境中,插上Console即可!這里就不再多說了!

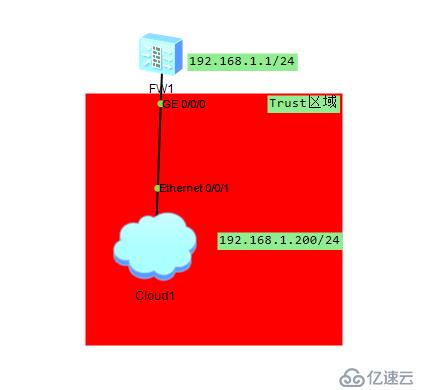

Telnet管理方式通過配置使終端通過Telnet方式登錄設備,實現對設備的配置和管理。其實這種環境拓補只需一個防火墻(版本為USG6000)和Cloud(主要是為了可以橋接到宿主機或虛擬機)即可,實驗拓補如下:

<USG6000V1>system-view

Enter system view, return user view with Ctrl+Z.

[USG6000V1]undo info enable

Info: Information center is disabled.

[USG6000V1]int g0/0/0

[USG6000V1-GigabitEthernet0/0/0]ip add 192.168.1.1 24

[USG6000V1-GigabitEthernet0/0/0]undo shutdown

Info: Interface GigabitEthernet0/0/0 is not shutdown.

[USG6000V1-GigabitEthernet0/0/0]quit [USG6000V1]telnet server enable [USG6000V1]int g0/0/0

[USG6000V1-GigabitEthernet0/0/0]service-manage enable

//配置接口管理模式

[USG6000V1-GigabitEthernet0/0/0]service-manage telnet permit

//允許Telnet

[USG6000V1-GigabitEthernet0/0/0]quit[USG6000V1]firewall zone trust

[USG6000V1-zone-trust]add int g0/0/0

Error: The interface has been added to trust security zone.

//這是正常提示,表示這個接口 已經添加到安全區域中

[USG6000V1-zone-trust]quit因為Telnet流量屬于防火墻自身收發,所以需要配置Trust區域到Local區域的安全策略,命令如下:

[USG6000V1]security-policy

[USG6000V1-policy-security]rule name allow_telent

//配置規則,其中allow_telnet為規則名,可自定義

[USG6000V1-policy-security-rule-allow_telent]source-zone trust

//匹配條件,源區域是trust區域

[USG6000V1-policy-security-rule-allow_telent]destination-zone local

//匹配條件,目標區域是local區域

[USG6000V1-policy-security-rule-allow_telent]action permit

//匹配條件滿足后,執行的動作,permit為允許的意思

[USG6000V1-policy-security-rule-allow_telent]quit

[USG6000V1-policy-security]quit[USG6000V1]user-interface vty 0 4

[USG6000V1-ui-vty0-4]authentication-mode aaa

//用戶接口驗證方式為AAA

[USG6000V1-ui-vty0-4]protocol inbound telnet

//允許Telnet連接虛擬終端

[USG6000V1-ui-vty0-4]quit

[USG6000V1]aaa

[USG6000V1-aaa]manager-user lzj

//配置本地用戶lzj

[USG6000V1-aaa-manager-user-lzj]password cipher lzj@1234

//配置用戶密碼(cipher為密文方式)

Info: You are advised to config on man-machine mode.

//建議使用man-machine方式配置密碼

[USG6000V1-aaa-manager-user-lzj]service-type telnet

//配置服務類型為telnet

[USG6000V1-aaa-manager-user-lzj]level 3

//配置用戶權限級別

[USG6000V1-aaa-manager-user-lzj]quit

[USG6000V1-aaa]quit注意:USG6000系列屬于最新版本,配置本地用戶名和密碼需要使用manager-user命令,之前的版本則使用local-user命令。

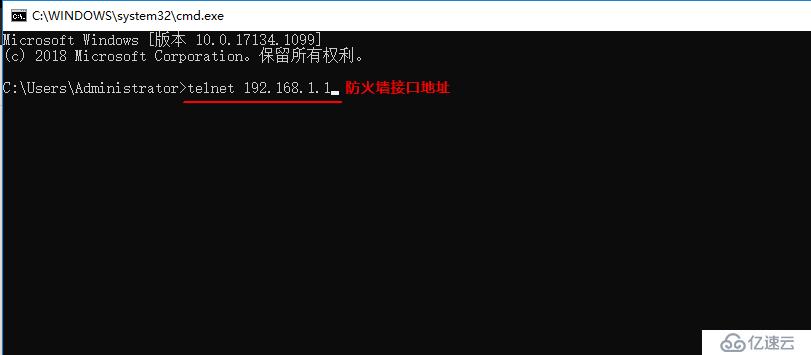

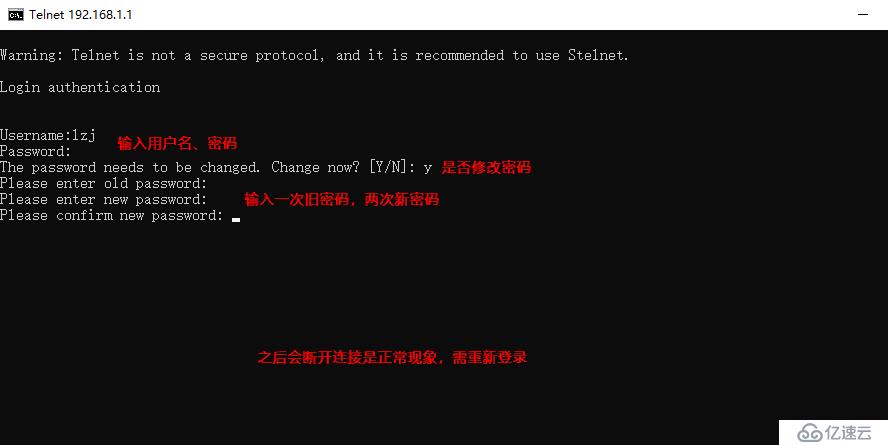

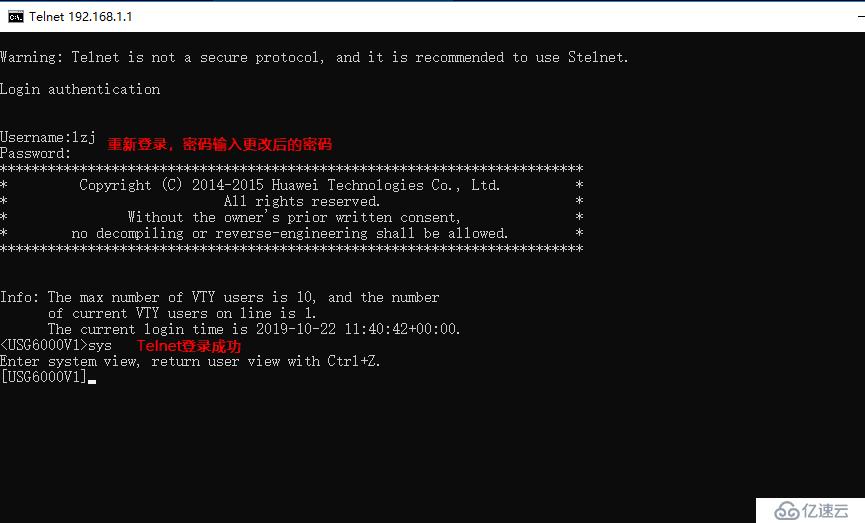

客戶端Telnet訪問成功!

建議在模擬器上重新部署設備,當然也可在Telnet的基礎上繼續配置Web方式訪問!為了簡單明了,朋友更加明白配置Web方式,本人重新畫實驗拓補,實驗拓補還是原本的樣子,一朵 Cloud模擬真實客戶端,一臺USG6000防火墻。配置命令如下:

<USG6000V1>sys

Enter system view, return user view with Ctrl+Z.

[USG6000V1]undo info enable

Info: Information center is disabled.

[USG6000V1]int g0/0/0

[USG6000V1-GigabitEthernet0/0/0]ip add 192.168.1.254 24

[USG6000V1-GigabitEthernet0/0/0]undo shutdown

Info: Interface GigabitEthernet0/0/0 is not shutdown.

[USG6000V1-GigabitEthernet0/0/0]service-manage http permit

[USG6000V1-GigabitEthernet0/0/0]service-manage https permit

[USG6000V1-GigabitEthernet0/0/0]quit

//打開接口的http和https管理

[USG6000V1]firewall zone trust

[USG6000V1-zone-trust]add int g0/0/0

Error: The interface has been added to trust security zone.

//正常提示,可以忽略

[USG6000V1-zone-trust]quit

//配置接口加入Trust區域

[USG6000V1]security-policy

[USG6000V1-policy-security]rule name allow_web

[USG6000V1-policy-security-rule-allow_web]source-zone trust

[USG6000V1-policy-security-rule-allow_web]destination-zone local

[USG6000V1-policy-security-rule-allow_web]action permit

[USG6000V1-policy-security-rule-allow_web]quit

[USG6000V1-policy-security]quit

//如果在Telnet基礎上配置Web方式訪問,這些安全配置可以忽略

[USG6000V1]web-manager security enable

//開啟https安全訪問功能

[USG6000V1]aaa

[USG6000V1-aaa]manager-user lzj

[USG6000V1-aaa-manager-user-lzj]password

Enter Password:

Confirm Password:

//在這種模式下,配置的密碼將不可見,這也是華為推薦的方式

[USG6000V1-aaa-manager-user-lzj]service-type web

//指定服務類型

[USG6000V1-aaa-manager-user-lzj]level 3

//指定權限級別

[USG6000V1-aaa-manager-user-lzj]quit

[USG6000V1-aaa]quit注意:

其中“web-manager security enable ”命令后也可以自定義端口,比如:web-manager security enableport 2000,執行security參數,是開啟https管理,不加security參數則表示可以開啟http管理。絕對不允許https和http管理使用相同的端口,這樣配置會導致端口沖突。訪問失敗!

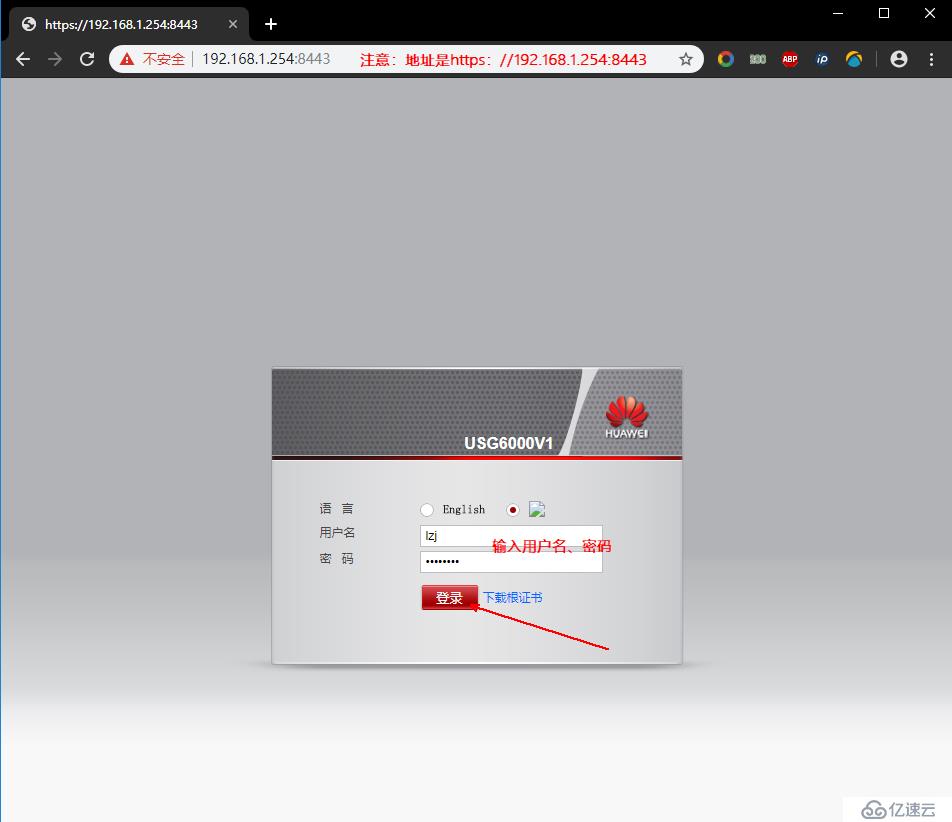

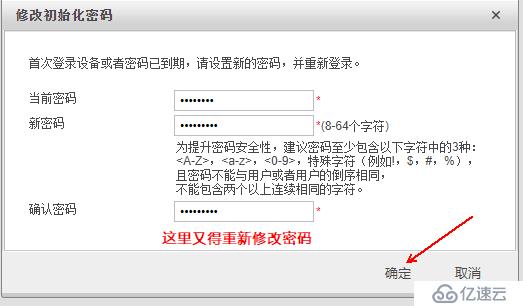

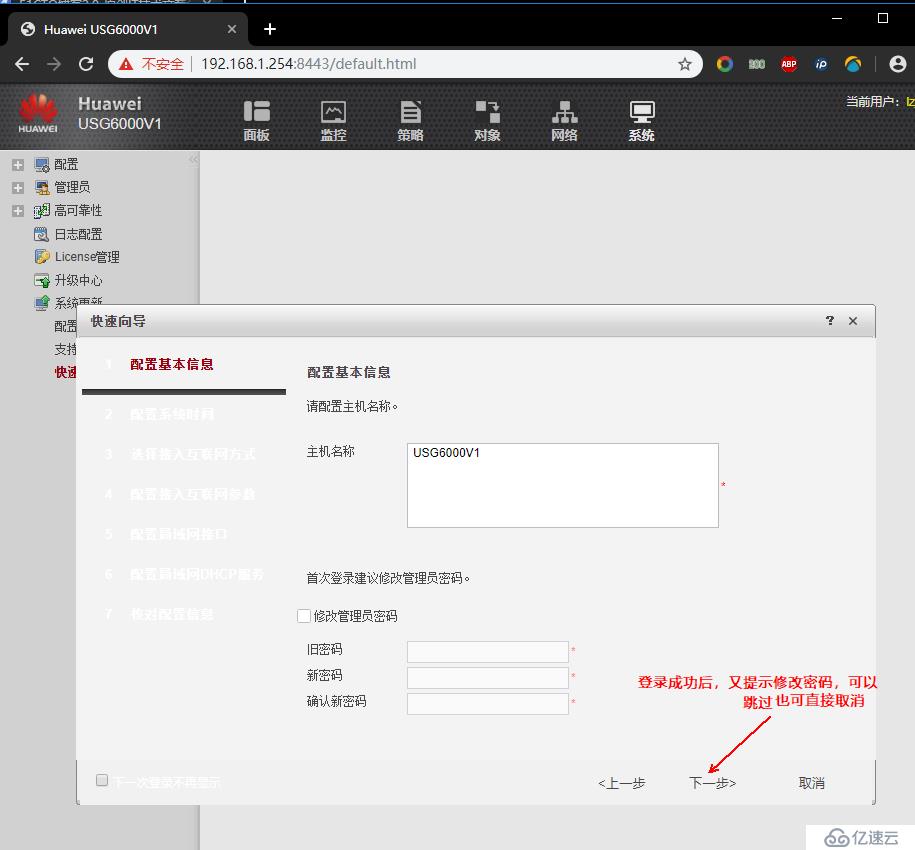

客戶端訪問驗證:

客戶端通過Web方式訪問成功!

為了初學者能夠看明白,這里還是重新部署設備,實驗拓補,跟前兩種方式一樣!也可在之前的基礎繼續配置,根據自己能力即可!SSH方式登錄設備,配置命令如下:

<USG6000V1>sys

Enter system view, return user view with Ctrl+Z.

[USG6000V1]undo info enable

Info: Information center is disabled.

[USG6000V1]int g0/0/0

[USG6000V1-GigabitEthernet0/0/0]ip add 192.168.1.20 24

[USG6000V1-GigabitEthernet0/0/0]undo shutdown

Info: Interface GigabitEthernet0/0/0 is not shutdown.

[USG6000V1-GigabitEthernet0/0/0]service-manage enable

[USG6000V1-GigabitEthernet0/0/0]service-manage ssh permit

[USG6000V1-GigabitEthernet0/0/0]quit

//打開接口的ssh管理

[USG6000V1]firewall zone trust

[USG6000V1-zone-trust]add int g0/0/0

Error: The interface has been added to trust security zone.

//正常提示,可以忽略

[USG6000V1-zone-trust]quit

[USG6000V1]security-policy

[USG6000V1-policy-security]rule name allow_ssh

[USG6000V1-policy-security-rule-allow_ssh]source-zone trust

[USG6000V1-policy-security-rule-allow_ssh]destination-zone local

[USG6000V1-policy-security-rule-allow_ssh]action permit

[USG6000V1-policy-security-rule-allow_ssh]quit

[USG6000V1-policy-security]quit

[USG6000V1]

//配置安全策略,如果在web方式或者Telnet方式之后,這些步驟可以省略

[USG6000V1]rsa local-key-pair create

//創建SSH所需的密鑰對

The key name will be: USG6000V1_Host

The range of public key size is (512 ~ 2048).

NOTES: If the key modulus is greater than 512,

it will take a few minutes.

輸入默認的密鑰長度,默認值為2048

Input the bits in the modulus[default = 2048]:

Generating keys...

.+++++

........................++

....++++

...........++

[USG6000V1]user-interface vty 0 4

[USG6000V1-ui-vty0-4]authentication-mode aaa

Warning: The level of the user-interface(s) will be the default level of AAA use

rs, please check whether it is correct.

[USG6000V1-ui-vty0-4]protocol inbound ssh

[USG6000V1-ui-vty0-4]quit

//并且開啟ssh協議訪問

[USG6000V1]ssh user lzj

//指定lzj為SSH用戶

[USG6000V1]ssh user lzj authentication-type password

//配置認證方式

[USG6000V1]ssh user lzj service-type stelnet

//配置服務類型

[USG6000V1]aaa

[USG6000V1-aaa]manager-user lzj

//創建本地用戶lzj

[USG6000V1-aaa-manager-user-lzj]password cipher lzj@1234

Info: You are advised to config on man-machine mode.

//提示建議使用man-machine模式設置密碼

[USG6000V1-aaa-manager-user-lzj]service-type ssh

//指定服務類型為ssh

[USG6000V1-aaa-manager-user-lzj]level 3

//管理模式為3

[USG6000V1-aaa-manager-user-lzj]quit

[USG6000V1-aaa]quit

[USG6000V1]stelnet server enable

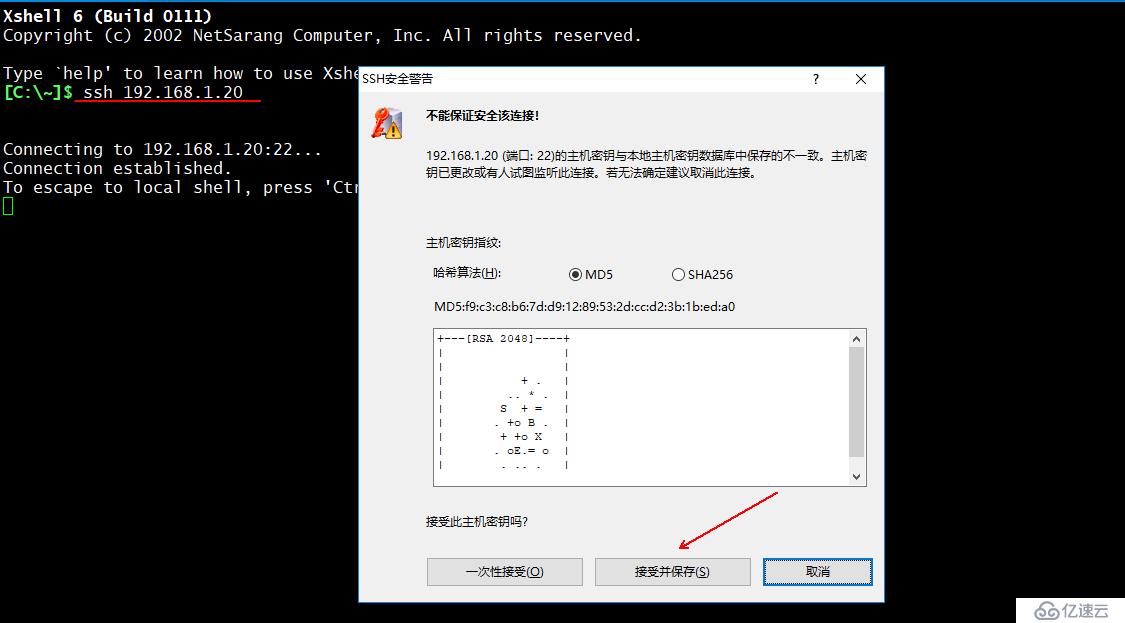

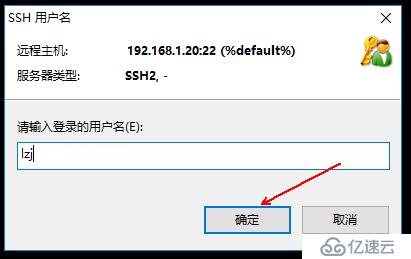

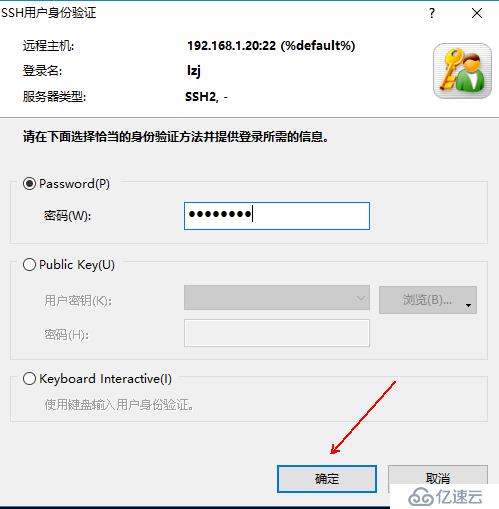

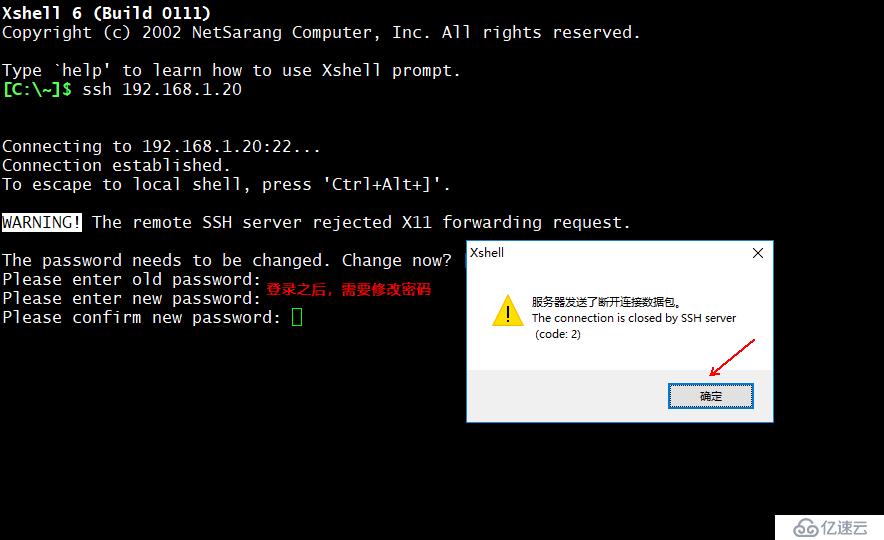

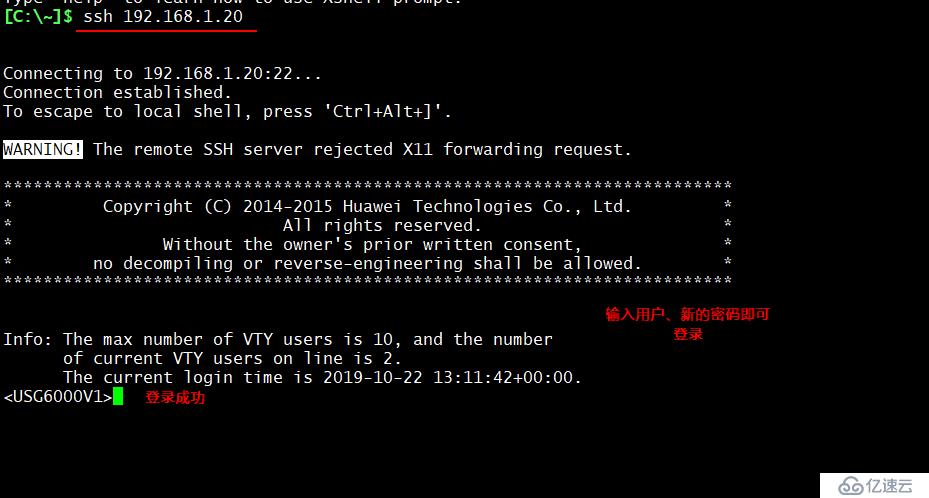

//開啟SSH服務客戶端訪問測試:

本人習慣使用xshell,個人習慣,cmd命令框也可以的!

客戶端SSH方式訪問成功!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。