您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天主要帶來的是網絡安全必不可少的保護神,那就是防火墻,談起防火墻,相信搞網絡的各位同胞們都知道他是做什么的,顧名思義,防火墻嗎,不就是防火的嗎,對,是防火的,他防的就是網絡中那些威脅我們網絡安全的惡意流量,先帶大家簡單認識一下。

1.所謂防火墻指的是一個有軟件和硬件設備組合而成、在內部網和外部網之間、專用網與公共網之間的界面上構造的保護屏障。

2.防火墻是一種保護計算機網絡安全的技術性措施,它通過在網絡邊界上建立相應的網絡通信監控系統來隔離內部和外部網絡,以阻擋來自外部的網絡***。

3.防火墻是汽車中一個部件的名稱。在汽車中,利用防火墻把乘客和引擎隔開,以便汽車引擎一旦著火,防火墻不但能保護乘客安全,而同時還能讓司機繼續控制引擎。在電腦術語中,當然就不是這個意思了,我們可以類比來理解,在網絡中,所謂“防火墻”,是指一種將內部網和公眾訪問網(如Internet)分開的方法,它實際上是一種隔離技術。防火墻是在兩個網絡通訊時執行的一種訪問控制尺度,它能允許你“同意”的人和數據進入你的網絡,同時將你“不同意”的人和數據拒之門外,最大限度地阻止網絡中的***來訪問你的網絡。換句話說,如果不通過防火墻,公司內部的人就無法訪問Internet,Internet上的人也無法和公司內部的人進行通信。

(1)防火墻能強化安全策略。

(2)防火墻能有效地記錄Internet上的活動。

(3)防火墻限制暴露用戶點。防火墻能夠用來隔開網絡中一個網段與另一個網段。這樣,能夠防止影響一個網段的問題通過整個網絡傳播。

(4)防火墻是一個安全策略的檢查站。所有進出的信息都必須通過防火墻,防火墻便成為安全問題的檢查點,使可疑的訪問被拒絕于門外。

這里我用的思科的ASA5500防火墻,先做一個簡單介紹:

ASA5500系列

具備功能:

1防火墻技術(cisco PIX)

2IPS技術(cisco IPS)

3NW-AV(cisco IPS,AV)

4×××(cisco ××× 3000)

5網絡智能(思科網絡服務)

6應用檢測,使用實施,WEB控制(應用安全)

7而已軟件,內容防御,異常流量檢測(Anti-X防御)

8流量,準入控制,主動相應(網絡抑制和控制)

9安全連接(IPSec & SSL ×××)

防火墻的接口名稱

1物理名稱 G0/0/1

2邏輯名稱 用來描述安全區域 例如inside outside

接口安全級別

范圍:0-100 數字越大安全級別高,反之越小

inside(內網) 安全級別100

outside(外網) 安全級別0

inside---------防火墻---------outside

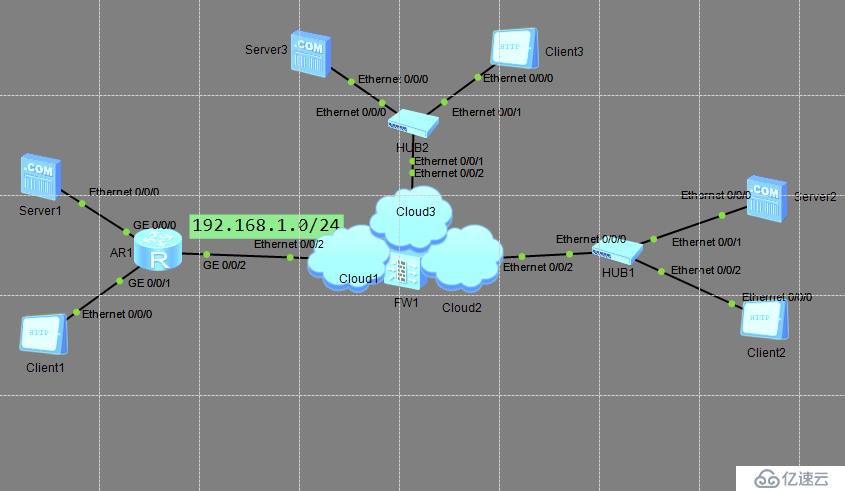

| 設備 | 端口 | IP地址及掩碼 |

|---|---|---|

| Server1 | 10.1.1.1/24 | |

| Client1 | 10.2.2.2/24 | |

| Server2 | 192.168.8.100/24 | |

| Client2 | 192.168.8.1/24 | |

| Server3 | 192.168.3.100/24 | |

| Client3 | 192.168.3.1/24 | |

| 路由器 | Gi0/0/0 | 10.1.1.254/24 |

| 路由器 | Gi0/0/1 | 10.2.2.254/24 |

| 路由器 | Gi0/0/2 | 192.168.1.1/24 |

| 防火墻 | G0 | 192.168.1.254/24 |

| 防火墻 | G1 | 192.168.8.254/24 |

| 防火墻 | G2 | 192.168.3.254/24 |

一、根據地址規劃配置IP地址1.根據地址規劃配置路由器及終端設備的IP地址,過程比較簡單,這里我就不做詳細說明了

2.配置ASA防火墻的接口:

ciscoasa(config)# int g0

ciscoasa(config-if)# nameif inside 給邏輯接口命名

INFO: Security level for "inside" set to 100 by default. inside區域的安全級別默認是100

ciscoasa(config-if)# ip address 192.168.1.254 255.255.255.0

ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# security-level 100

ciscoasa(config-if)# int g1

ciscoasa(config-if)# nameif outside 給邏輯接口命名

INFO: Security level for "outside" set to 0 by default. outside區域的安全級別默認是0

ciscoasa(config-if)# ip address 192.168.8.254 255.255.255.0

ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# security-level 0

ciscoasa(config-if)# int g2

ciscoasa(config-if)# nameif DMZ 給邏輯接口命名

INFO: Security level for "DMZ" set to 0 by default.

ciscoasa(config-if)# ip address 192.168.3.254 255.255.255.0

ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# security-level 50 更改DMZ區域的安全級別為50

二、配置默認路由1.配置路由器的默認路由

[R1]ip route-static 0.0.0.0 0.0.0.0 192.168.1.254

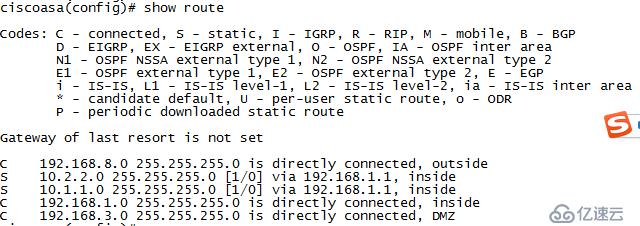

2.配置防火墻的靜態路由

ciscoasa(config)# route inside 10.1.1.0 255.255.255.0 192.168.1.1

ciscoasa(config)# route inside 10.2.2.0 255.255.255.0 192.168.1.1

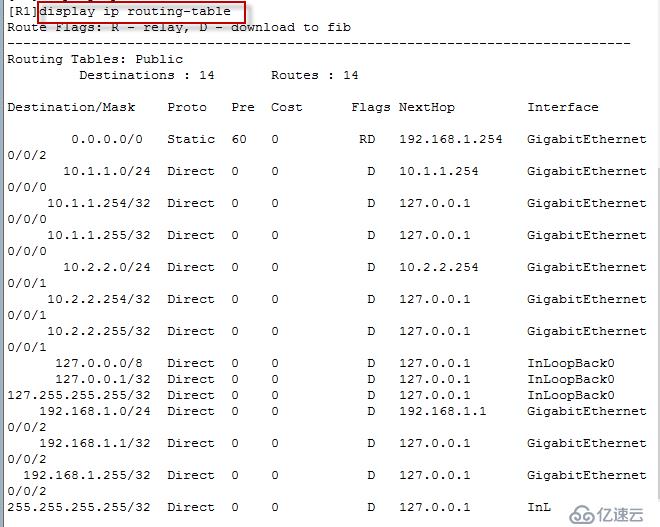

驗證:通過display Ip routing-table查看路由器路由表:

通過show route 查看防火墻路由表:

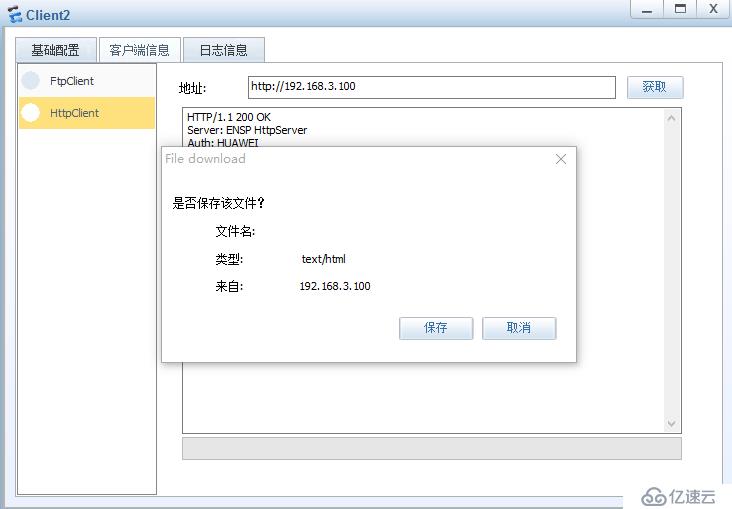

三、配置任務內容**1. DMZ發布Web服務器,Client2可以訪問Server3**首先在server3開啟HTTP服務

然后在防火墻上配置ACL

分析:因為client2位于outside區域,安全級別比server3位于的DMZ區域安全級別低,所以當client2主動發起請求時,防火墻默認是不允許通過的,所以我們要制定ACL允許Client2訪問Server3

命令如下:

ciscoasa(config)# access-list out-to-DMZ permit tcp host 192.168.8.1 host 192.168.3.100 eq www 允許192.168.8.1到192.168.3.100通過端口tcp80 訪問

ciscoasa(config)# access-group out-to-DMZ in interface outside在outside口應用ACL

驗證:

此時,client2可以訪問server3.

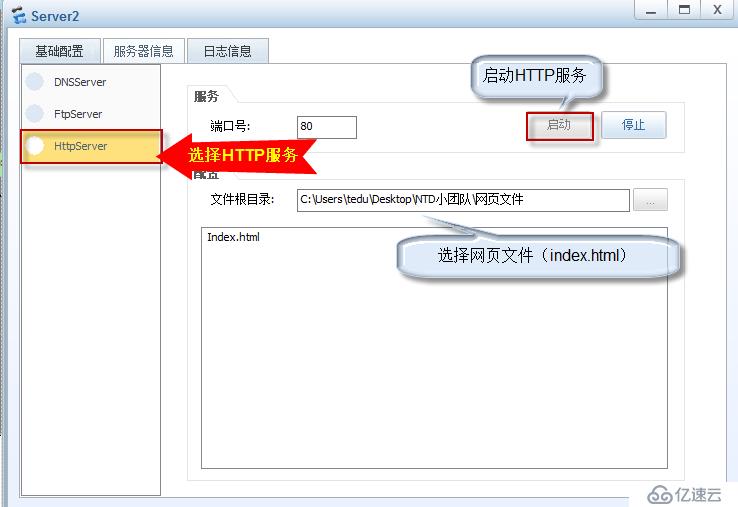

**2. 配置ACL禁止Client3訪問Server2**首先配置server2的HTTP服務以及FTP服務

其次配置防火墻ASA

分析:因為Client3位于DMZ接口端,安全級別比server2的接口端安全級別高,所以防火墻ASA默認是允許訪問SERVER2的,所以為了完成任務2,我們需要配置ACL拒絕由Client3訪問Server2的流量

命令如下:

ciscoasa(config)# access-list DMZ-to-out deny ip host 192.168.3.1 host 192.168.8.100 拒絕從192.168.3.1到192.168.8.100的所有IP流量通過。

ciscoasa(config)# access-group DMZ-to-out in interface DMZ 在DMZ接口應用ACL

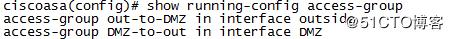

驗證調用情況:

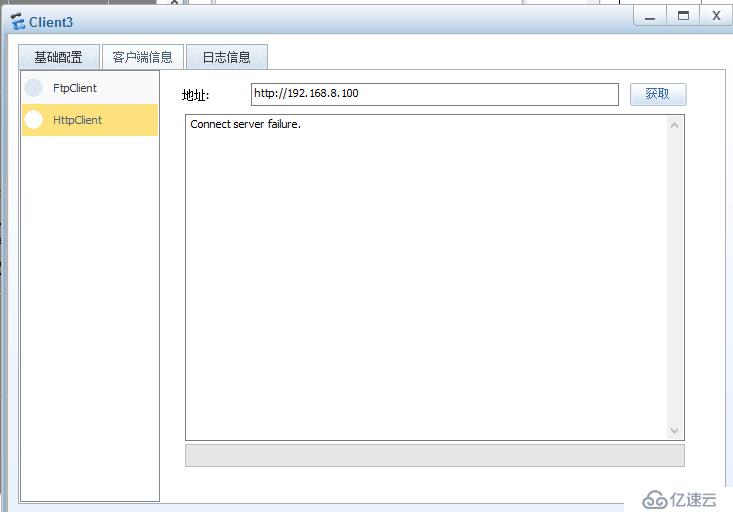

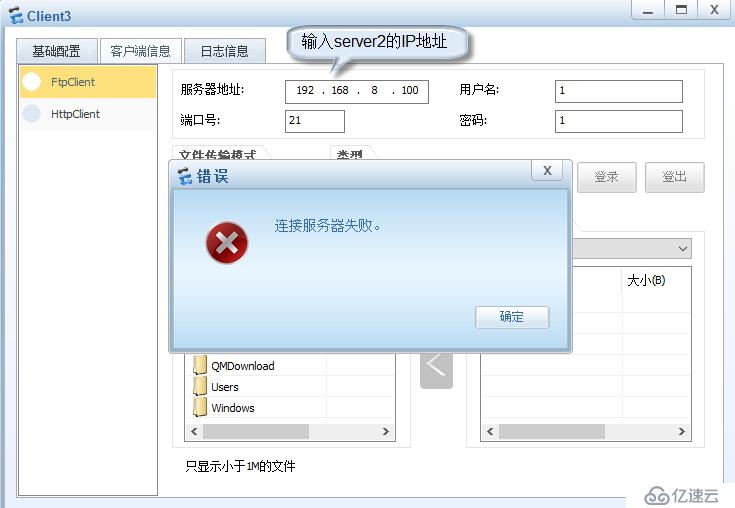

驗證:

此時,client3已經不能訪問server2了。

路由器通過display ip routing-table查看路由表:

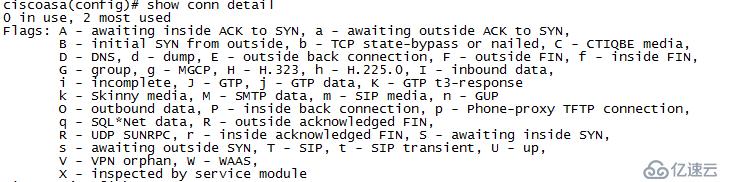

防火墻ASA通過show conn detail 查看conn表:

不同安全級別的接口之間訪問時,遵從的默認規則

1允許出站(outbound)連接

2禁止入站(inbound)連接

3禁止相同安全級別的接口之間通信(兩邊的安全級別都為50等等)

高安全級別---->低安全級別(是可以訪問的)

低安全級別---->高安全級別(是不可以訪問的)

例如:公司1樓的保安(防火墻機制),公司內部人員可以通過員工識別卡來進出,但是陌生人則會被阻攔

如果想實現安全級別低的區域訪問安全級別高的區域,必須通過配置ACL允許流量通過。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。