您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章為大家展示了IPTables防火墻規則的用法是什么,內容簡明扼要并且容易理解,絕對能使你眼前一亮,通過這篇文章的詳細介紹希望你能有所收獲。

對于Linux系統管理員來說管理網絡流量是最棘手的工作之一,很多人把IPTables 當成一個防火墻,但是對于管理員來說則是與 Linux Kernel 進行溝通的一個命令行工具。

IPTables 包括一組內置和由用戶定義規則的「鏈」,管理員可以在「鏈」上附加各種數據包處理規則。

FILTER 默認過濾表,內建的鏈有:

INPUT:處理流入本地的數據包

FORWARD:處理通過系統路由的數據包

OUTPUT:處理本地流出的數據包

NAT 實現網絡地址轉換的表,內建的鏈有:

PREROUTING:處理即將接收的數據包

OUTPUT:處理本地產生的數據包

POSTROUTING:處理即將傳出的數據包

MANGLE 此表用于改變數據包,共 5 條鏈:

PREROUTING:處理傳入連接

OUTPUT:處理本地生成的數據包

INPUT:處理報文

POSTROUTING:處理即將傳出數據包

FORWARD:處理通過本機轉發的數據包

接下來我們將由簡入難介紹 25 條 Linux 管理員最常會用到的 IPTables 規則。

1、啟動、停止和重啟IPTables

雖然 IPTables 并不是一項服務,但在 Linux 中還是可以像服務一樣對其狀態進行管理。

基于SystemD的系統

systemctl start iptables systemctl stop iptables systemctl restart iptables

基于SysVinit的系統

/etc/init.d/iptables start /etc/init.d/iptables stop /etc/init.d/iptables restart

2、查看IPtables防火墻策略

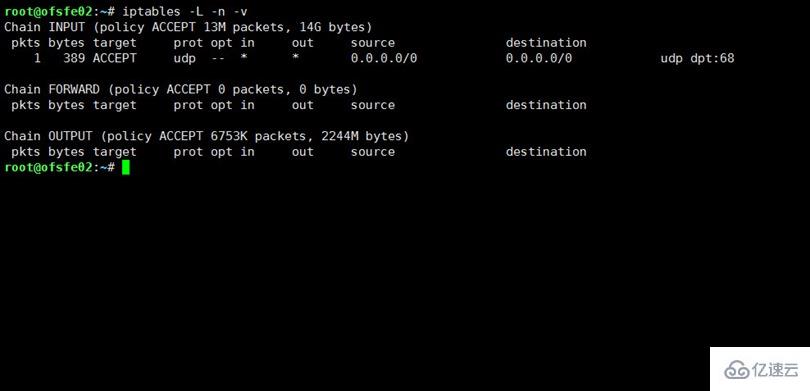

你可以使用如下命令來查看 IPtables 防火墻策略:

iptables -L -n -v

以上命令應該返回數據下圖的輸出:

以上命令是查看默認的 FILTER 表,如果你只希望查看特定的表,可以在 -t 參數后跟上要單獨查看的表名。例如只查看 NAT 表中的規則,可以使用如下命令:

iptables -t nat -L -v –n

3、屏蔽某個IP地址

如果你發布有某個 IP 向服務器導入攻擊或非正常流量,可以使用如下規則屏蔽其 IP 地址:

iptables -A INPUT -s xxx.xxx.xxx.xxx -j DROP

注意需要將上述的 XXX 改成要屏蔽的實際 IP 地址,其中的 -A 參數表示在 INPUT 鏈的最后追加本條規則。(IPTables 中的規則是從上到下匹配的,一旦匹配成功就不再繼續往下匹配)

如果你只想屏蔽 TCP 流量,可以使用 -p 參數的指定協議,例如:

iptables -A INPUT -p tcp -s xxx.xxx.xxx.xxx -j DROP

4、解封某個IP地址

要解封對 IP 地址的屏蔽,可以使用如下命令進行刪除:

iptables -D INPUT -s xxx.xxx.xxx.xxx -j DROP

其中 -D 參數表示從鏈中刪除一條或多條規則。

5、使用IPtables關閉特定端口

很多時候,我們需要阻止某個特定端口的網絡連接,可以使用 IPtables 關閉特定端口。

阻止特定的傳出連接:

iptables -A OUTPUT -p tcp --dport xxx -j DROP

阻止特定的傳入連接:

iptables -A INPUT -p tcp --dport xxx -j ACCEPT

6、使用Multiport控制多端口

使用 multiport 我們可以一次性在單條規則中寫入多個端口,例如:

iptables -A INPUT -p tcp -m multiport --dports 22,80,443 -j ACCEPT iptables -A OUTPUT -p tcp -m multiport --sports 22,80,443 -j ACCEPT

7、在規則中使用 IP 地址范圍

在 IPtables 中 IP 地址范圍是可以直接使用 CIDR 進行表示的,例如:

iptables -A OUTPUT -p tcp -d 192.168.100.0/24 --dport 22 -j ACCEPT

8、配置端口轉發

有時我們需要將 Linux 服務器的某個服務流量轉發到另一端口,此時可以使用如下命令:

iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 25 -j REDIRECT --to-port 2525

上述命令會將所有到達 eth0 網卡 25 端口的流量重定向轉發到 2525 端口。

9、屏蔽HTTP服務Flood攻擊

有時會有用戶在某個服務,例如 HTTP 80 上發起大量連接請求,此時我們可以啟用如下規則:

iptables -A INPUT -p tcp --dport 80 -m limit --limit 100/minute --limit-burst 200 -j ACCEPT

上述命令會將連接限制到每分鐘 100 個,上限設定為 200。

10、禁止PING

對 Linux 禁 PING 可以使用如下規則屏蔽 ICMP 傳入連接:

iptables -A INPUT -p icmp -i eth0 -j DROP

11、允許訪問回環網卡

環回訪問(127.0.0.1)是比較重要的,建議大家都開放:

iptables -A INPUT -i lo -j ACCEPT iptables -A OUTPUT -o lo -j ACCEPT

12、屏蔽指定MAC地址

使用如下規則可以屏蔽指定的 MAC 地址:

iptables -A INPUT -m mac --mac-source 00:00:00:00:00:00 -j DROP

13、限制并發連接數

如果你不希望來自特定端口的過多并發連接,可以使用如下規則:

iptables -A INPUT -p tcp --syn --dport 22 -m connlimit --connlimit-above 3 -j REJECT

以上規則限制每客戶端不超過 3 個連接。

14、清空IPtables規則

要清空 IPtables 鏈可以使用如下命令:

iptables -F

要清空特定的表可以使用 -t 參數進行指定,例如:

iptables -t nat –F

15、保存IPtables規則

默認情況下,管理員對 IPtables 規則的操作會立即生效。但由于規則都是保存在內存當中的,所以重啟系統會造成配置丟失,要永久保存 IPtables 規則可以使用 iptables-save 命令:

iptables-save > ~/iptables.rules

保存的名稱大家可以自己改。

16、還原IPtables規則

有保存自然就對應有還原,大家可以使用 iptables-restore 命令還原已保存的規則:

iptables-restore

17、允許建立相關連接隨著網絡流量的進出分離,要允許建立傳入相關連接,可以使用如下規則:

iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j

ACCEPT允許建立傳出相關連接的規則:

iptables -A OUTPUT -m conntrack --ctstate ESTABLISHED -j ACCEPT

18、丟棄無效數據包很多網絡攻擊都會嘗試用黑客自定義的非法數據包進行嘗試,我們可以使用如下命令來丟棄無效數據包:

iptables -A INPUT -m conntrack --ctstate INVALID -j DROP

19、IPtables屏蔽郵件發送規則如果你的系統不會用于郵件發送,我們可以在規則中屏蔽 SMTP 傳出端口:

iptables -A OUTPUT -p tcp --dports 25,465,587 -j REJECT

20、阻止連接到某塊網卡如果你的系統有多塊網卡,我們可以限制 IP 范圍訪問某塊網卡:

iptables -A INPUT -i eth0 -s xxx.xxx.xxx.xxx -j D

上述內容就是IPTables防火墻規則的用法是什么,你們學到知識或技能了嗎?如果還想學到更多技能或者豐富自己的知識儲備,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。