您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

JS逆向的小技巧以及XHR斷點的案例分析,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

在搜索參數搜不到的情況下怎么辦?(僅限XHR請求)

在分析請求之前,分享一個調試小技巧。

今天在交流群劃水的時候有幾個群友比較糾結于如何判斷數據是不是由js生成或異步加載的。

我常用的方法有兩種:

第一種,右鍵查看「網頁源代碼」,之后在打開的網頁源碼的界面搜索我們想要的數據是否在其中就可以判斷了。

第二種,關閉網頁的js加載功能,查看網頁我們需要的數據是否能夠順利加載或者查看數據是否完整,步驟也非常簡單。

第一步: 點擊地址欄前端的圖示位置,選擇網站設置。

第二步: 在權限位置將JavaScript選擇為禁止,返回刷新網頁,查看數據是否順利加載。

以上兩個小技巧可以大大方便我們的調試,就不用猜來猜去了。

用上面的方法我們判斷,數據是通過js加載的,并且請求的參數和返回的參數都是經過加密的。

到這里就需要 XHR 斷點幫助我們定位加密了。

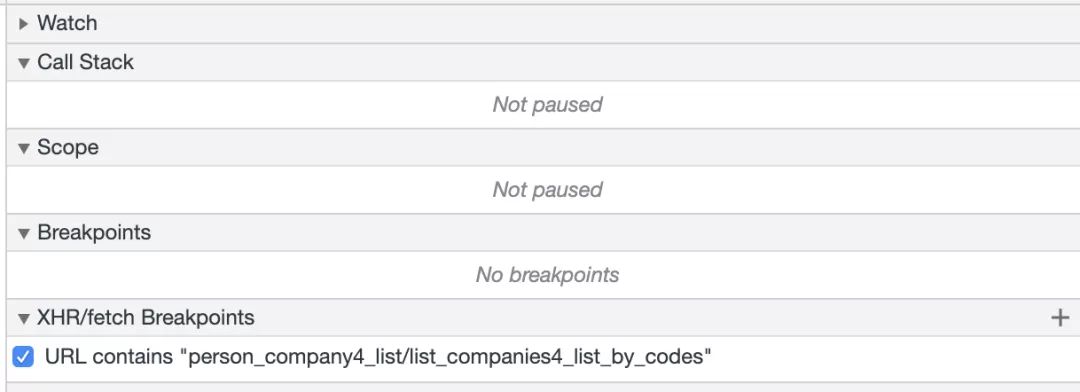

我們先添加一個XHR斷點。

重新刷新頁面。

可以看到斷點的位置上已經有了我們需要的參數加密。

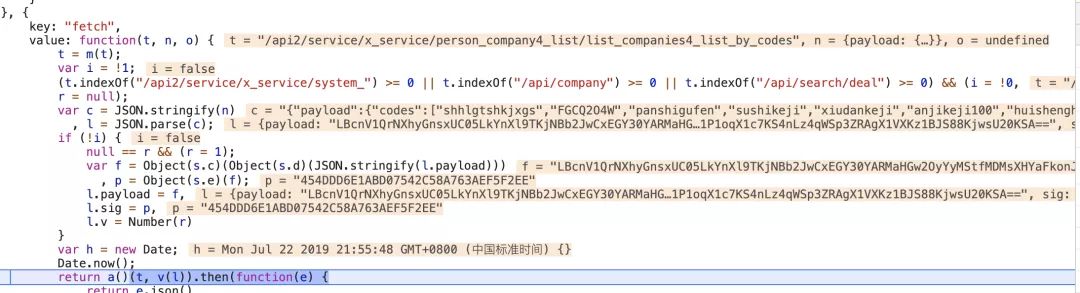

我們先找到參數還沒有加密的地方。往上找很快就看到參數還沒有加密的地方。

可以看到上圖1,2兩個斷點的位置還只是對數據進行序列化等操作,到了第3,4斷點的位置參數就被加密了。所以我們可以重新刷新一下看看數據是怎么被加密的。

到這個位置就可以追進去分析了,接下來就比較簡單了。

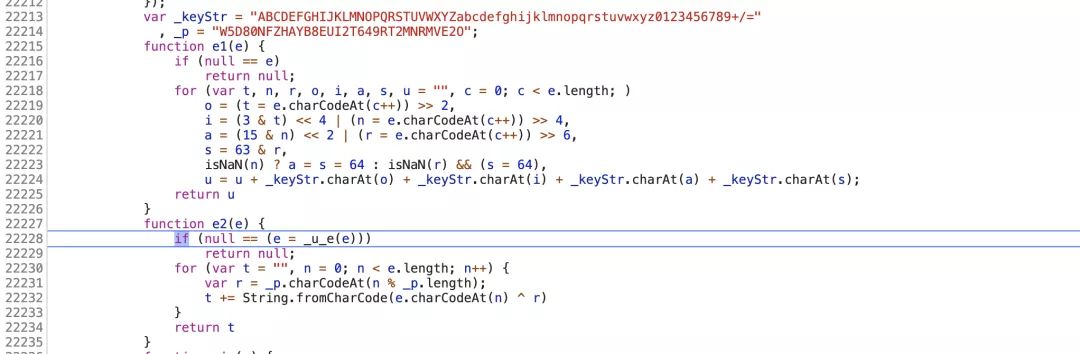

可以看到這里就是參數的主要加密邏輯:

還有就是關于 sig 參數,邏輯也被分析出來了。

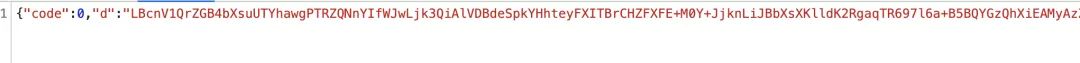

接下來就是分析返回的參數解密的位置了。

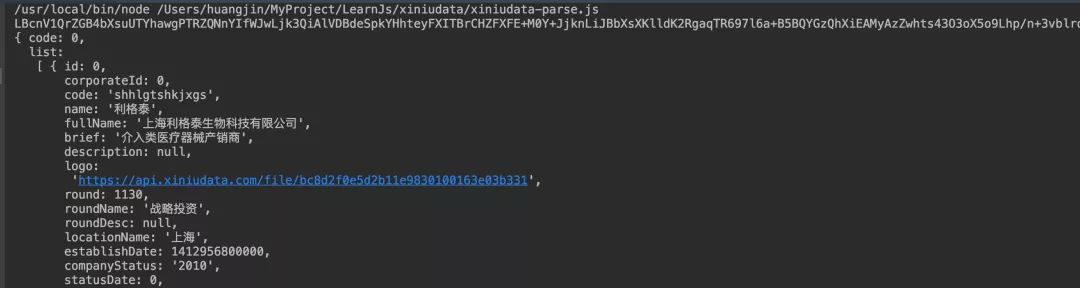

數據解密的位置很快也被定位到了,我們看到 l 就是返回的密文.

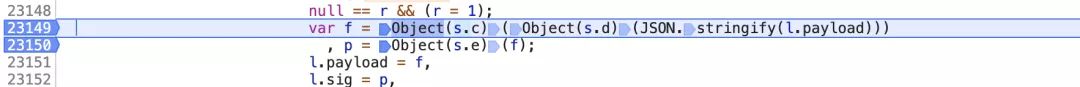

我現在斷點斷的位置也就是解密的位置。按照參數加密的方法追進去就可以看到解密的方法了.

把解密和解密的方法扣出來就是我們需要的js代碼了。

看完上述內容,你們掌握JS逆向的小技巧以及XHR斷點的案例分析的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。