您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

實現***的另一種協議是ipsec ,準確的說ipsec是一個多種協議組合的框架。它的實現可以分為下面四個步驟:

1. 實現數據流的篩選控制(靠acl實現控制)

2. 安全提議(實現工作模式,安全協議的選擇,驗證算法,若為esp協議則還要有加密算法的一致性選擇)

3. 創建安全策略(acl+安全提議+ike鄰居),一般策略的實現都是選擇自動協商的,所以要建立ike鄰居

4. 策略應用到端口

下面是此次實驗的拓撲圖(sw 為防火墻 isp 為交換機):

下面為isp上的一些配置:

[Quidway]sysname isp

[isp]int vlan 10

[isp-vlan10]port Ethernet 0/2

[isp-vlan10]vlan 20

[isp-vlan20]port Ethernet 0/10

[isp-vlan20]vlan 30

[isp-vlan30]port Ethernet 0/3

[isp-vlan30]vlan 40

[isp-vlan40]port Ethernet 0/20

[isp-vlan40]qu

[isp]int Vlan-interface 10

[isp-Vlan-interface10]ip add 61.130.132.2 255.255.255.252

[isp-Vlan-interface10]qu

[isp]int vlan 20

[isp-Vlan-interface20]ip add 61.130.134.2 255.255.255.252

[isp-Vlan-interface20]qu

[isp]int vlan 30

[isp-Vlan-interface30]ip add 61.130.133.2 255.255.255.252

[isp-Vlan-interface30]qu

[isp]int vlan 40

[isp-Vlan-interface40]ip add 61.130.135.2 255.255.255.252

Sw1上的一些配置:

[H3C]sysname sw1

[sw1]int eth0/0

[sw1-Ethernet0/0]ip add 192.168.1.254 24

[sw1-Ethernet0/0]int eth0/3

[sw1-Ethernet0/3]ip add 61.130.132.1 30

[sw1-Ethernet0/3]int eth 0/4

[sw1-Ethernet0/4]ip add 61.130.133.1 30

[sw1-Ethernet0/4]qu

[sw1]firewall zone trust

[sw1-zone-trust]add interface e0/0

[sw1-zone-trust]qu

[sw1]firewall zone untrust

[sw1-zone-untrust]add int e0/3

[sw1-zone-untrust]add int e0/4

Sw3上的一些配置:

[H3C]sysname sw3

[sw3]int e0/4

[sw3-Ethernet0/4]ip add 61.130.135.1 255.255.255.252

[sw3-Ethernet0/4]int eth0/0

[sw3-Ethernet0/0]ip add 192.168.3.254 255.255.255.0

[sw3-Ethernet0/0]loopback

[sw3-Ethernet0/0]qu

[sw3]firewall zone untrust

[sw3-zone-untrust]add int e0/4

[sw3]ip route 0.0.0.0 0 61.130.135.2

Sw2上的一些配置:

[H3C]sysname sw2

[sw2]int e0/4

[sw2-Ethernet0/4]ip add 61.130.134.1 255.255.255.252

[sw2-Ethernet0/4]int e0/0

[sw2-Ethernet0/0]ip add 192.168.2.254 255.255.255.0

[sw2-Ethernet0/0]loopback

[sw2-Ethernet0/0]qu

[sw2]firewall zone untrust

[sw2-zone-untrust]add int e0/4

[sw2]ip route 0.0.0.0 0 61.130.134.2

在sw1上實現ipsec 的配置:

// 利用acl實現流篩選

[sw1]acl number 3000 match-order auto

[sw1-acl-adv-3000]rule 10 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

[sw1-acl-adv-3000]rule 20 deny ip source any destination any

[sw1-acl-adv-3000]qu

// 制作安全提議

[sw1]ipsec proposal tran3

[sw1-ipsec-proposal-tran3]encapsulation-mode tunnel

[sw1-ipsec-proposal-tran3]transform esp

[sw1-ipsec-proposal-tran3]esp authentication-algorithm md5

[sw1-ipsec-proposal-tran3]esp en des

[sw1-ipsec-proposal-tran3]quit

// 配置ike鄰居

[sw1] ike peer fw3

[sw1-ike-peer-fw3]pre-shared-key simple 12345

[sw1-ike-peer-fw3]local-address 61.130.132.1

[sw1-ike-peer-fw3]remote-address 61.130.134.1

[sw1-ike-peer-fw3]qu

// 配置策略

[sw1]ipsec policy policy3 10 isakmp

[sw1-ipsec-policy-isakmp-policy3-10]security acl 3000

[sw1-ipsec-policy-isakmp-policy3-10]proposal tran3

[sw1-ipsec-policy-isakmp-policy3-10]ike-peer fw3

[sw1-ipsec-policy-isakmp-policy3-10]qu

// 應用到接口

[sw1]int eth0/3

[sw1-Ethernet0/3]ipsec policy policy3

[sw1-Ethernet0/3]qu

同樣,在sw2和sw3上做同樣的設置即可,要注意提議與ike pre-shared-key的一致性

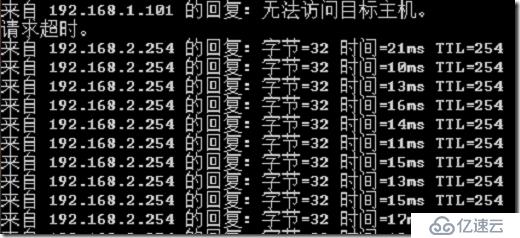

結果如下:

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。