您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容介紹了“Kali Linux中Nmap的使用方法”的有關知識,在實際案例的操作過程中,不少人都會遇到這樣的困境,接下來就讓小編帶領大家學習一下如何處理這些情況吧!希望大家仔細閱讀,能夠學有所成!

Nmap的允許管理員快速,徹底了解一個網絡上的系統,因而得名,網絡映射器或NMAP。 Nmap能夠快速找到活動主機以及與該主機關聯的服務。

系統要求

1.Kali Linux

2.另一臺計算機

如何在我的網絡上查找Live Hosts?

在這個例子中,這兩種機器都是私人192.168.56.0 / 24網絡。 Kali機具有192.168.56.101的IP地址和要掃描的Metasploitable機具有的192.168.56.102的IP地址。 i快速nmap掃描可以幫助確定在特定網絡上存在什么。 這種掃描稱為一個“ 簡單列表 ”掃描因此-sL傳遞給NMAP命令參數。

# nmap -sL 192.168.56.0/24

Nmap - 掃描網絡的Live Hosts

可悲的是,這個初始掃描沒有返回任何活主機。有時這是的方式某些操作系統處理的一個因素端口掃描的網絡流量 。

在我的網絡上查找和Ping所有Live Host

不用擔心,有一些技巧,nmap可以嘗試找到這些機器。此下招會告訴NMAP簡單地嘗試ping所有的地址192.168.56.0/24網絡。

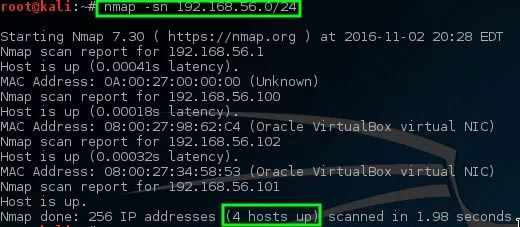

# nmap -sn 192.168.56.0/24

Nmap - Ping所有已連接的活動網絡主機

這個時間nmap返回一些潛在的主機進行掃描!在此命令中, -sn禁止試圖端口掃描主機,nmap的默認行為,只是有NMAP嘗試ping主機。

查找主機上的打開端口

讓我們嘗試讓nmap端口掃描這些特定的主機,看看出現了什么。

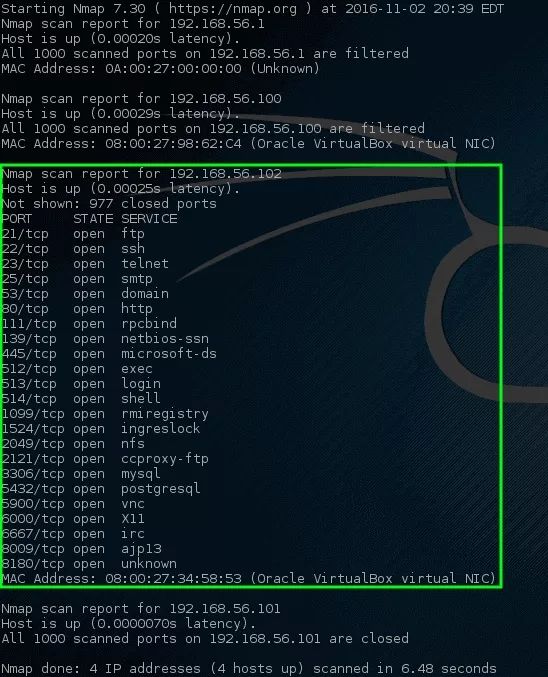

# nmap 192.168.56.1,100-102

哇!這一次nmap打了一個金礦。這種特殊的主機具有相當多的開放的網絡端口 。 這些端口都指示在此特定機器上的某種監聽服務。從早期的回顧,在192.168.56.102的IP地址分配給metasploitable漏洞的機器,因此,為什么有這么多的這臺主機上的開放端口 。 在大多數機器上打開這個端口是非常不正常的,所以它可能是一個明智的想法,調查這臺機器有點接近。管理員可以跟蹤網絡上的物理機器,并在本地查看機器,但這不會很有趣,特別是當nmap可以做到我們更快!

查找服務監聽主機上的端口

這個下次掃描是一個服務的掃描和經常被用于嘗試確定可以在特定端口上監聽服務的機器上。 Nmap將探測所有打開的端口,并嘗試從每個端口上運行的服務中抓取信息。

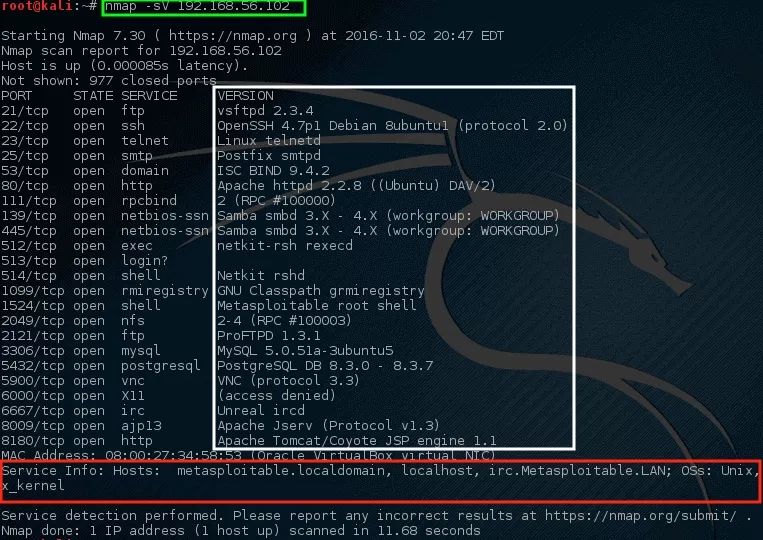

# nmap -sV 192.168.56.102

注意這一次nmap提供了一些關于nmap思想可能在這個特定端口上運行的建議(在白框中突出顯示)。此外NMAP還試圖確定有關操作系統的信息這臺機器上運行以及它的主機名(大獲成功呢!)。 查看這個輸出應該引起網絡管理員的一些關注。首先第一行聲稱,vsftpd的版本2.3.4本機上運行的!這是一個真正的舊版本的VSftpd。 通過ExploitDB搜索,一個嚴重的漏洞被發現早在2011年這個特殊的版本(ExploitDB ID - 17491)。

在主機上查找匿名FTP登錄

讓我們讓nmap仔細看看這個特定的端口,看看什么可以確定。

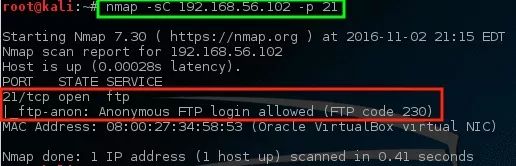

# nmap -sC 192.168.56.102 -p 21

使用此命令,NMAP奉命主機上的FTP端口(-p 21)上運行,它的默認腳本(-sC)。 雖然它可能是也可能不是一個問題,NMAP并找出匿名FTP登錄允許這個特定服務器上。

檢查主機上的漏洞

這與早先有關具有舊漏洞的VSftd的知識配對應該引起一些關注。讓我們看看nmap是否有任何腳本試圖檢查VSftpd漏洞。

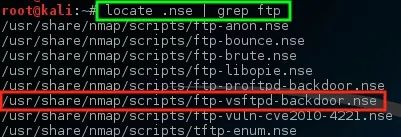

# locate .nse | grep ftp

Nmap - 掃描VSftpd漏洞

請注意,nmap的,已經建起了vsftpd的后門問題NSE腳本!讓我們嘗試對這個主機運行這個腳本,看看會發生什么,但首先知道如何使用腳本可能很重要。

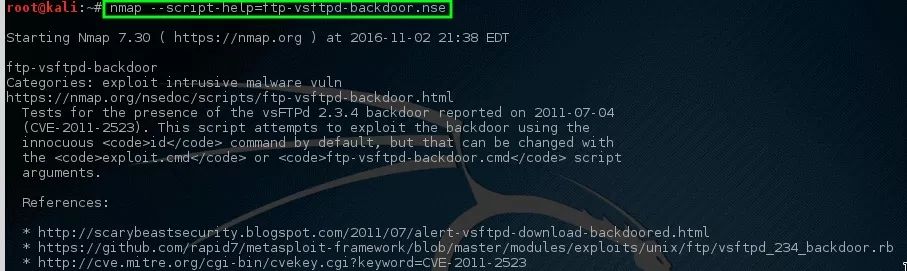

# nmap --script-help=ftp-vsftd-backdoor.nse

了解Nmap NSE腳本使用情況

了解Nmap NSE腳本使用情況

通過本說明書讀書,很顯然,這種腳本可以用于嘗試,看看這特定的機器容易受到先前確定ExploitDB問題。 讓我們運行腳本,看看會發生什么。

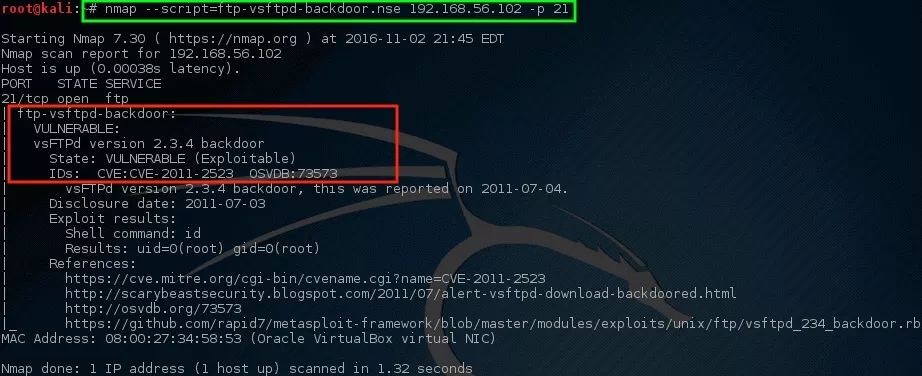

# nmap --script=ftp-vsftpd-backdoor.nse 192.168.56.102 -p 21

Nmap - 掃描易受攻擊的主機

Nmap - 掃描易受攻擊的主機

Yikes! Nmap的腳本返回了一些危險的消息。這臺機器可能是一個很好的候選人進行嚴肅的調查。這并不意味著機器被危害和用于可怕/可怕的事情,但它應該給網絡/安全團隊帶來一些關注。 Nmap具有極高的選擇性和極其相當的能力。到目前為止已經做的大多數嘗試保持nmap的網絡流量適度安靜,然而以這種方式掃描個人擁有的網絡可能是非常耗時的。 Nmap有能力做一個更積極的掃描,往往會產生大部分相同的信息,但在一個命令,而不是幾個。讓我們來看看一個積極的掃描輸出(待辦事項-一個積極的掃描可以掀起入侵檢測/防御系統 !)。

# nmap -A 192.168.56.102

Nmap - 在主機上完成網絡掃描

注意這一次,使用一個命令,nmap返回了很多關于在這臺特定機器上運行的開放端口,服務和配置的信息。多的這種信息可用于幫助確定如何保護本機以及評估可以是網絡上哪些軟件。 這只是nmap可用于在主機或網段上找到的許多有用事情的簡短列表。我們強烈敦促個人繼續使用nmap嘗試以受控的方式由個人擁有的網絡上.

不要通過掃描其他實體練習!

“Kali Linux中Nmap的使用方法”的內容就介紹到這里了,感謝大家的閱讀。如果想了解更多行業相關的知識可以關注億速云網站,小編將為大家輸出更多高質量的實用文章!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。