您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章為大家展示了如何解析Burpsuite中的Tomcat后臺,內容簡明扼要并且容易理解,絕對能使你眼前一亮,通過這篇文章的詳細介紹希望你能有所收獲。

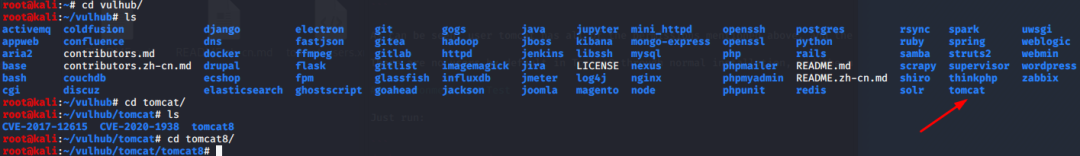

一、Vulhub搭建該Tomcat環境

1、進入vulhub文件夾中Tomcat所在的目錄

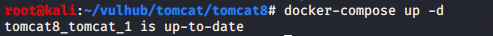

2、啟動該環境 docker-compose up -d

3、如果第一次啟動,會下載很多軟件,可能會慢一點,大家安心等待即可

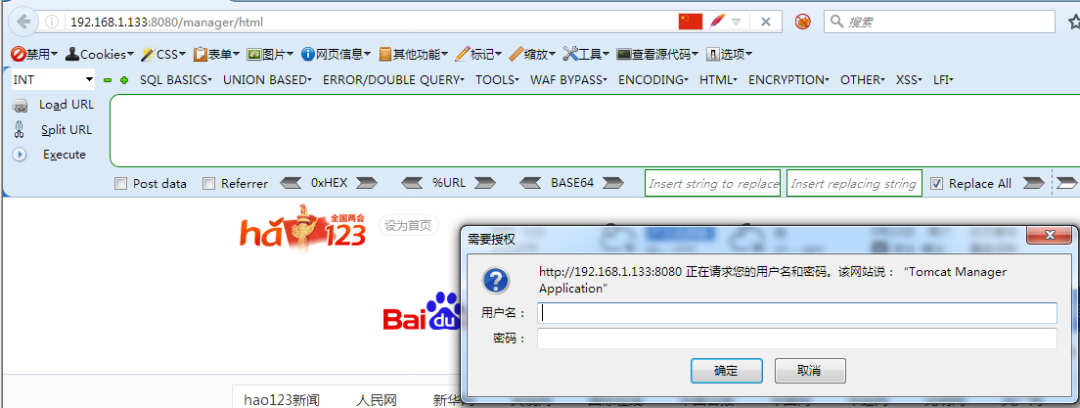

二、訪問:http://192.168.1.133:8080/manager/html進入Tomcat后臺

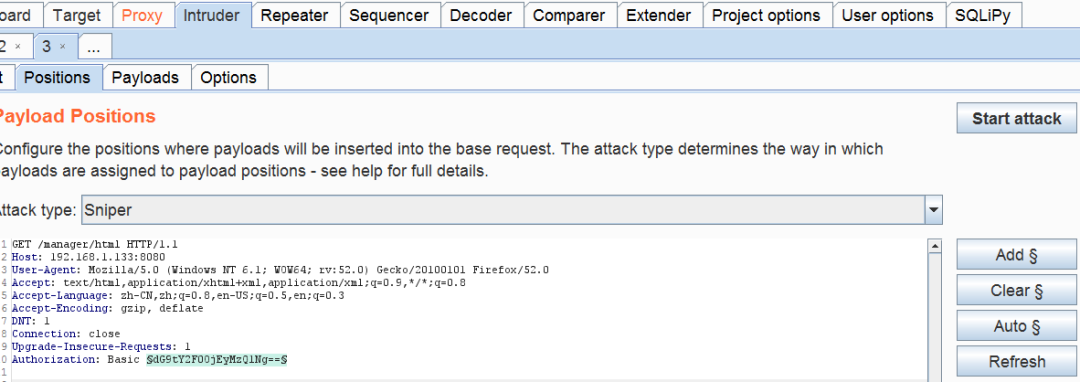

三、打開Burpsuite開啟代理,抓取Tomcat后臺登錄數據包

GET /manager/html HTTP/1.1

Host: 192.168.1.133:8080

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

DNT: 1

Connection: close

Upgrade-Insecure-Requests: 1

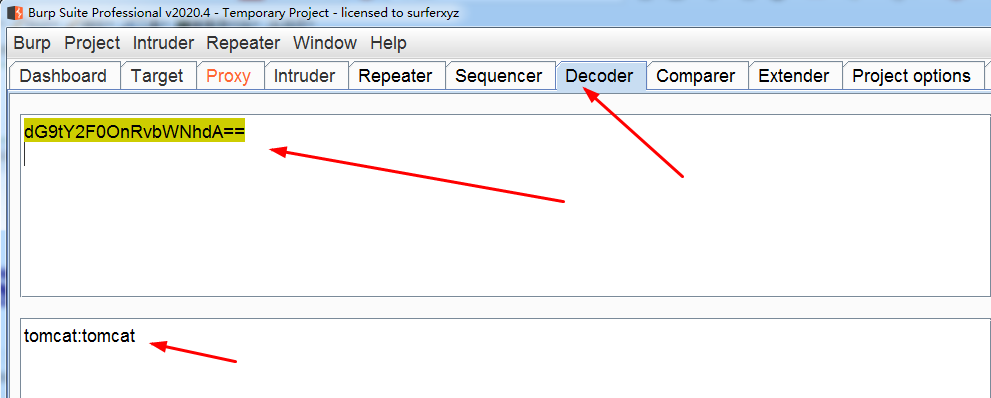

Authorization: Basic dG9tY2F0OnRvbWNhdA==

四、經分析,登錄的加密方式將用戶名和密碼用分號隔開,然后再進行Base64加密

五、將數據包發送到Intruder模塊,并把加密內容添加到爆破

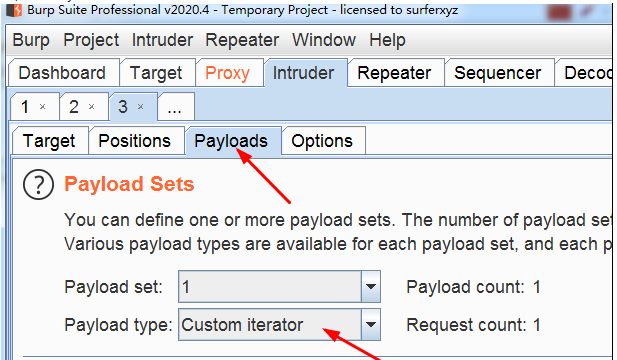

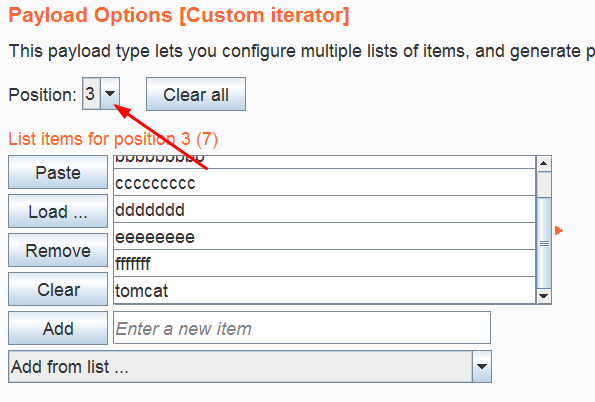

六、構造Payloads,選擇Custom iterator模式

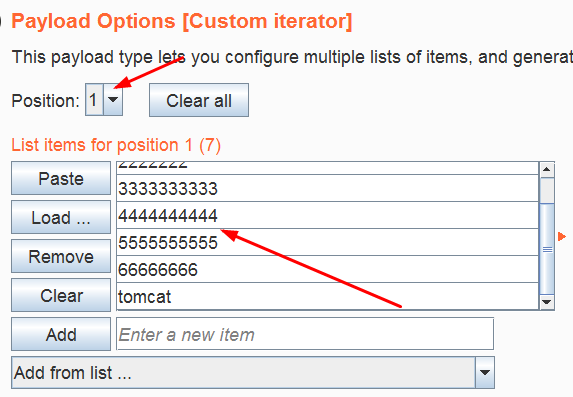

七、添加用戶名字典

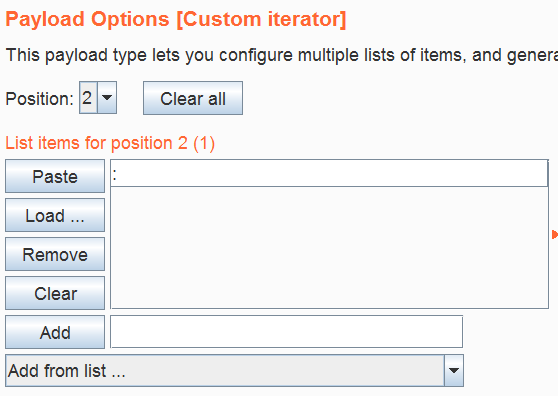

八、添加分隔符號":"

九、添加密碼字典

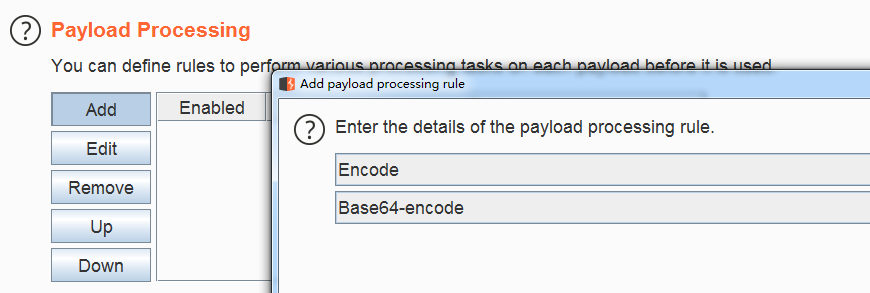

十、進行Base64加密

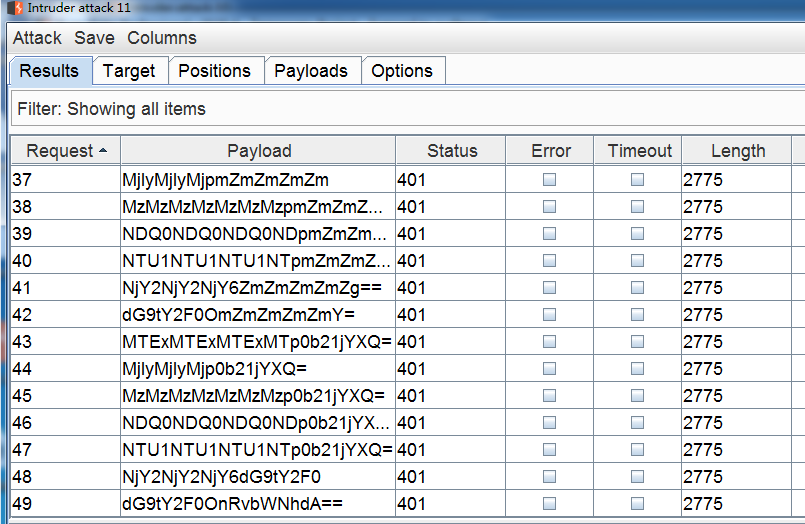

十一、開始攻擊,通過返回字節長度或狀態碼判斷出正確的用戶名和密碼

上述內容就是如何解析Burpsuite中的Tomcat后臺,你們學到知識或技能了嗎?如果還想學到更多技能或者豐富自己的知識儲備,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。