您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

IdentityServer4遷移至3.x版本的注意問題有哪些,很多新手對此不是很清楚,為了幫助大家解決這個難題,下面小編將為大家詳細講解,有這方面需求的人可以來學習下,希望你能有所收獲。

遷移升級基礎問題

對于Identity里面的上下文【IdentityDbContext】需要額外下載如下包:

【Microsoft.AspNetCore.Identity.EntityFrameworkCore】

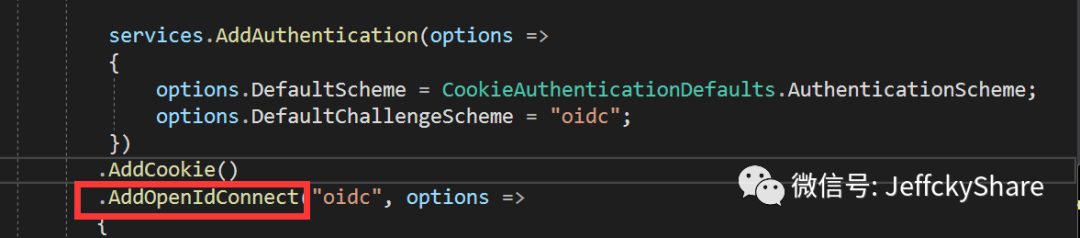

針對如下客戶端OIDC的配置,需要下載如下包

【Microsoft.AspNetCore.Authentication.OpenIdConnect】

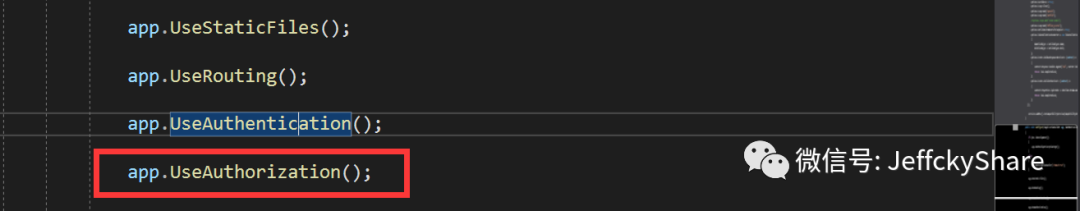

針對客戶端認證和授權配置,需要如下配置授權中間件(認證和授權無先后順序)

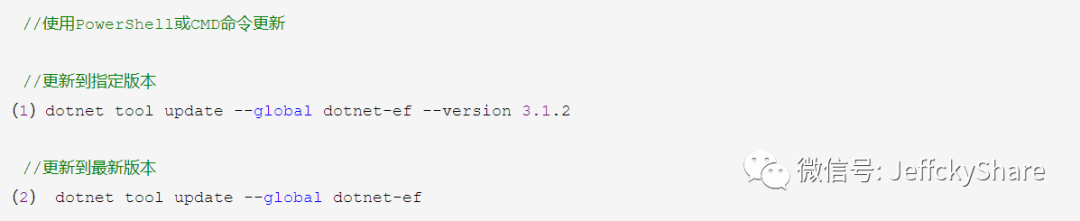

我們知道在此之前對于遷移命名是包含在dotnet CLI里面,現已修改為通過單獨的包來進行,所以我們需要下載如下提示包,否則將拋出如下異常

還有可能遇到命令行工具版本和當前.NET Core版本不一致的問題,通過如下命令進行更新

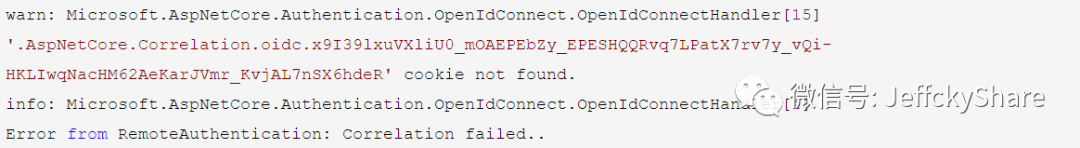

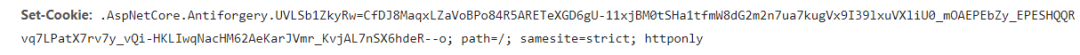

在本地環境可能么有任何問題,但是到了生產環境,可能會拋出如下錯誤,我們是不是會一臉懵逼呢。

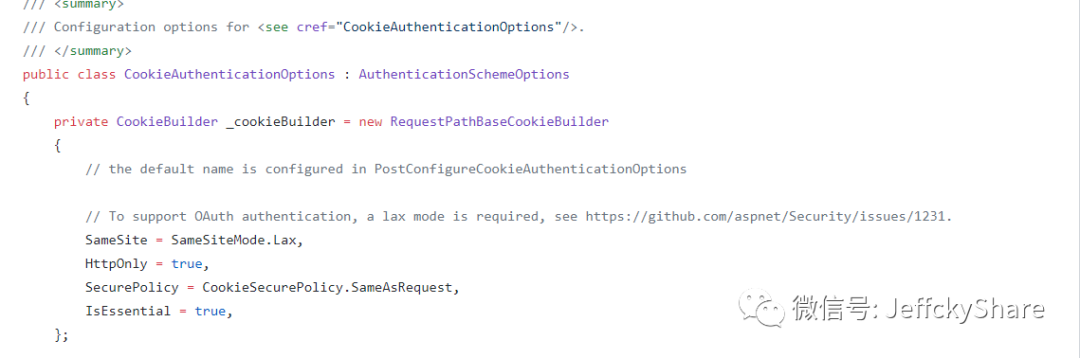

針對上述異常的拋出,接下來通過漫長一段話來講解關于Cookie的故事

Cookie安全策略問題

看完上述內容是否對您有幫助呢?如果還想對相關知識有進一步的了解或閱讀更多相關文章,請關注億速云行業資訊頻道,感謝您對億速云的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。