您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

在***過程中,必然要借助于一些工具軟件,像明小子和啊D都屬于比較古老的軟件,功能有限,而Pangolin和Havij則是兩款相對功能比較強大的軟件,本文將介紹它們的基本用法。實驗環境采用NMPServer搭建,使用其中的第一個網站。

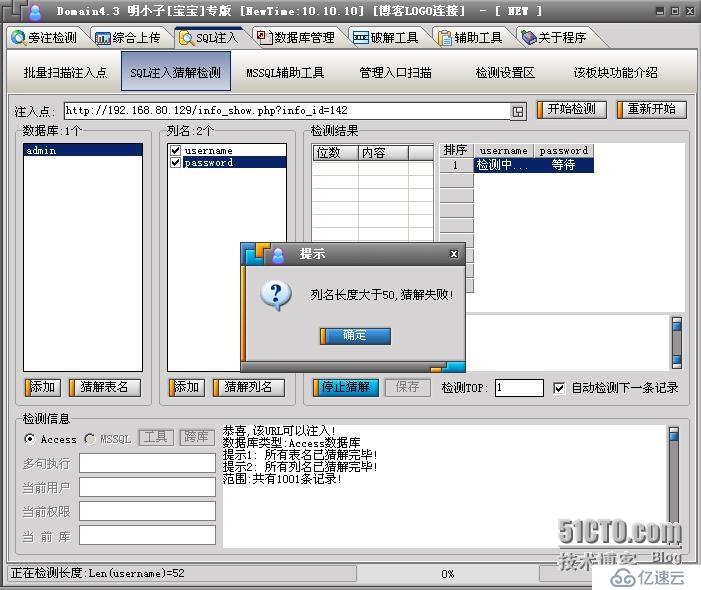

網站頁面http://192.168.80.129/info_show.php?info_id=142明顯存在注入漏洞,我們先用明小子進行注入,前幾步在猜解表名和列名時都沒問題,但是在最后關鍵的猜解用戶名和密碼的步驟中卻失敗了。

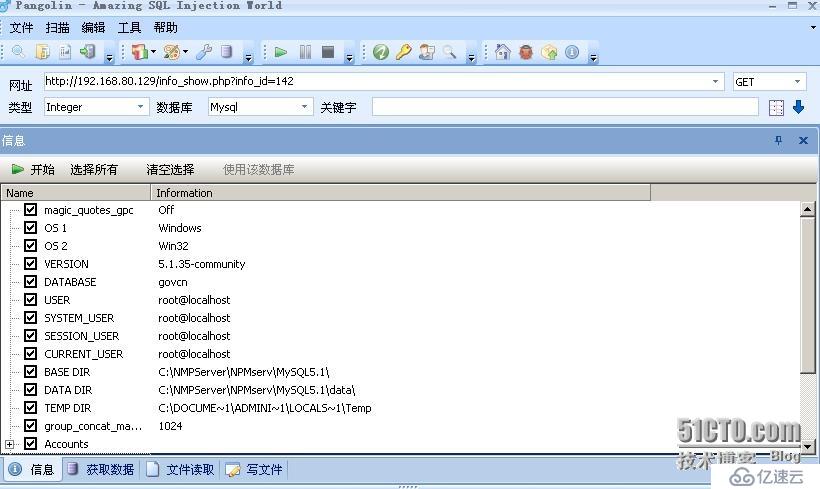

下面用Pangolin來注入,首先對URL進行檢測,如果能夠注入,那么就可以列出我們所關心的一些敏感信息。從這些信息里可以知道,服務器采用的是Windows系統,數據庫采用的是5.1版本的MySQL,當前數據庫是govcn,當前用戶是root,另外數據庫的路徑等信息也都能得到。

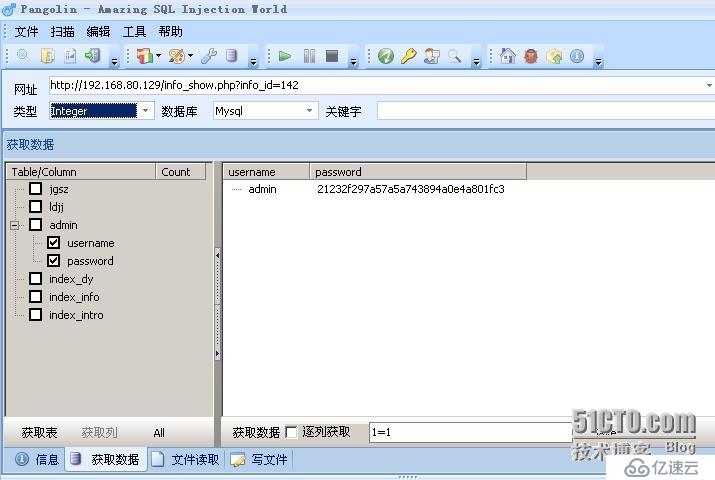

由于這個目標網站比較簡單,因而在這里的“Accounts”部分就直接得到了管理員賬號和密碼,對于一些比較復雜的網站,可以點擊下方的“獲取數據”,來進一步爆出用戶名和密碼。

在下面的界面中也是按照獲取表->獲取列->獲取數據的步驟來進行。

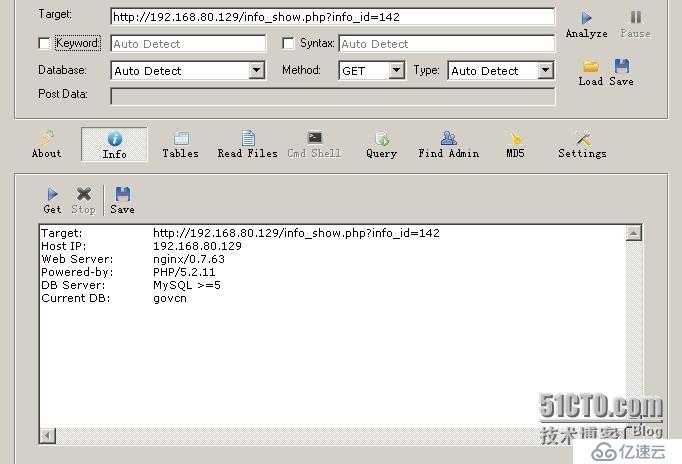

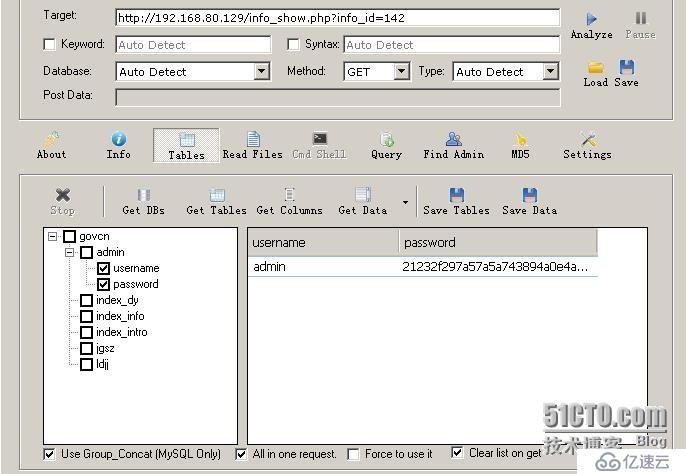

最后再來用Havij進行注入。將URL輸入到Target欄中,點擊Analyze按鈕,然后點擊“Info”按鈕也可以查看到軟件檢測到的敏感信息。從這些信息中可以知道服務器軟件采用的是nginx 0.7.63,動態程序采用的是PHP 5.2.11,當前數據庫是govcn。

繼續點擊Tables按鈕來暴庫。同樣按照Get Tables(獲取表)->Get Columns(獲取列)->Get Data(獲取數據)的順序來爆出用戶名和密碼。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。