您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

初學***從點滴開始,慢慢積累。先來個iis6.0的解析漏洞驗證過程。

通過www.shodan.io去搜索還是有很多的網站是基于iis6.0搭建的,尤其是asp、aspx,現在簡單說下iis6.0解析漏洞驗證過程。

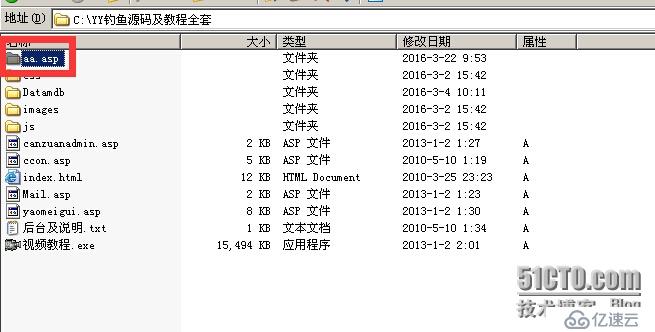

1、自己搭建server2003,簡單建個iis6.0的asp網站

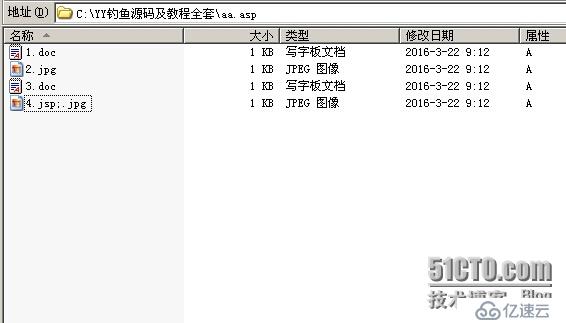

2、首先是驗證目錄解析漏洞,目錄解析漏洞是在網站目錄下建一個asp為后綴的文件夾,然后文件夾下的.jpg、.txt、.doc等其他格式后綴的文件都會被解析為asp,

此時在aa.asp下為3個不同格式的一句話***,如下圖

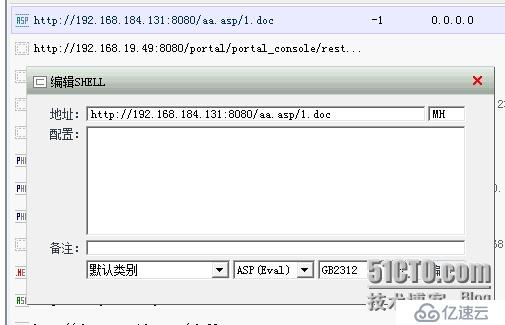

可直接利用菜刀去連接上傳的一句話***:

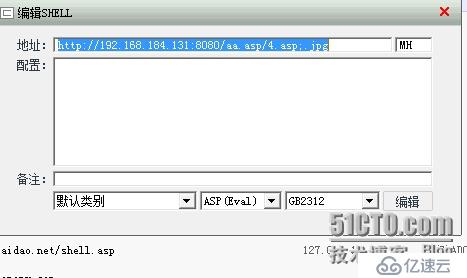

3、在驗證后綴解析漏洞,xx.asp;.jpg格式的文件在解析時會自動被解析為xx.asp,iis6.0下與解析相關的為asp.dll,其遇到分號會直接終止,詳細見解析漏洞可參考Nuclear'Atk 網絡安全研究中心 的http://lcx.cc/?i=1958詳細說明。

上圖中的4.asp;.jpg將會被解析為4.jsp,直接菜刀連接

xx.asp:.jpg也會被解析為xx.asp,這個我沒有具體進行驗證,這個在利用的時候需要利用攔截數據包的工具,自己改后綴,因為windos下是不支持文件名中有:(分號)的。

這是自己的積累,慢慢積累***的知識點吧,希望大家多多指教。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。