您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

眾所周知kali linux提供了大量的安全軟件,每類軟件有各種不同的功能(大概分12大類,自行百度百科點擊) 欣賞一波kalilinux

欣賞一波kalilinux

進入正題(差點跑題)今天講的是內網嗅探

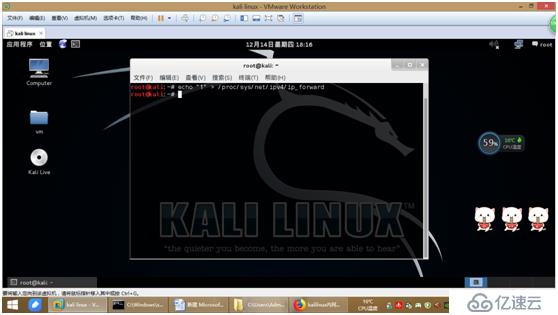

Ettercap:ettercap是一套完整的中間人工具。它的特點是嗅探實時連接、即時過濾內容和其他有趣的技巧。它支持主動和被動解剖許多協議,包括網絡和主機分析的許多特點。 開啟路由轉發(要不然被者無法上網)

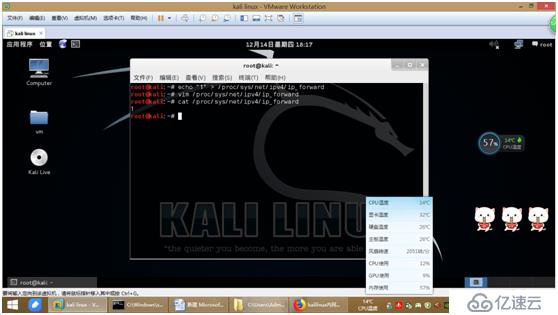

開啟路由轉發(要不然被者無法上網) 為1就是已經開啟了(這就不多說了( ̄_, ̄ ))

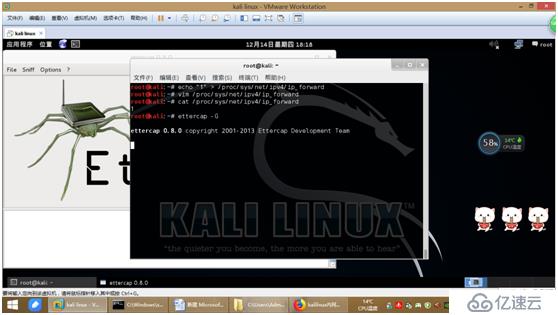

為1就是已經開啟了(這就不多說了( ̄_, ̄ )) ettercap -G 啟動圖形化界面

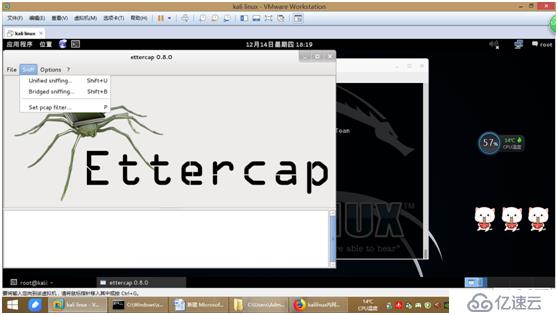

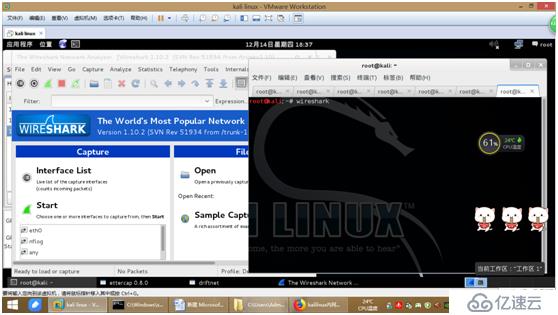

ettercap -G 啟動圖形化界面  如圖也可以啟動

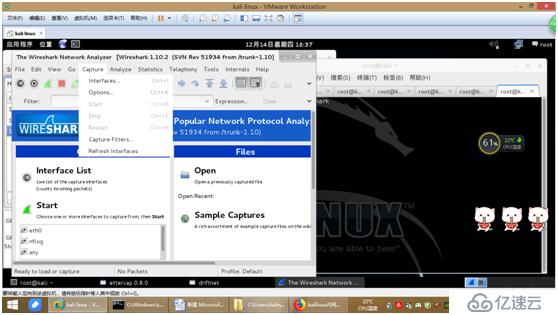

如圖也可以啟動 點擊Sniff標簽,點擊Unified sniffing

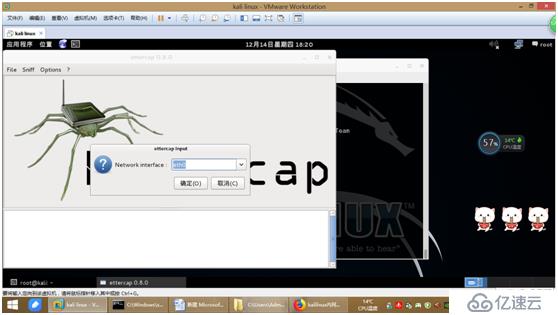

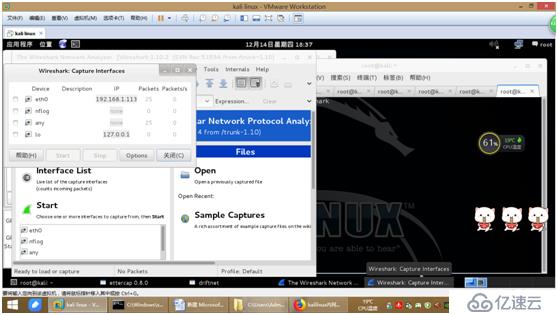

點擊Sniff標簽,點擊Unified sniffing 選擇網絡接口(eth0是有線接口,wlan0是無限接口)

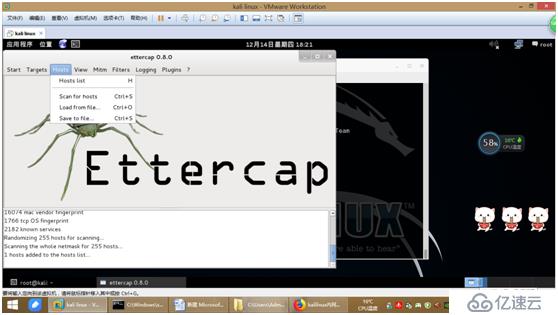

選擇網絡接口(eth0是有線接口,wlan0是無限接口) 點擊Host標簽——>Scan for hosts很快,Ettercap就列出了所有該網絡下的C類地址——>點擊host標簽再點擊host list 即可查看(如圖)

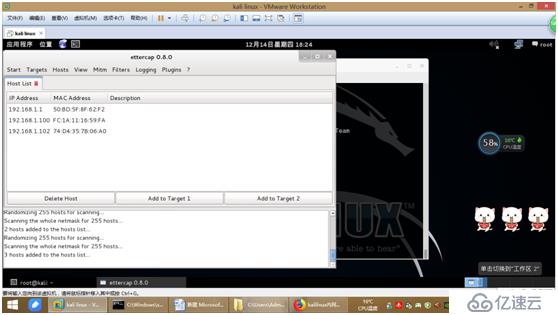

點擊Host標簽——>Scan for hosts很快,Ettercap就列出了所有該網絡下的C類地址——>點擊host標簽再點擊host list 即可查看(如圖) 點擊192.168.1.102(被***者IP)添加到Target 1,點擊192.168.1.1(網關地址)添加到Target 2

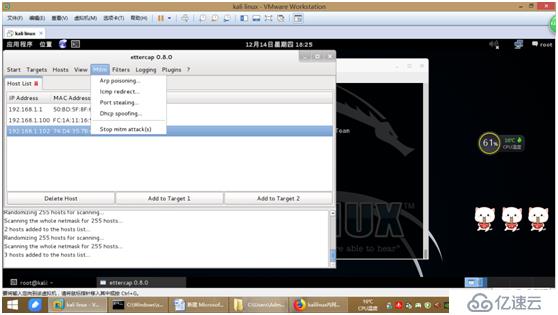

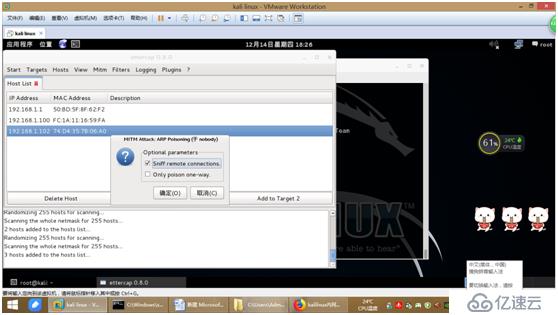

點擊192.168.1.102(被***者IP)添加到Target 1,點擊192.168.1.1(網關地址)添加到Target 2 設置中間人 Mitm->arp poisoning...->Sniff remote connections

設置中間人 Mitm->arp poisoning...->Sniff remote connections 打對號確定

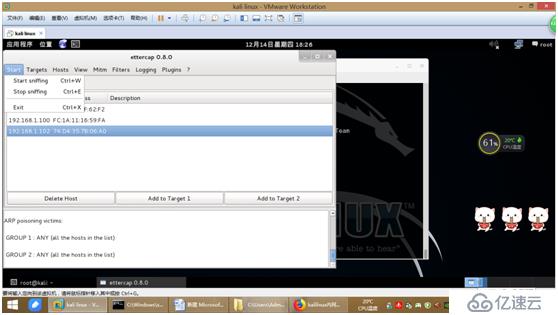

打對號確定 Start->Start sniffing 開始監聽

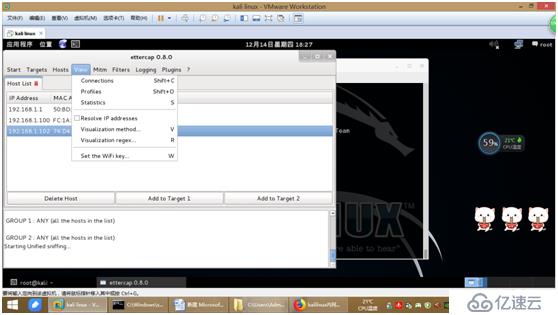

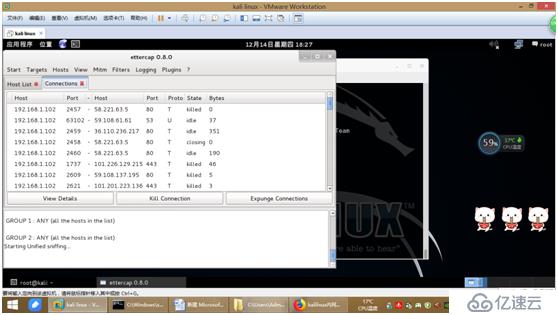

Start->Start sniffing 開始監聽 點view -- connections開始查看連接(如圖)

點view -- connections開始查看連接(如圖)

命令行方式

ettercap -T -q -i wlan0 -M arp:remote /192.168.1.102/192.168.1.1/

ettercap使用方法,參數詳解:

-P 使用插件

-T 使用基于文本界面

-q 啟動不回顯

-M 啟動ARP欺騙

192.168.1.102/ 被的目標主機,第二個192.168.1.1網關ip

ettercap -i wlan0 -Tq -M arp:remote /192.168.1.100-253/ /192.168.1.1/

第一個ip地址中內容為所欺騙的目標,第二個為網關。 可寫 為空,表示全部欺騙

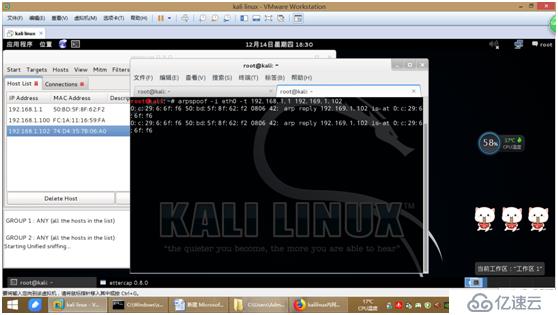

arpspoof:我們不斷地發送受害者計算機ARP回答告訴他,MAC地址屬于網關機器(路由器)的IP是我們的MAC地址。一段時間后,受害者計算機會相信我們,并在他的ARP緩存中輸入錯誤條目。下一次,受害者想發送一個IP數據包到網關,他發送以太網幀到我們的MAC地址,所以實際上我們得到的數據包是和網關做同樣的事情。

為了告訴受害者主機,現在我們(我們的MAC地址)屬于網關的IP,輸入以下命令:

#arpspoof T 受害者網關

在一個單獨的shell中,我們開始輸入命令來欺騙網關,相信我們是受害者。

#arpspoof T網關的受害者

現在可以查看受害者主機和外網通過你的主機的所有流量。

arpspoof -i eth0 -t 192.168.1.1 192.168.1.102

-i

指定用機的哪個網絡接口,可以使用ifconfig命令查看機接口列表。

-c

own|host|both

-t

指定arp***的目標

-r

host

希望攔截***機和哪個host之間的通信,一般都是網關。

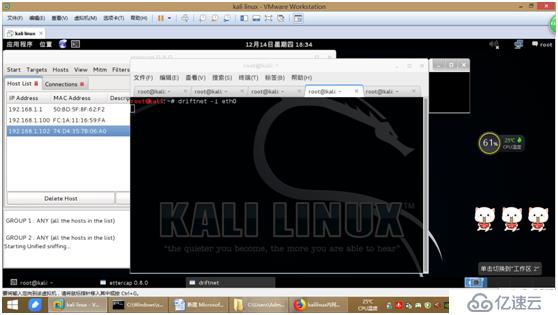

driftnet:是一款簡單而實用的圖片捕獲工具,可以很方便的在網絡數據包中抓取圖片。該工具可以實時和離線捕獲指定數據包中的圖片

參數:-b 捕獲到新的圖片時發出嘟嘟聲

-i interface 選擇監聽接口

-f file 讀取一個指定pcap數據包中的圖片

-p 不讓所監聽的接口使用混雜模式

-a 后臺模式:將捕獲的圖片保存到目錄中(不會顯示在屏幕上)

-m number 指定保存圖片數的數目

-d directory 指定保存圖片的路徑

-x prefix 指定保存圖片的前綴名

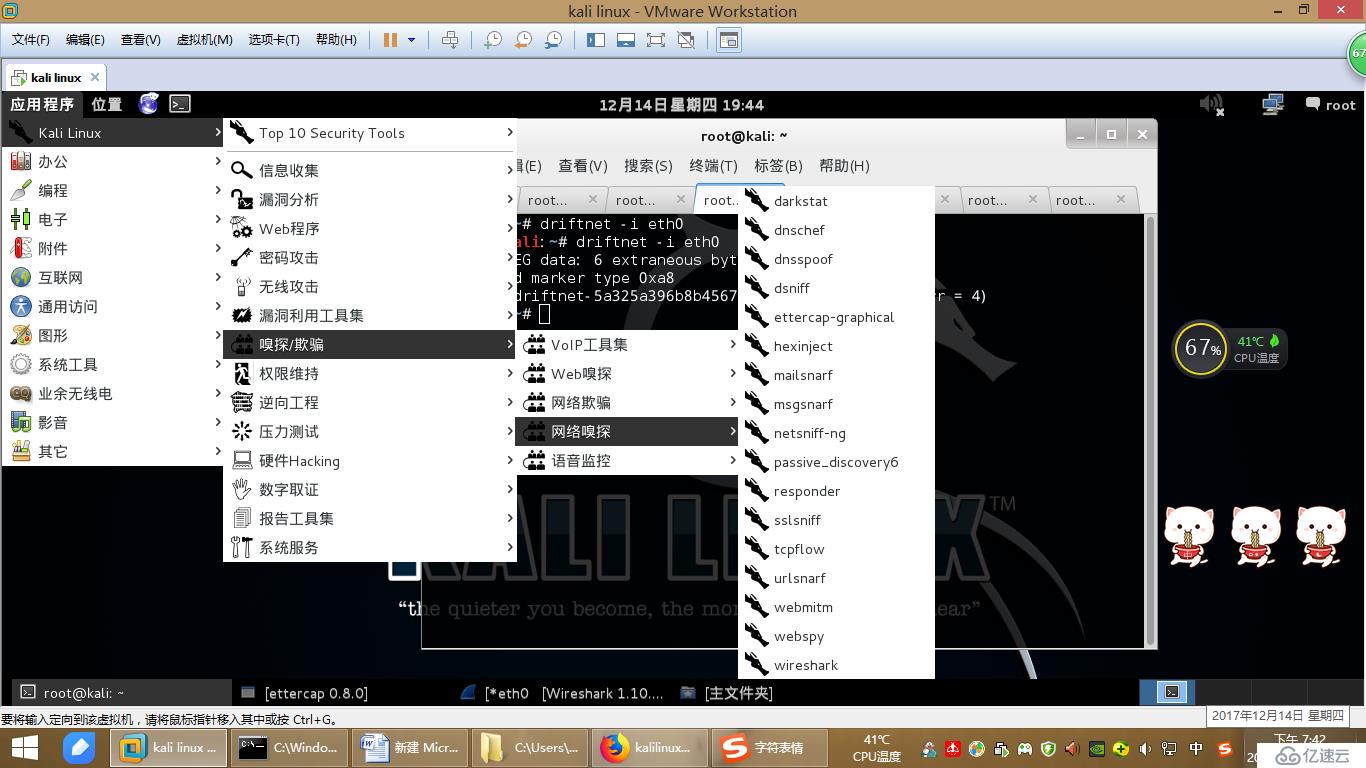

實時監聽: driftnet -i eth0(如圖)

這就是監聽到的圖片點擊即可下載到本地/root目錄下

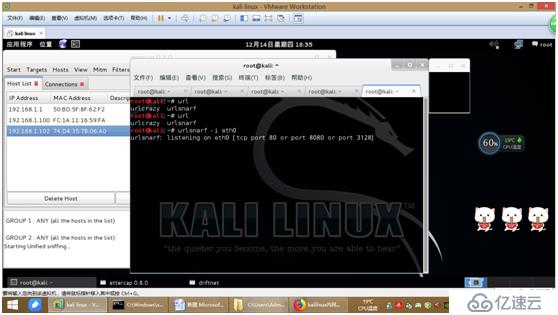

urlsnarf :Urlsnarf的工作方式就象這個工具箱中的其他嗅探程序一樣,它是根據web url工作的。它將自己從http流量中嗅探到的任何url存儲到一個日志文件中,可以在以后對該日志文件進行分析。它是查看在局域網上瀏覽信息的最簡便方法(沒找到官網)

參數如圖o( ̄ヘ ̄o#)看了前面應該懂了

以及兩個數據包截獲工具

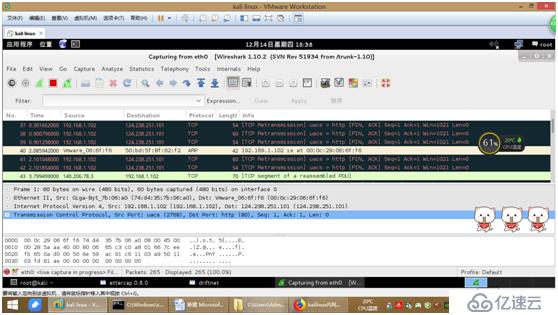

wireshark:Wireshark(前稱Ethereal)是一個網絡封包分析軟件。網絡封包分析軟件的功能是擷取網絡封包,并盡可能顯示出最為詳細的網絡封包資料,獲取cookie以及沒有加密的明文密碼

直接敲就出來了

點擊中間的Capture 選擇 wlan0 然后點擊 Start即可開始截獲

點擊中間的Capture 選擇 wlan0 然后點擊 Start即可開始截獲

還有許多其他的內網***的工具這里暫不多講

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。