您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容主要講解“SDK不加固會有哪些安全隱患”,感興趣的朋友不妨來看看。本文介紹的方法操作簡單快捷,實用性強。下面就讓小編來帶大家學習“SDK不加固會有哪些安全隱患”吧!

SDK不加固會存在哪些安全隱患?

1.易被競品或惡意者窺視內部實現細節或內部調用流程,甚至有可能泄露隱私數據

安卓平臺SDK絕大部分都是Java語言編寫,容易被反編譯。如果只是簡單的混淆,很容易被窺探到內部實現細節;如果SDK內部有一些涉及隱私的數據,很容易被泄漏。更重要的是,如果這些細節涉及到關鍵技術實現點的話,無異于泄漏核心技術。

2.被惡意者通過字節碼注入等手段植入惡意廣告或惡意代碼然后重打包發布

由于SDK的特殊性,不像App那樣存在簽名校驗邏輯,因此一旦惡意者在你的SDK中植入了一些惡意代碼或惡意廣告然后重新發布的話,將很難察覺,嚴重影響開發廠商的品牌形象與口碑。

3.被破解者繞過關鍵邏輯造成經濟損失

如果SDK存在支付功能,被惡意者分析找到付費邏輯,恰巧涉及付費相關邏輯也未很好的做服務端校驗的話,一旦惡意者通過AOP手段去除這些付費邏輯,意味著將可免費使用付費服務。

4.SDK本身可能存在漏洞,易被惡意者利用

SDK開發者在開發中往往把開發重點聚焦在了功能的實現上,在安全性上一般不會過多重視,因此很難保證自己開發的SDK不存在任何漏洞。因此一旦SDK出現一些安全漏洞,同時這些漏洞被惡意者知道進而利用,那就如同埋下了一顆隨時可能引爆的地雷。不僅危及用戶的數據及隱私安全,一旦出現事故將會嚴重影響SDK開發廠商的口碑,甚至造成經濟賠償。

如何解決

通過上面對安全隱患分析可知,問題的關鍵在于惡意者容易窺探到SDK的實現邏輯。因此建議開發者做如下防護措施:

1.關鍵數據的修改必須通過服務端校驗:例如前面提到的付費相關邏輯,涉及余額或支付的金額等數據的修改必須先通過服務端校驗,然后將結果同步到客戶端;

2.關鍵邏輯放到Native層實現:將Java層的一些關鍵邏輯轉移到JNI層用C/C++實現,提高反編譯門檻;

3.字符串進行加密:代碼中的字符串,尤其是敏感信息的字符串必須加密,運行時解密。

但是做到了上面幾點還不夠,只能防住一般的開發者。在專業的破解者面前,我們辛辛苦苦開發的SDK很可能淪為了他們手中的炮灰,進而造成經濟損失。

因此建議接入第三方的安全服務,比如易盾的SDK加固服務。

易盾SDK加固介紹

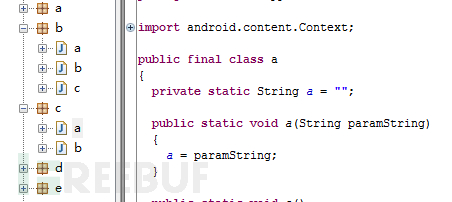

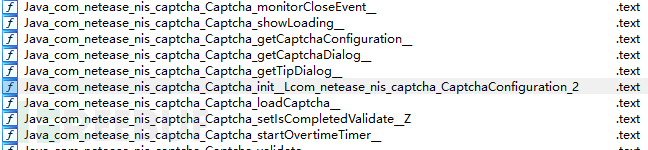

在介紹易盾SDK加固之前,先介紹下目前市面上絕大部分開發者使用的混淆的方式——Proguard。Proguard是安卓平臺使用最廣泛的混淆,通過抽象語法樹從語法層面進行處理,使得處理后的代碼難以閱讀和理解。如下所示:

不過將類名和方法名修改為一些無意義的隨機字符串,比如“a,b,c”,雖然能夠提高破解者閱讀與理解成本,但是很顯然作用是極其有限的。對于破解者而言,分析出代碼的意圖只是時間的問題。

那么易盾的SDK加固解決方案是什么樣呢?接下來為大家介紹:

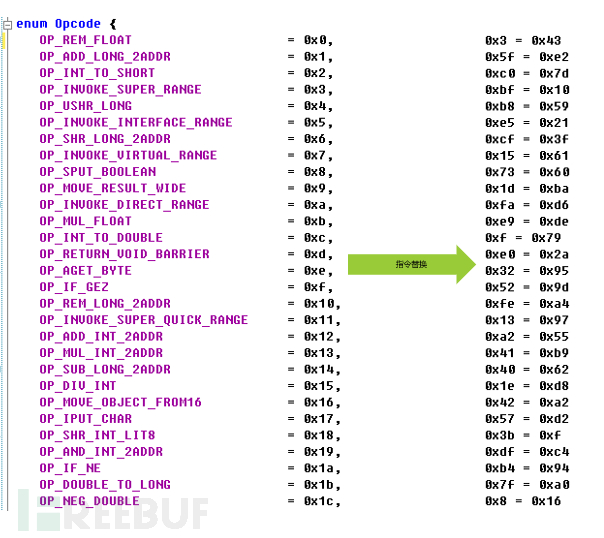

1.易盾SDK加固VMP方案

將待保護類的方法進行抽空,并對抽取的指令加密處理,在運行時通過自定義虛擬機執行,從而使得破解者無法得到原始代碼邏輯。

效果如下:

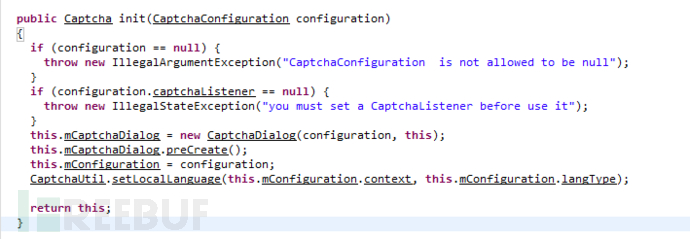

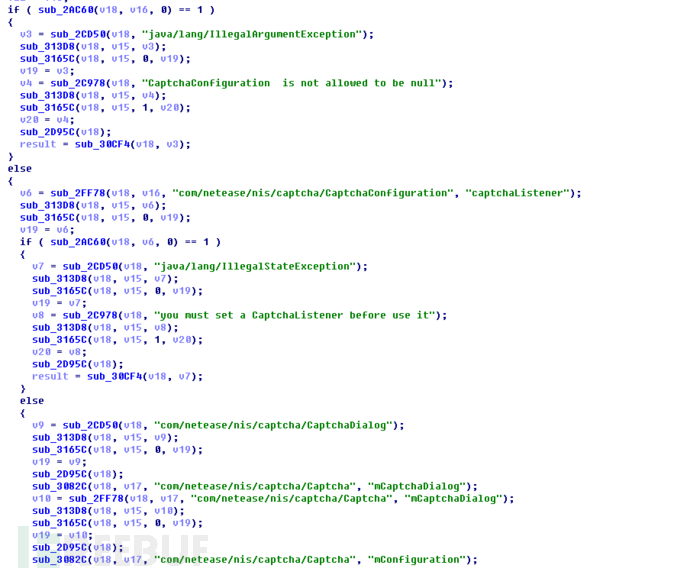

2.易盾SDK加固Java2c方案

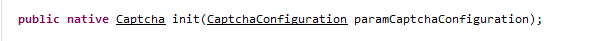

該方案是將待保護類的方法Native化,同時將原函數實現邏輯轉為Native層對應的C/C++代碼,運行時直接執行對應的Native函數。效果如下:

加固前示例

加固前示例

加固后示例

從靜態分析角度看,和Proguard混淆相比,很明顯加固后的方法已Native化,實現邏輯在Java層已完全不可見。Java層原函數邏輯轉為了JNI層的C/C++代碼實現,同時會對生成的Native層SO進行加密,全方位提高破解難度。

(注:上圖為了更清楚的看到加固后的方法已經轉為對應Native層實現,未對生成的Native層SO進行加密,實際情況易盾SDK加固Java2c方案會對加固后生成的Native層SO進行加密)

到此,相信大家對“SDK不加固會有哪些安全隱患”有了更深的了解,不妨來實際操作一番吧!這里是億速云網站,更多相關內容可以進入相關頻道進行查詢,關注我們,繼續學習!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。