您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

Windows暴露CryptoAPI證書驗證嚴重安全漏洞CVE-2020-0601是怎樣的,針對這個問題,這篇文章詳細介紹了相對應的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

Window系統爆一個嚴重的安全漏洞,該漏洞使CryptoAPI無法正確驗證橢圓曲線(ECC)密碼證書,攻擊者可以用該漏洞欺騙證書信任鏈。微軟已經在昨天發布了一個重要軟件更新,修復該漏洞。NSA同步也發布了安全升級公告,NSA評估該漏洞為嚴重漏洞。

該漏洞被編碼為CVE-2020-0601,影響所有Microsoft Windows版本加密功能。該漏洞將導致Windows證書驗證的加密認證的證書信任體系失效,并且被利用執行遠程代碼。

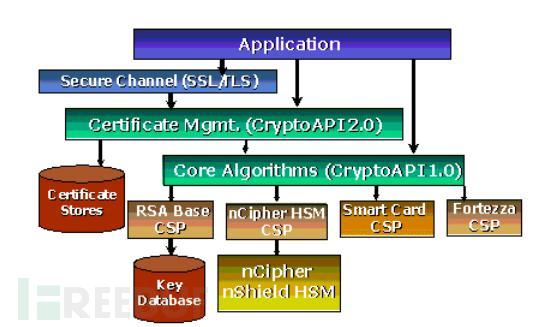

CVE-2020-0601漏洞位于Window的加密組件CryptoAPI。 CryptoAPI是微軟提供給開發人員的Windows安全服務應用程序接口,可用于加密的應用程序,實現數據加密、解密、簽名及驗證等功能。

由Crypt32.dll提供的Microsoft Windows CryptoAPI無法以正確驗證ECC證書的信任鏈。攻擊者可以利用該漏洞偽造受信任的根證書簽發證書。Crypt32.dll中的CertGetCertificateChain()函數用來驗證X.509的合法性,跟蹤到受信任的根CA簽發的證書,由于函數中存在漏洞,可以使證書,包括第三方非Microsoft的根證書,都不能得到正確的驗證。

支持使用帶有指定參數的ECC密鑰的證書的Microsoft Windows版本會受到影響。包括Windows 10以及Windows Server 2016和2019。Windows 8.1和更低版本以及Server 2012 R2和更低版本不支持帶有參數的ECC密鑰。因此,較早的Windows版本會直接不信任嘗試利用此漏洞的此類證書,不受該漏洞影響。

利用此漏洞,攻擊者可以越過Windows的認證信任體系,破壞可信的網絡連接并交付可執行代碼。可能影響信任的一些實例包括(不限于):HTTPS連接,文件簽名和電子郵件簽名,以用戶模式啟動的簽名可執行程序。

漏洞使Windows終端將面臨廣泛的利用媒介攻擊的風險。如果被利用,則將會使平臺從根本上處于漏洞狀態。如果不及時修補漏洞的可能會導致后果是嚴重風險。

及時升級補丁是目前唯一已知的緩解措施,建議大家立即升級。NSA建議盡快安裝所有2020年1月星期二補丁程序(portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0601),以有效緩解所有Windows 10和Windows Server 2016/2019系統上的漏洞。

如果無法全范圍的自動升級修補,建議系統所有者優先考慮提供基本和關鍵應用的主機,例如:

基于Windows的Web設備,Web服務器或執行TLS驗證代理。

承載關鍵基礎結構的主機:域控制器,DNS服務器,更新服務器,VPN服務器,IPSec協商終端。

還應優先考慮具有高利用風險的端點。包括:直接暴露于互聯網的主機。特權用戶經常使用的主機,比如運維機、堡壘機等。

管理員應及時升級這些主機,執行修補補丁。建議盡可能將補丁程序應用到所有受影響的主機,而不是優先處理特定類別的主機。除了安裝補丁程序外,還可以通過其他措施來保護主機。網絡設備和主機日志記錄功能可能會阻止或檢測某些利用方法,但是對所有平臺升級修補補丁是最有效的緩解方法。

某些企業通過執行TLS檢查但不使用Windows進行證書驗證的代理設備來承載流量。這些設備可以幫助隔離代理后面的易受攻擊的端點。

正確配置和管理的TLS檢查代理可以獨立地驗證來自外部實體的TLS證書,并拒絕無效或不受信任的證書,從而保護主機免受試圖利用漏洞的證書的攻擊。

確保為TLS代理啟用證書驗證以限制暴露于此類漏洞并查看日志以發現利用跡象。

可使用數據包捕獲分析工具(例如Wireshark)從網絡協議數據中解析和提取證書以進行其他分析。我們可以用OpenSSL和Windows certutil之類的安全應用來深入分析以檢查有關證書惡意屬性。

Certutil檢查X509證書:

certutil -asn <certificate_filename>

OpenSSL檢查X509證書:

openssl asn1parse -inform DER -in <certificate_filename> -i -dump

或

openssl x509 -inform DER -in <certificate_filename> -text

該命令將解析并顯示指定DER編碼的證書文件中的ASN.1對象。

查看具有可疑屬性的橢圓曲線對象的結果,具有明確橢圓OID值的橢圓曲線證書可以被判定為良性。例如,標準曲線nistP384的曲線OID值為1.3.132.0.34。具有明確定義的參數(例如,質數,a,b,基數,階數和輔因子)與標準曲線的那些完全匹配的證書也可以被視為良性證書。

Certutil可用于列出已注冊的橢圓曲線并通過運行以下命令查看其參數命令:

ocertutil -displayEccCurve

ocertutil -displayEccCurve <curve_name>

對應的OpenSSL可用:

openssl ecparam -list_curves

openssl ecparam -name <curve_name> -param_enc explicit -text

包含顯式定義的橢圓曲線參數(僅與標準曲線部分匹配)的顯式文本證書是可疑的,特別是如果它們包括受信任證書的公鑰,并且可能表示善意利用嘗試。

關于Windows暴露CryptoAPI證書驗證嚴重安全漏洞CVE-2020-0601是怎樣的問題的解答就分享到這里了,希望以上內容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關注億速云行業資訊頻道了解更多相關知識。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。