您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關怎樣使用TFsec來對你的Terraform代碼進行安全掃描,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

TFsec是一個專門針對Terraform代碼的安全掃描工具,該工具能夠對Terraform模板執行靜態掃描分析,并檢查出潛在的安全問題,當前版本的TFsec支持Terraform v0.12+版本。

檢查所有提供的程序中是否包含敏感數據;

檢查目標代碼是否違反了AWS、Azure和GCP安全最佳實踐建議;

掃描功能模塊(目前只支持本地模塊);

計算表達式和值;

評估Terraform的功能函數,比如說concat()等等;

廣大研究人員可以使用下列實用工具來安裝TFsec。

brew install tfsec

choco install tfsec

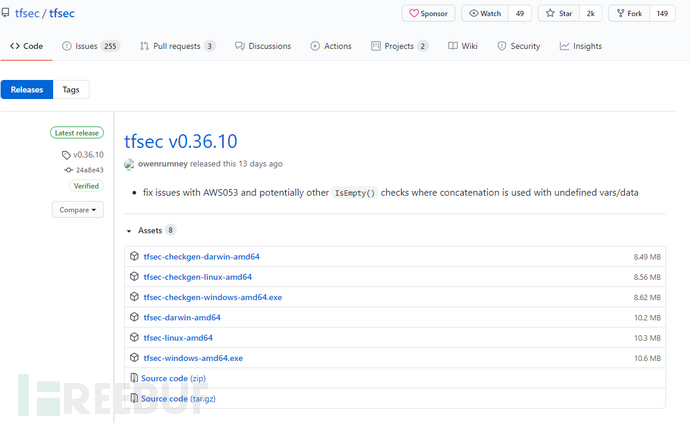

除此之外,我們還可以直接訪問該項目GitHub庫的【Releases頁面】來下載針對自己系統平臺的工具源碼。

go get -u github.com/tfsec/tfsec/cmd/tfsec

TFsec可以掃描指定的目錄,如果沒有指定需要掃描的目錄,那么TFsec將掃描當前所在的工作目錄。如果TFsec發現了安全問題,則退出狀態將為非零,否則退出狀態將為零:

tfsec .

如果你不想在你的系統中安裝和運行TFsec的話,你還可以選擇在一個Docker容器中運行TFsec:

docker run --rm -it -v "$(pwd):/src" liamg/tfsec /src

在某些情況下,我們可能需要在運行過程中排除某些檢測,我們可以通過添加新的參數來運行我們的cmd命令,比如說-e CHECK1,CHECK2等等:

tfsec . -e GEN001,GCP001,GCP002

我們還可以在掃描中從一個tfvars文件中獲取值,比如說:

--tfvars-file terraform.tfvars

TFsec可以在一個CI觀到中運行,如果檢測到了潛在的安全問題,該工具將會以非零退出碼退出運行。如果你不想要輸出有顏色高亮顯示的話,還可以使用下列參數:

--no-colour

TFsec的輸出格式支持 JSON、CSV、Checkstyle、Sarif、JUnit以及其他人類可讀的數據格式,我們可以使用--format參數來進行指定。

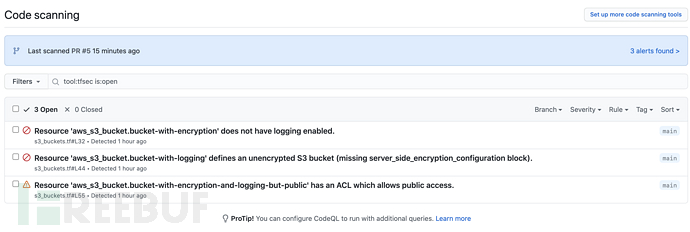

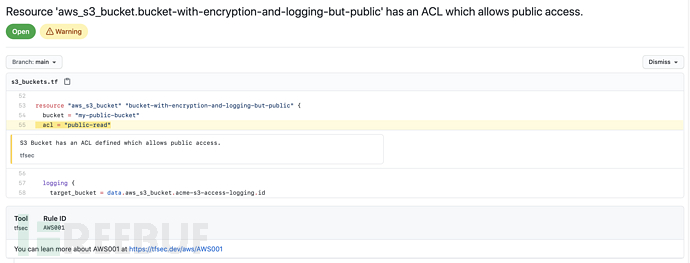

如果你想整合GitHub安全警報的話,我們還可以使用tfsec-sarif-actionGitHub Action來運行靜態分析,并將分析結果上傳至GitHub安全警報標簽中:

關于怎樣使用TFsec來對你的Terraform代碼進行安全掃描就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。